阅读量:1

学习目标:正确的配置登录失败策略,并生效

提示:本次测评采用CentOS 7.5版本测试

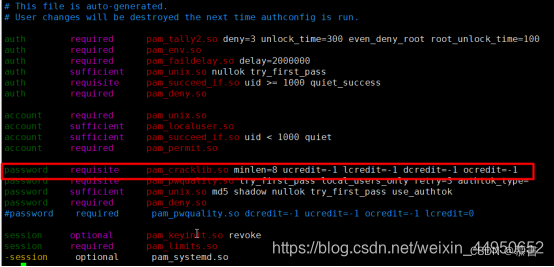

口令复杂度策略配置:

修改 vim /etc/pam.d/system-auth文件,但是,把策略配置放在password的配置第一行才会生效

password requisite pam_cracklib.so minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

登录失败处理策略:

学习:/etc/pam.d/system-auth、/etc/pam.d/sshd、/etc/pam.d/login三个文件对登录失败处理的作用

提示:/etc/pam.d/login文件尽量不做登录失败处理策略修改

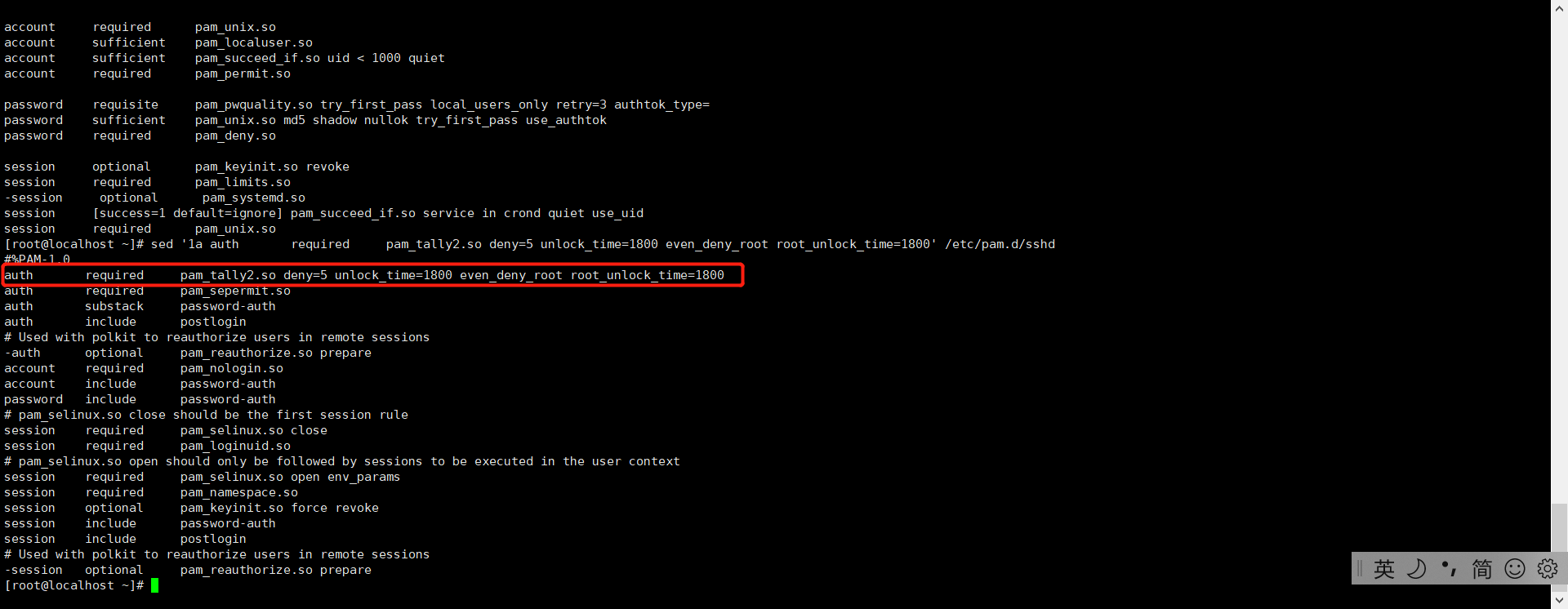

- 修改

vim /etc/pam.d/sshd文件,这个文件是针对SSH远程登录才会生效的登录失败处理策略,其他形式登录不生效 - 添加以下配置:需要放在最前面,才会生效,其他位置不生效

sed -i '1a auth required pam_tally2.so deny=5 unlock_time=1800 even_deny_root root_unlock_time=1800' /etc/pam.d/sshd

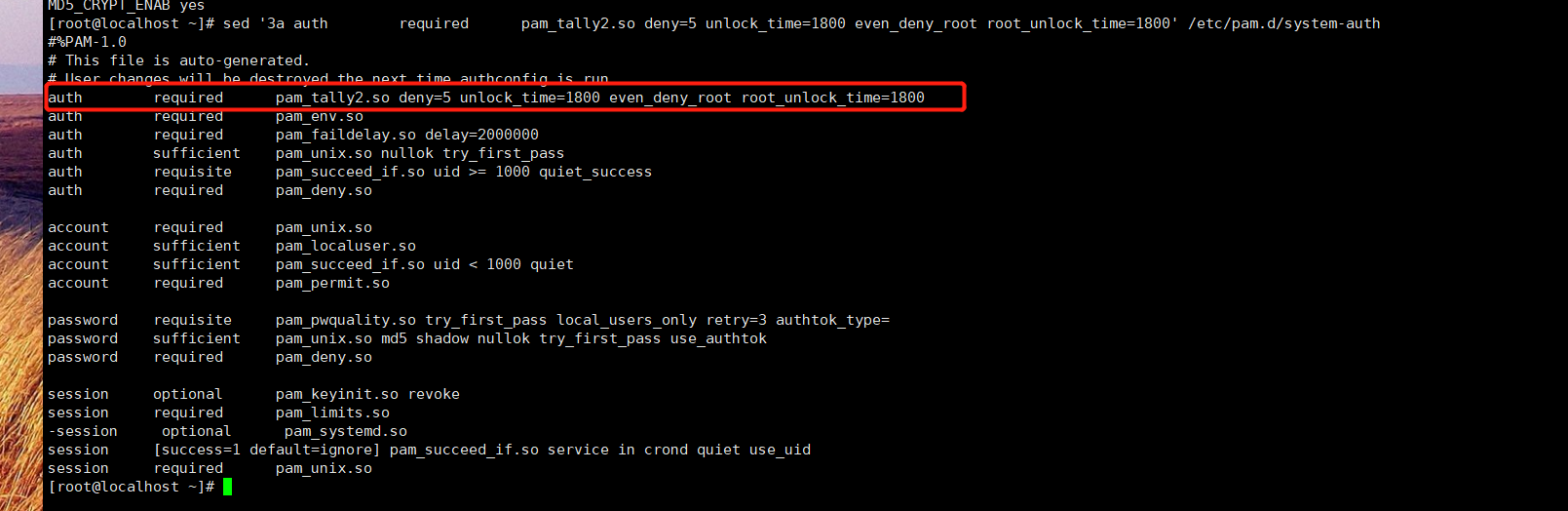

- 修改 vim /etc/pam.d/system-auth文件,这个文件是针对 su [账户] 登录才会生效的登录失败处理策略,其他形式登录不生效。(假设当前为test账户,进行su root 账户登录时,才会有效,这是内部登录处理策略)

添加以下配置:需要放在最前面,才会生效,其他位置不生效

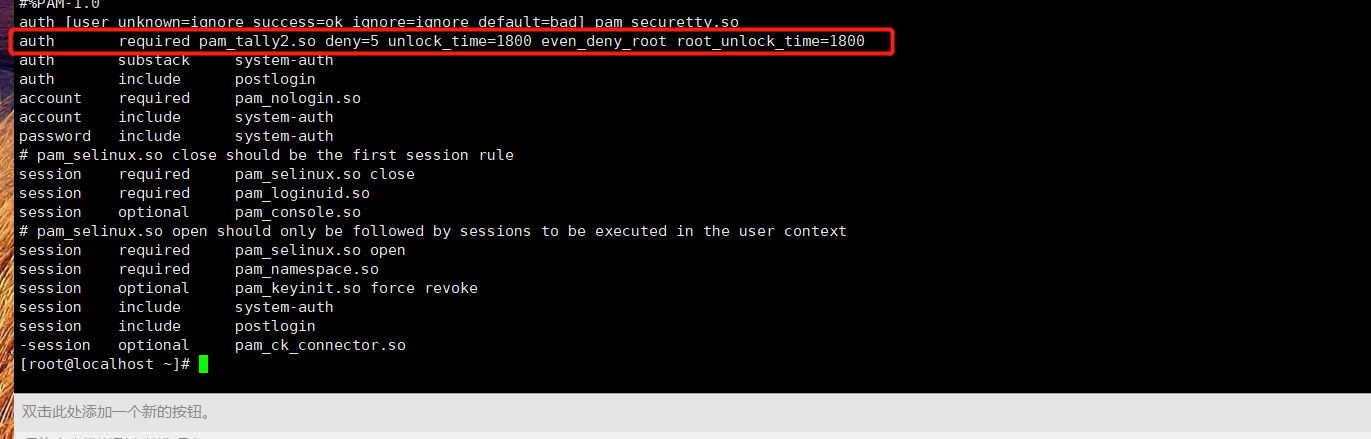

sed -i '3a auth required pam_tally2.so deny=5 unlock_time=1800 even_deny_root root_unlock_time=1800' /etc/pam.d/system-auth- 修改 vim /etc/pam.d/login文件,这个文件是针对采用操作界面方式登录才会生效的登录失败处理策略,其他形式登录不生效。

- 添加以下配置:需要放在最前面,才会生效,其他位置不生效。该文件不建议配置登录失败策略,会给运维造成极大的麻烦

sed -i '2a auth required pam_tally2.so deny=5 unlock_time=1800 even_deny_root root_unlock_time=1800' /etc/pam.d/login

博主微信(微信号:CSmile_H):

从事该等保测评行业、密码测评、信息安全、网络安全、数据安全、系统开发、程序员(包括大学生课设资源,本人毕业时保留了大量的资源)工作的,本人有很多各类的资源体系、运维工具,核查工具等,并可资源帮助(私我可免费领取),主打就是给省钱、避坑。可以加我微信,然后我拉进群(工会群)。