阅读量:0

作者声明:文章仅供学习交流与参考!严禁用于任何商业与非法用途!否则由此产生的一切后果均与作者无关!如有侵权,请联系作者本人进行删除!

目录

目标网址:'aHR0cHM6Ly93d3cuY25obmIuY29tL3N1cHBseS9zZWFyY2gv'

前言

通过发包请求不难发现该网站所需逆向的点在头部,有四个参数,'x-b3-traceid'、 'x-client-nonce'、'x-client-sign'、'x-client-time'。第一个跟一下会发现是可以写死的,第二个也可以写死,但是,服务器是用第二个和第四个生成的第三个,也是用这三者的关系进行校验的。另外第四个时间服务器也是单独校验的。因此重点就是第三个'x-client-sign'的生成。

一、定位逆向位置

直接全局搜索x-client-sign的发现是搜不到的,所以我们就直接用油猴hook头部参数来进行跟栈。

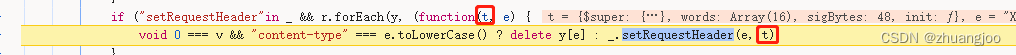

// ==UserScript== // @name hookheader // @namespace http://tampermonkey.net/ // @version 0.1 // @description try to take over the world! // @author You // @match * // @icon https://www.google.com/s2/favicons?sz=64&domain=yuanrenxue.cn // @grant none // @run-at document-start // ==/UserScript== !(function (){ var org=window.XMLHttpRequest.prototype.setRequestHeader; window.XMLHttpRequest.prototype.setRequestHeader=function (key,value){ //关键字,在请求当中发现有键是hexin-v,断点 if(key.toLowerCase()== 'x-client-sign'){ debugger; } return org.apply(this,arguments); }; })()很轻松就能hook到位置,往上跟一步发现t又是上一步函数调用传入的参数,那就继续往上跟.

遇到异步栈就是异步栈下方打上断点重新跟,最终来到这儿。发现没走w.default这个异步方法时是看不到sign值的,走完这个就看到了sign值,那说明肯定在这个异步方法内对sign进行了赋值。跟进w.default这个方法首尾断住重新跟。