阅读量:0

接下来的几篇文章会针对实战中的一些溯源反制手法进行一些阐述,这是第一篇,主要说到的是如何发现攻击的行为,辨别出攻击行为后如何捕获攻击者的一些蛛丝马迹,仅通过工具溯源也是可以的,不过溯源的根本是思路,反制才是技术,相较而言,方法论在溯源上要比技术作用更大一些,之间的这篇文章写了下在溯源的时候有哪些需要用到的一些网站:【溯源反制】(hw蓝队兄弟看这里)溯源反制的常用手法有哪些?域名、ip 反查目标个人信息、攻击者ID等方式追踪、通过攻击程序分析、蜜罐溯源(附链接)-CSDN博客

有兴趣的师傅可以去看一下。

溯源反制——攻击行为发现

4).后续我们收集到多台内网机器对此机器进行NTLM登录行为

一、攻击源捕获

- 溯源反制的第一步,也是至关重要的一步

- 在发生网络攻击事件时,我们在应急响应的过程中,需要通过特定的手法去获取攻击者的信息。

- 例如

- 攻击者开始攻击的时间

- 攻击的手法

- 利用的漏洞

- 入口点是什么

- 有没有在服务器里留下后门

- 攻击者的IP地址是什么

- 被攻击的主机有哪些等等

- 例如

- 获取此类信息,一是为了后续的溯源取证,二是为了后续的加固准备

- 例如- 服务器被攻击,未找到攻击的入口点,那么针对此次事件该如何防护

- 如果未清理干净服务器上存在的后门,即使加固了服务器,但是攻击者依然可以利用现有的后门再次获取服务器的控制权限。

- 所以攻击源捕获是相当重要的第一步

二、边界防护

- 边界防护概念广泛应用于工业控制互联网

- 涉及的相关技术及设备

- 防火墙技术

- 多重安全网关技术

- IDS

- IPS

- 态势感知

- VPN

- 防病毒网关

- 邮件沙箱等

- 网闸技术以及数据交换技术

- 数据交换技术

- 边界防护主要靠这些安全设备,抵挡网络攻击,同时也可以在被攻击的时候进行快速溯源。

- 涉及的相关技术及设备

- 如今IPS、态势感知、邮件沙箱、蜜罐等安全设备已经广泛的被应用于各个企业

- 大多数时候可以通过这些安全设备追踪到攻击者的详细信息

- 例如

- 态势感知告警可以发现

- 攻击者攻击的时间

- 攻击源地址

- 目的地址

- 攻击的次数

- 攻击链路图

- 攻击的流量情况

- 邮件沙箱

- 捕获到攻击者发送的恶意邮件

- 捕获恶意样本

- 蜜罐

- 直接捕获到攻击者的ID信息

- 个人手机号码(使用热点)

- 邮箱

- 真实的IP地址等

- 态势感知告警可以发现

1.案例-记录某次应急响应

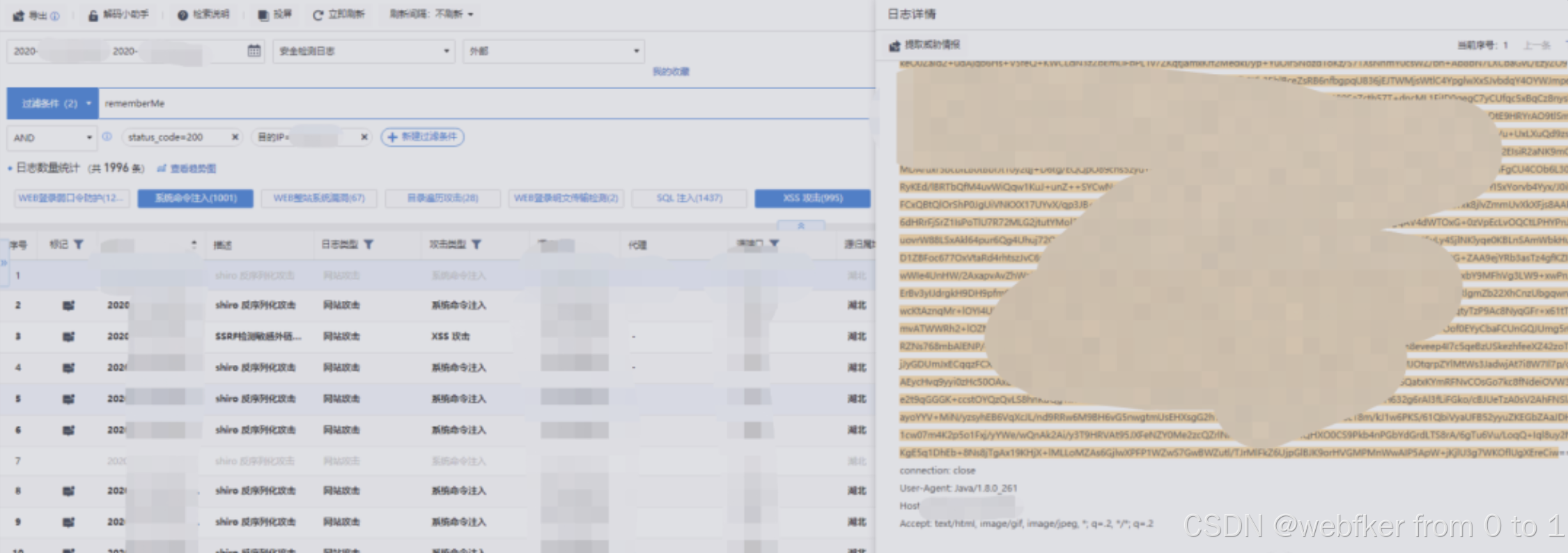

- 安全设备直接获取到了攻击者的跳板机IP地址、攻击者攻击成功的漏洞情况。

- 下图我们可以很清楚观测到

- 攻击的行为

- CC地址信息

- 被攻击的服务器地址

- 攻击活跃时间

- 下图我们可以很清楚观测到

通过安全设备进行筛选出攻击者利用的漏洞类型、具体时间

- 这样的话不但大大的减小了排查范围

- 同时也获取到了很关键的信息-攻击入口点

三、日志审计

- 日志审计主要是以下几类日志

- web服务日志

- 数据库日志

- 安全设备相关日志

- waf日志

- 安全软件日志

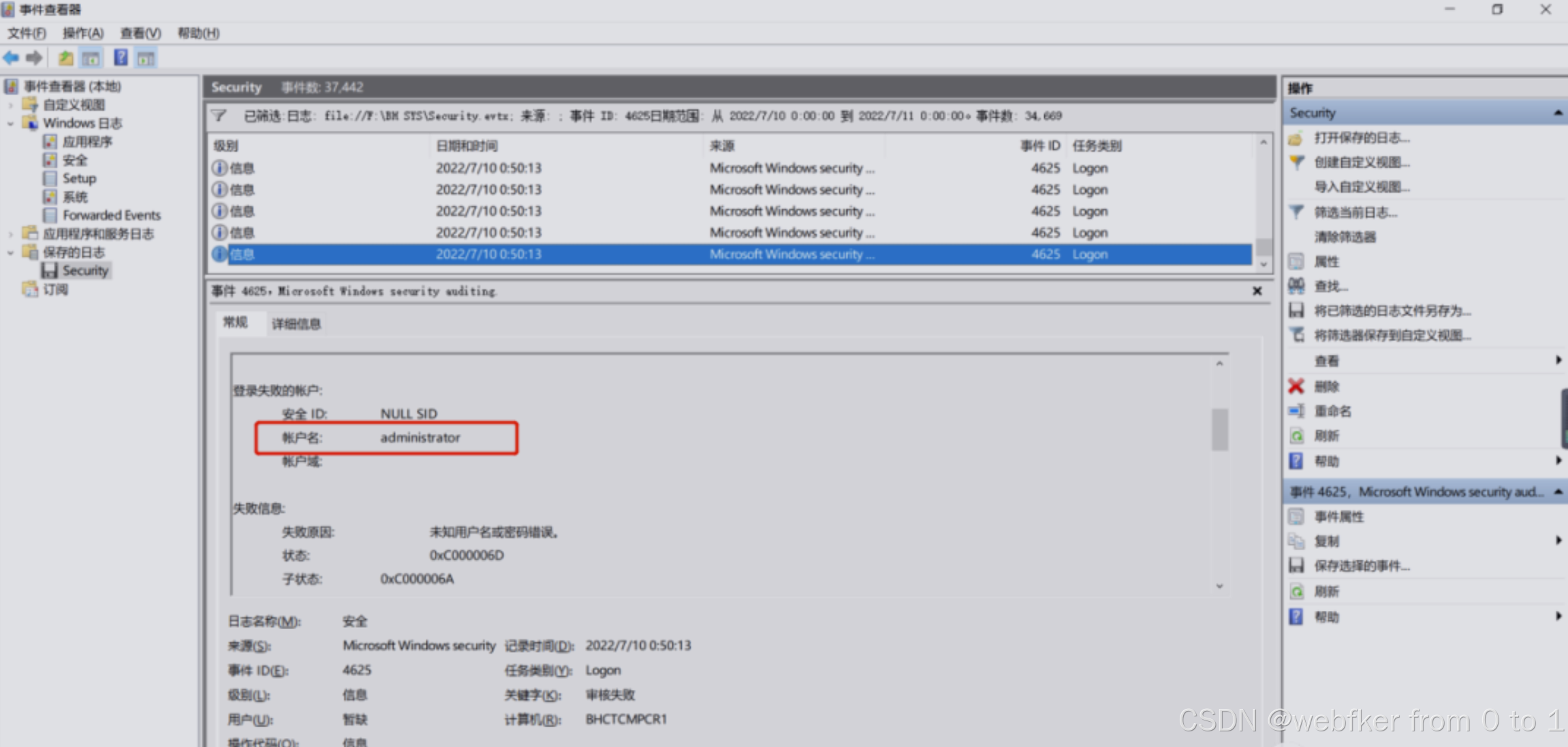

1.案例-应急响应审计windows系统日志发现攻击行为

- 首先客户现场工程师发现存在异常登录用户

- 现场提供了用户名"qianye"以及异常的时间节点

- 接着针对"qianye"用户对计算机安全日志进行排查

- 需要完整的计算机安全日志,查找后发现用户不存在

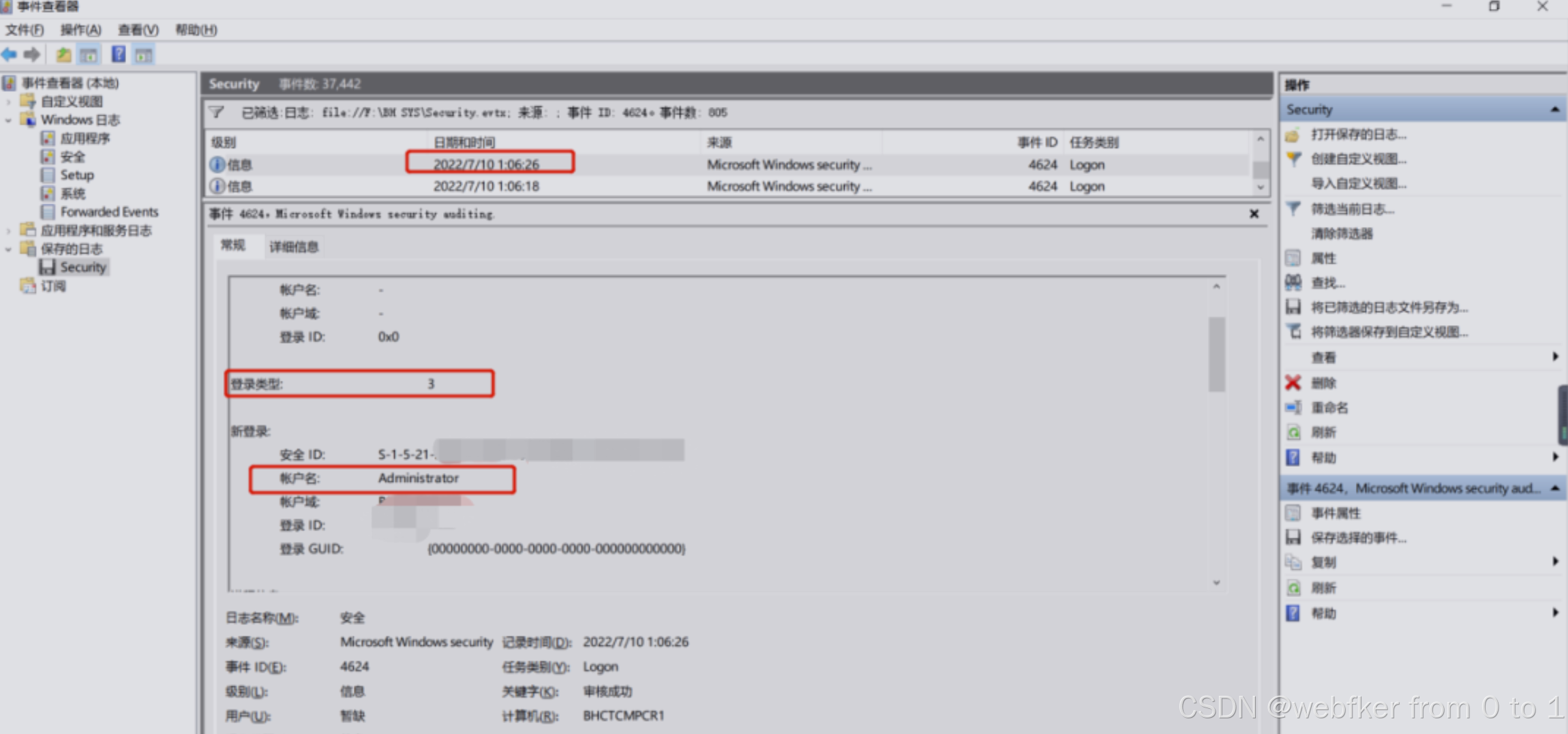

1).针对时间节点进行关联排查

- 发现计算机在凌晨十二点五十到一点三十之间存在大量的NTLMSSP暴力破解行为

- 次数高达三万五千余次

2).根据此时间点进行登录成功日志进行排查

- 终于找到了第一时间点登录的用户、时间以及源IP地址

3).从爆破时间和爆破成功时间来看

- 推测,此行为为内网后渗透工具自动化行为

- 攻击者从0:50一直爆破到1:33

- 实际上1:06就爆破成功了,而爆破行为并没有立刻停止

- 且从爆破日志可以看到,存在多个内网IP地址同一时间在爆破这台机器

- 发现没有单一的目标,推测此时内网已经至少有数台机器失陷了

- 排查失陷主机,谁对此机器进行爆破,谁就失陷

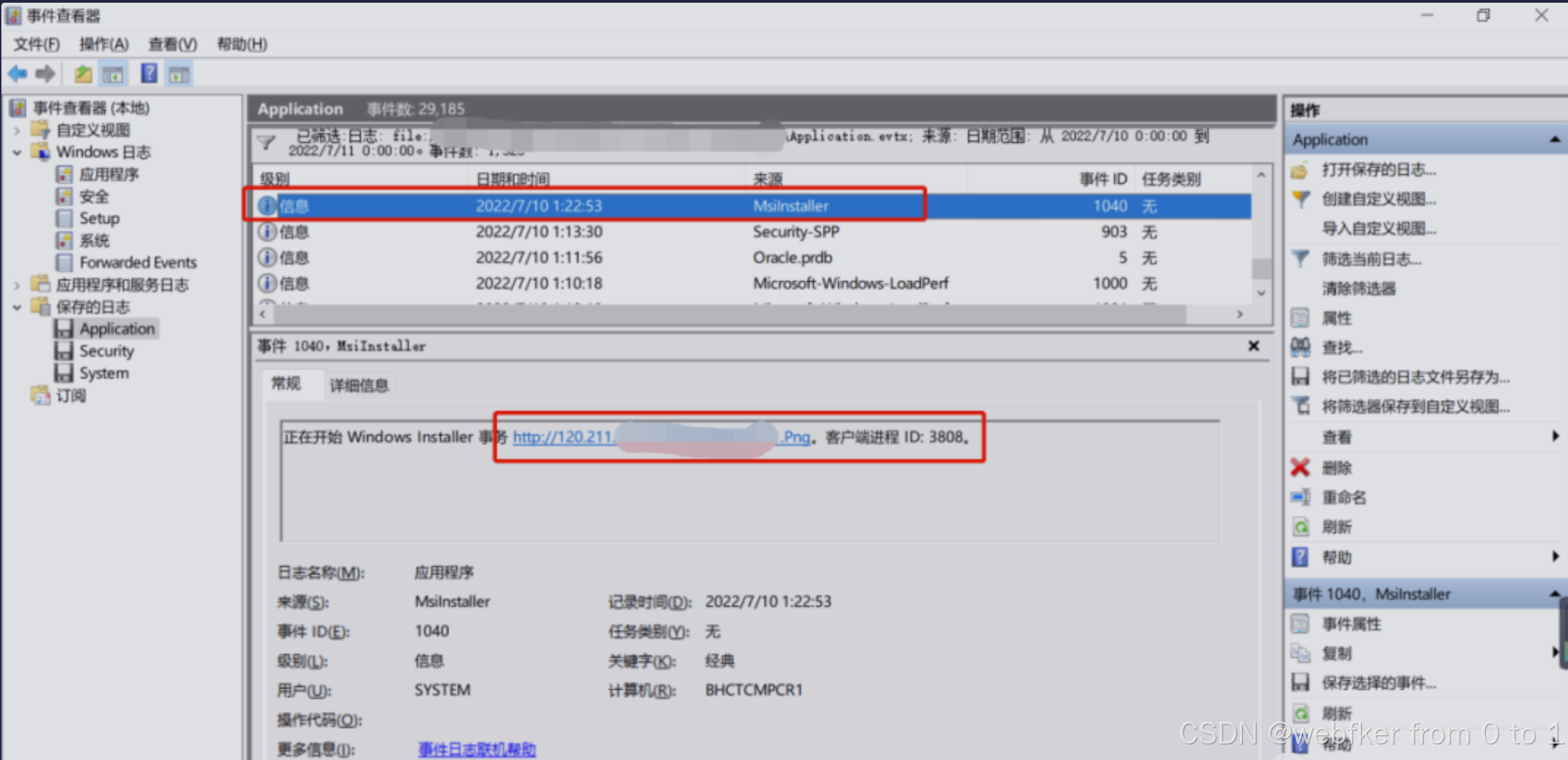

4).后续我们收集到多台内网机器对此机器进行NTLM登录行为

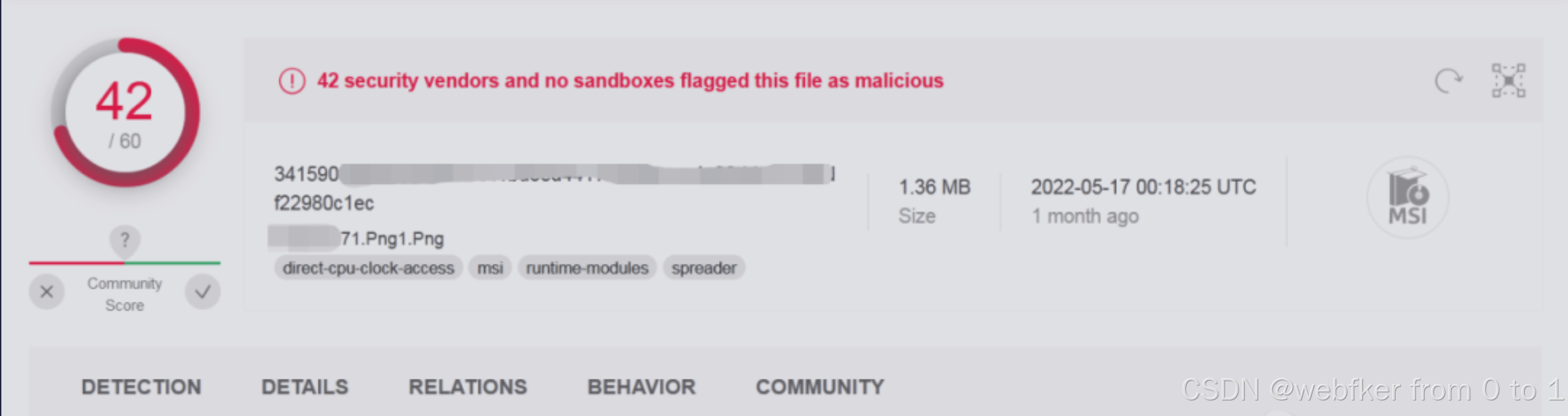

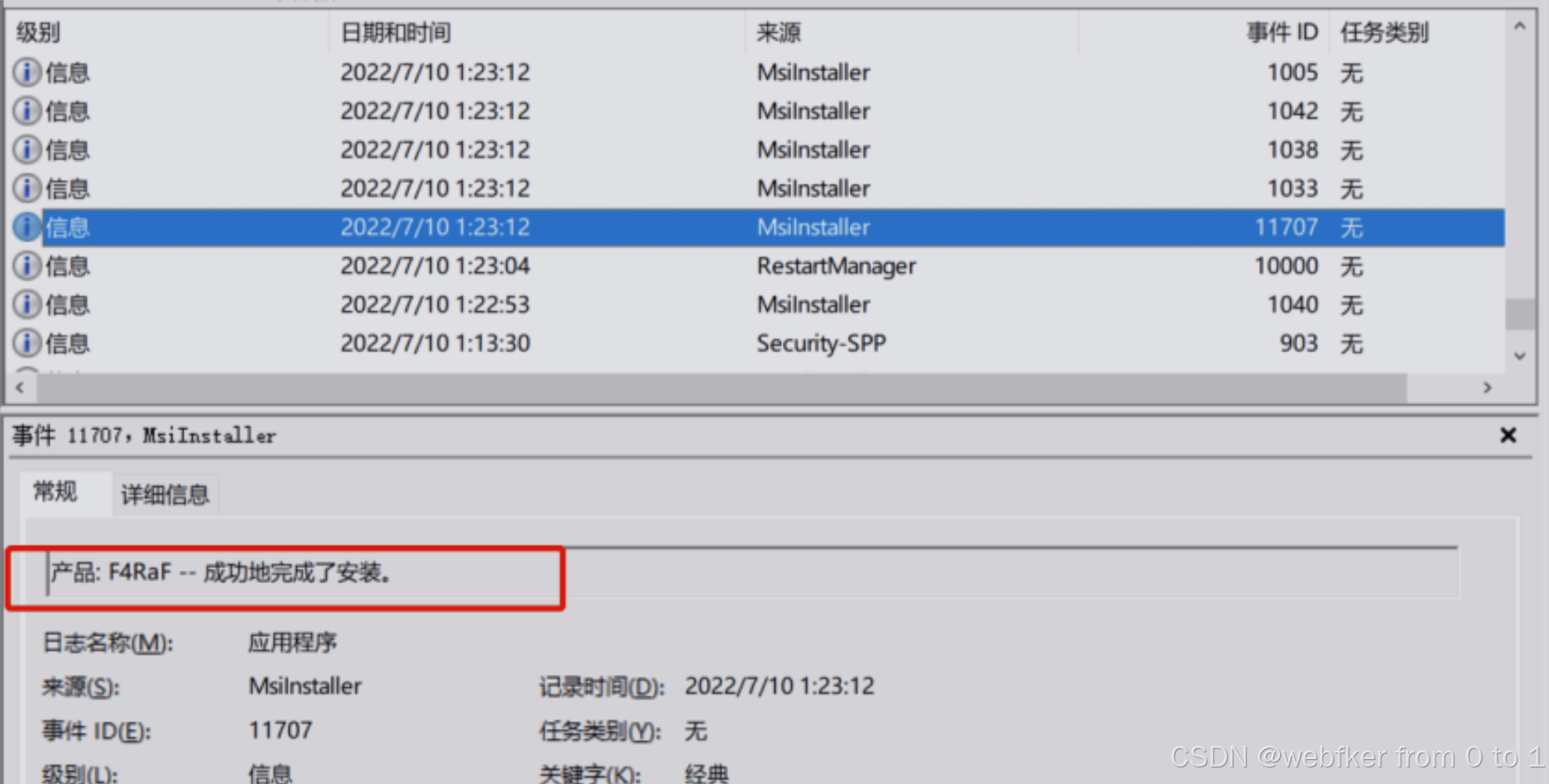

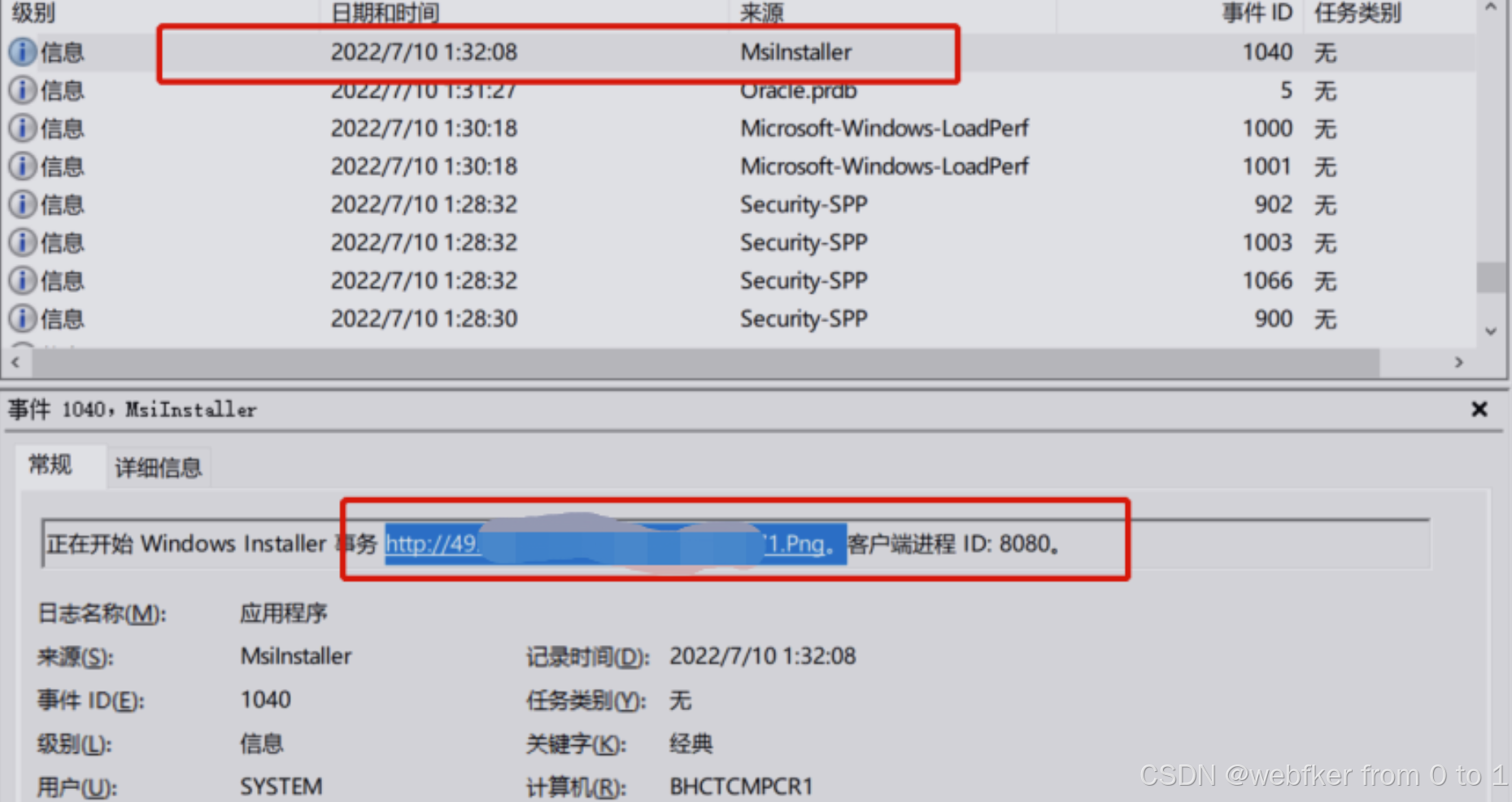

- 且在MSINSTALLER安装日志里,发现了大量的远程下载行为

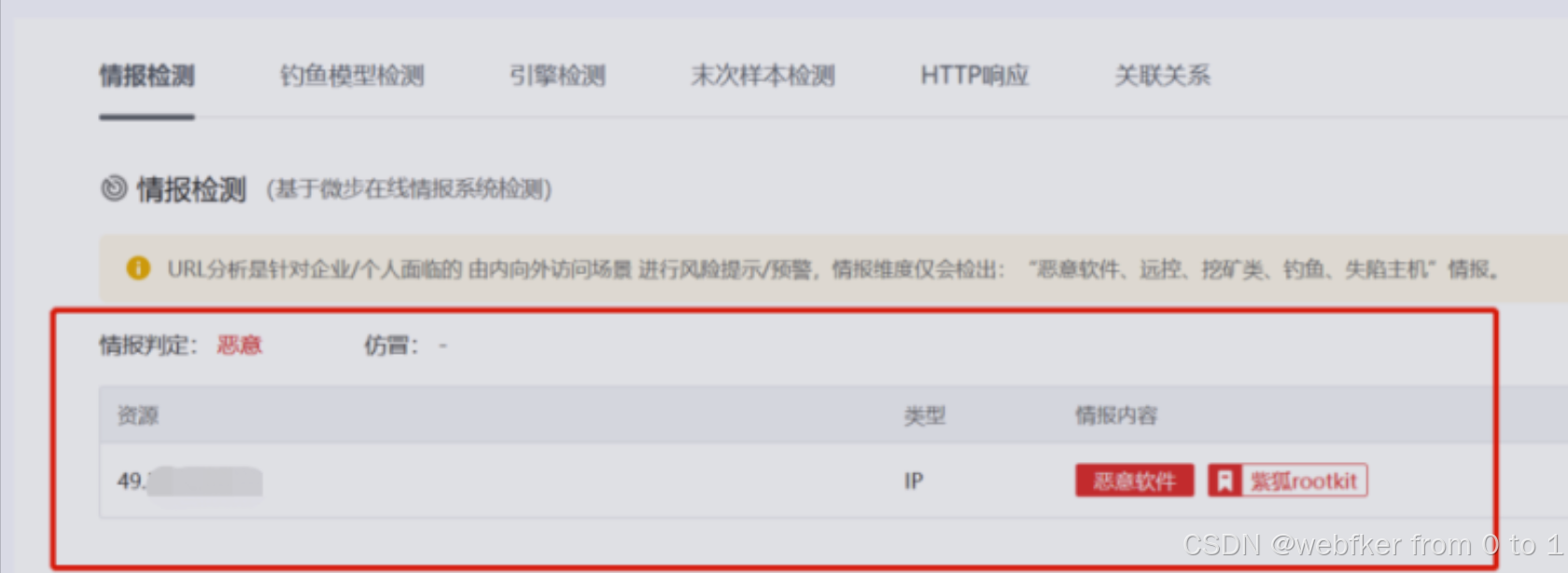

- 通过对地址的情报收集、样本获取的分析结果

- 发现,此次事件为“紫狐Rootkit”传播事件

- 后面还有很多外联地址下载的都是该样本,紫狐Rootkit下载之后利用MSI程序进行安装部署

5).根据排查结果显示

- 该事件为紫狐Rootkit 攻击事件

- 主要是通过网络钓鱼电子邮件和漏洞利用工具包进行攻击

- 攻击带有蠕虫特性

- 可在内网通过SMB通讯协定互连的电脑,进行帐号、密码的暴力破解

- 之后将恶意程序植入这些电脑

- 紧接着

- 这个恶意的MSI安装文件在安装的过程中,可以看到它会伪装成微软更新套件

- 并会显示为含有随机字母及简体中文介面的视窗

- 一旦系统载入MSI档中的rootkit,安装程序随即就会命令受害者电脑进行重新开机的程序

- 目的是将恶意软件提供的DLL改为Windows操作系统的提供的DLL

- 然后在系统开机的过程中执行这些DLL,恶意软件也将跟着启动,随后开始散播

- 同时,恶意软件也会自动产生IP位址范围,并开始针对这些IP位址的445端口进行扫描

- 由于445端口是SMB协定常用的通讯协议,接着,恶意软件会通过SMB暴力破解使用者的身份验证

- 一旦身份验证成功,将会建立新服务,就如同受害者电脑初期感染的状况

四、服务器异常捕获

- 当服务器已经被入侵之后,在条件允许的情况下可以尝试上机操作来进一步排查

- 以紫狐Rootkit为例

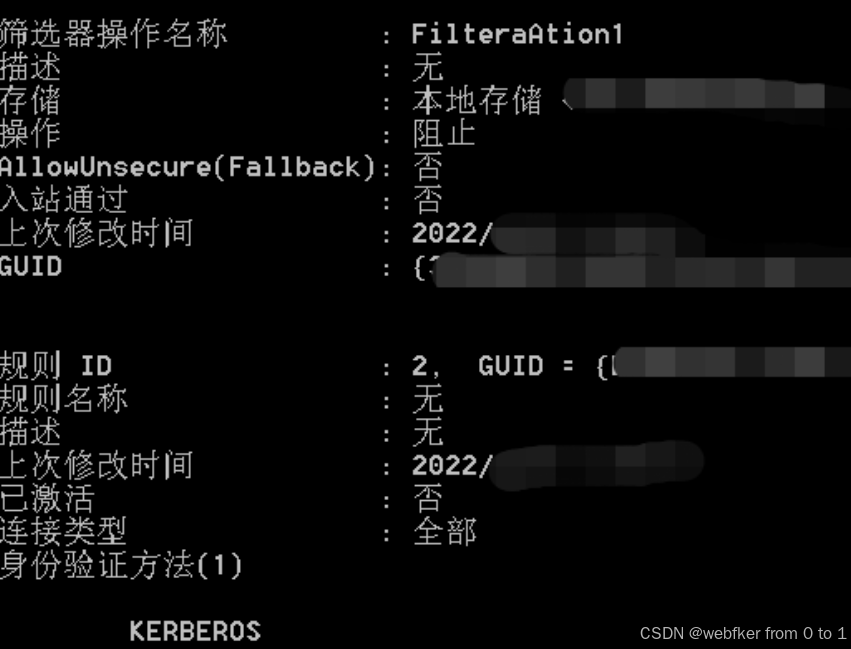

- 排查ipsec规则,大多数Rootkit为了标记自己,在获取了服务器权限后都会在此留下痕迹,开放端口、设置白名单等等

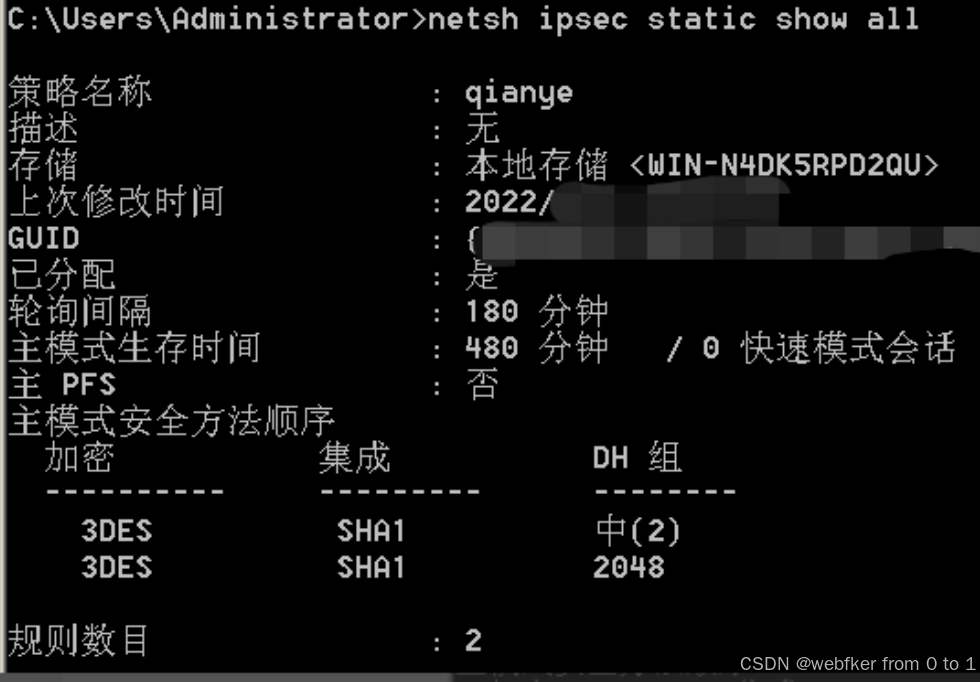

- 此次排查到,ipsec 静态添加策略名称=qianye、Filter1、FilteraAtion1

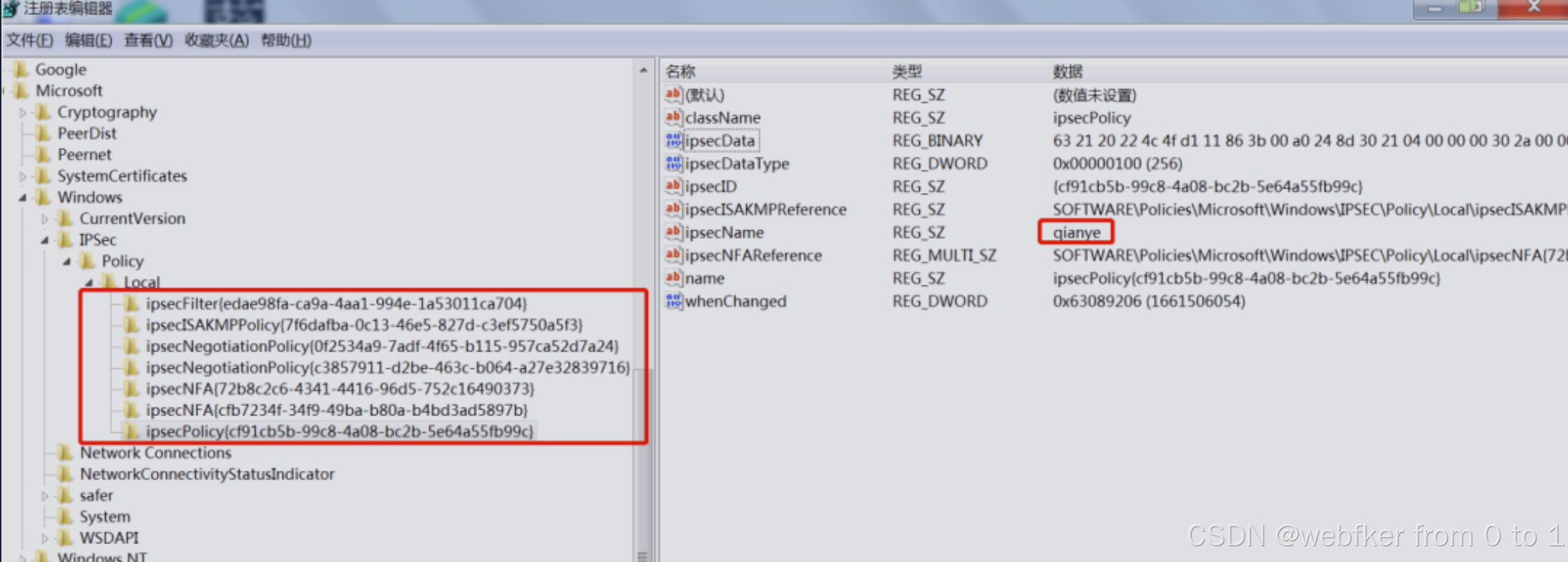

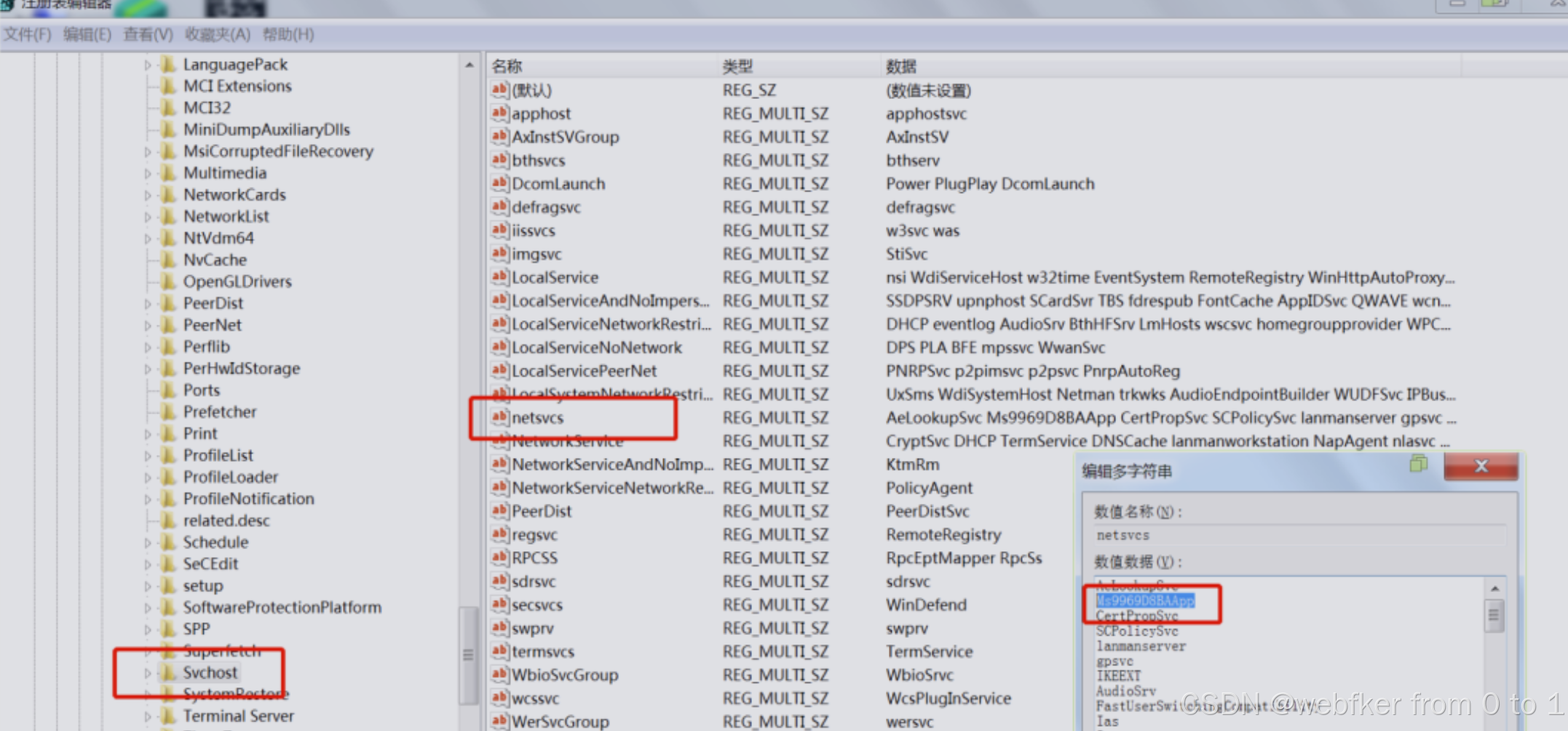

对应注册表内容

对应注册表内容- 注册表Svchost排查到异常项目

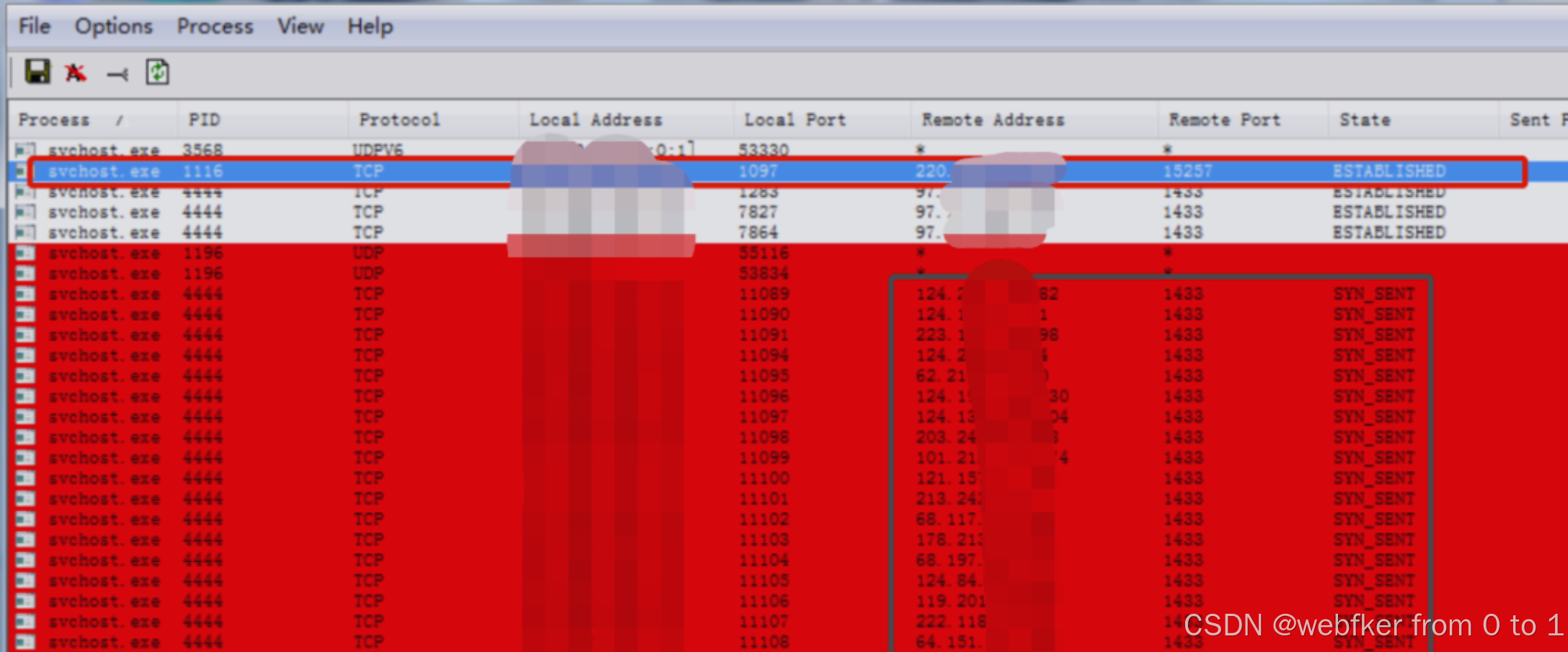

- TCPView流量显示

- 首先会通信一个紫狐Rootkit的外联地址

- 而后开始进行大量的外部网络1433端口扫描

- 占用的进程为gvchost,端口呈现递增状态

- 并且服务器存在隐藏的DLL恶意文件,该文件无法通过常规方式清除

- 该恶意样本加密了

- 通过不断地研究,也解决了如何清除恶意文件,给客户解决了在不重做系统(重做系统也没啥用)的情况下怎么消除影响

攻击源捕获的内容差不多到此结束,大多是溯源的内容,下篇文章主要是溯源反制结合的一些内容,感谢各位师傅看到这里,祝各位师傅库库出洞!