一、destination rule,vitrual service, 分别是干啥用的?gateway里填写的mesh又是什么?

在Istio服务网格中,DestinationRule、VirtualService和Gateway是三种不同的资源,它们各自承担着不同的职责:

Gateway:

Gateway定义了服务网格的入口点,用于控制进入网格的外部流量。它可以配置为监听特定的端口和协议,并定义路由规则,将流量路由到网格内部的相应服务。- 在提供的 YAML 文件中,

gateways: - mesh表示流量匹配条件适用于网格内部的所有流量。这里的mesh是一个特殊的值,它不代表一个实际的网关资源,而是用于匹配所有进入网格的流量。

VirtualService:

VirtualService定义了请求路由的规则,用于控制进入服务网格的请求如何被路由到不同的服务或服务的特定版本。它可以用于实现A/B测试、金丝雀部署、流量镜像等高级路由功能。- 在提供的 YAML 文件中,

VirtualService配置了流量通过出口网关路由到外部服务api.external.com的规则。

DestinationRule:

DestinationRule(有时简称为 DR)定义了对特定服务的连接和请求处理策略。这些策略包括负载均衡配置、连接池设置、TLS设置等。- 它允许更细粒度的控制服务之间的通信,例如,可以指定流量只路由到服务的特定子集,或者配置重试、超时等策略。

Gateway 中的 mesh:

- 在 Istio 中,

mesh这个值通常用在VirtualService的gateways字段里,表示匹配条件适用于来自网格内部的流量。它是一个虚拟的概念,用来区分流量的来源是来自网格内部还是外部。 - 当你在

VirtualService的match部分使用gateways: - mesh时,意味着只有当请求是通过网格内部的入口网关进入时,这些路由规则才会被应用。

总结来说,Gateway 负责管理进入网格的流量,VirtualService 负责定义这些流量的路由规则,而 DestinationRule 负责定义服务间通信的策略。这些资源共同工作,提供了Istio服务网格中的流量管理和微服务间通信的强大控制能力。

在 Istio 中,DestinationRule 和 VirtualService 是用于流量管理的重要资源,而 Gateway 则用于配置进出服务网格的流量。理解它们的用途和相互关系有助于更好地管理服务间的通信。

DestinationRule

定义:DestinationRule 是 Istio 中用于为服务指定流量策略的资源。它定义了应用于特定服务的策略,比如连接池大小、重试策略、断路器配置等。

功能:

- 子集(Subset)定义:根据版本、标签等将服务划分为多个子集,用于实现金丝雀发布、灰度发布等。

- 连接池管理:控制连接池大小、并发连接数等。

- 重试策略:配置请求失败后的重试策略。

- 断路器:定义断路器策略,防止服务过载。

- 负载均衡:配置负载均衡策略,如轮询、随机等。

示例:

假设我们有一个名为 reviews 的服务,有两个版本 v1 和 v2。我们可以使用 DestinationRule 来定义这些子集:

apiVersion: networking.istio.io/v1alpha3 kind: DestinationRule metadata: name: reviews-destination spec: host: reviews subsets: - name: v1 labels: version: v1 - name: v2 labels: version: v2 trafficPolicy: loadBalancer: simple: ROUND_ROBIN connectionPool: http: http1MaxPendingRequests: 1000 maxRequestsPerConnection: 1 VirtualService

定义:VirtualService 是 Istio 中用于定义流量路由规则的资源。它决定了如何将请求路由到指定的服务和子集。

功能:

- 路由规则:根据请求的属性(如 URI、Header 等)将流量路由到特定的服务或服务子集。

- 重写和重定向:可以重写请求的 URI 或重定向请求。

- 故障注入:可以模拟服务故障(如延迟、故障响应)来测试应用的容错能力。

- 镜像流量:可以将请求复制到另一个服务以进行测试。

示例:

我们可以使用 VirtualService 来定义将特定版本的流量路由到 reviews 服务的不同子集:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: reviews spec: hosts: - reviews http: - match: - uri: prefix: "/v1" route: - destination: host: reviews subset: v1 - match: - uri: prefix: "/v2" route: - destination: host: reviews subset: v2 Gateway

定义:Gateway 是 Istio 中用于配置进出服务网格的流量的资源。它主要用于管理进出服务网格的边缘流量。

功能:

- 外部流量管理:通过定义 Gateway,可以控制哪些主机和端口可以访问服务网格。

- 安全控制:可以配置 TLS 终结等安全设置。

- 与 VirtualService 配合使用:Gateway 和 VirtualService 一起使用,定义外部流量如何路由到网格内部服务。

示例:

假设我们有一个外部网关,允许访问 bookinfo 应用的流量:

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: bookinfo-gateway spec: selector: istio: ingressgateway servers: - port: number: 80 name: http protocol: HTTP hosts: - "*" mesh 的使用:

在 Istio 中,mesh 是一个特殊的关键字,用于指定网格内部的流量,而不是通过外部网关的流量。它通常在 VirtualService 中用于定义网格内部的流量路由。

示例:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: internal-service spec: hosts: - internal-service gateways: - mesh http: - route: - destination: host: internal-service 总结

- DestinationRule:为服务指定流量策略,如负载均衡、连接池、重试策略等。

- VirtualService:定义流量路由规则,决定请求如何路由到特定的服务和子集。

- Gateway:管理进出服务网格的流量,通常用于外部流量的管理。

- mesh:指定网格内部的流量路由,而不是通过外部网关的流量。

通过结合使用这些资源,可以灵活地管理和控制服务网格内外的流量,确保流量管理的高效和安全。

二、熔断

在微服务架构中,熔断器(Circuit Breaker)是一种设计模式,用于提高系统的弹性和稳定性。熔断器的主要目的是防止故障蔓延,避免在服务调用链中一个服务的故障导致整个系统的崩溃。

在 Istio 中,熔断器机制可以通过 DestinationRule 来配置。Istio 的熔断器功能允许你定义在遇到特定条件时如何处理请求,避免服务过载,并提供更好的用户体验。

熔断器的工作原理

- 监控请求和响应:熔断器监控服务之间的请求和响应。

- 判断失败条件:根据预定义的条件判断服务是否失败,比如请求超时、错误率超过阈值等。

- 打开熔断器:当检测到失败条件时,熔断器打开,停止对故障服务的调用,直接返回错误,或调用备用服务。

- 半开状态:经过一段时间后,熔断器会进入半开状态,允许少量请求通过以测试服务是否恢复。

- 关闭熔断器:如果服务恢复正常,熔断器关闭,恢复正常请求流量;如果服务仍然失败,熔断器继续保持打开状态。

Istio 中的熔断配置

在 Istio 中,熔断器配置是通过 DestinationRule 的 trafficPolicy 字段来定义的。下面是一个示例配置,展示如何使用 DestinationRule 配置熔断器:

apiVersion: networking.istio.io/v1alpha3 kind: DestinationRule metadata: name: reviews-circuit-breaker spec: host: reviews trafficPolicy: connectionPool: tcp: maxConnections: 100 http: http1MaxPendingRequests: 1000 maxRequestsPerConnection: 1 outlierDetection: consecutiveErrors: 5 interval: 1s baseEjectionTime: 30s maxEjectionPercent: 100 配置说明

connectionPool:配置连接池的参数,包括最大连接数等。

- tcp.maxConnections:最大 TCP 连接数。

- http.http1MaxPendingRequests:最大挂起的 HTTP 请求数。

- http.maxRequestsPerConnection:每个连接的最大请求数。

outlierDetection:配置异常检测参数,用于实现熔断功能。

- consecutiveErrors:在短时间内连续错误的次数。如果超过这个阈值,熔断器将会触发。

- interval:检查错误的时间间隔。

- baseEjectionTime:服务被弹出的基本时间,表示多长时间后再试图重新调用。

- maxEjectionPercent:最大弹出服务的百分比,防止一次弹出过多服务。

例子解释

假设我们有一个 reviews 服务,我们配置了如下的熔断器策略:

- 最大允许 100 个 TCP 连接。

- 最大允许 1000 个挂起的 HTTP 请求。

- 每个连接最多允许 1 个请求。

- 如果在 1 秒内连续出现 5 次错误,那么该服务将被弹出。

- 服务被弹出后,30 秒内不会再次尝试调用。

- 最多允许弹出 100% 的实例。

这种配置可以确保在 reviews 服务出现问题时,及时停止对其的调用,防止问题扩大,同时在适当的时候重新尝试调用以检测服务是否恢复。

三、故障注入 (为了提前演习)

在 Istio 中,故障注入和终止故障是两种用于增强系统弹性和稳定性的机制。它们可以帮助模拟各种故障情景,以便测试服务的容错能力和系统的整体鲁棒性。

故障注入(Fault Injection)

定义:故障注入是一种测试技术,通过有意引入故障(如延迟、错误响应等)来模拟服务在实际运行中可能遇到的问题,从而验证系统的容错能力和弹性。

应用场景:

- 测试服务在延迟或错误响应情况下的行为。

- 验证熔断器、重试策略和超时配置的有效性。

- 提高系统在面对实际故障时的稳定性和可靠性。

Istio 中的配置:

故障注入通过在 VirtualService 中配置 fault 字段来实现。可以注入两种类型的故障:延迟(delay)和错误(abort)。

示例:

假设我们有一个 reviews 服务,我们希望注入 5 秒的延迟和 10% 的错误响应:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: reviews spec: hosts: - reviews http: - fault: delay: percentage: value: 50.0 fixedDelay: 5s abort: percentage: value: 10.0 httpStatus: 500 route: - destination: host: reviews subset: v1 配置说明:

- delay:注入延迟。

- percentage.value:延迟注入的百分比,这里表示 50% 的请求会被延迟。

- fixedDelay:具体的延迟时间,这里为 5 秒。

- abort:注入错误响应。

- percentage.value:错误注入的百分比,这里表示 10% 的请求会返回错误。

- httpStatus:返回的 HTTP 错误码,这里为 500。

终止故障(Abort Fault)

定义:终止故障是一种故障注入技术,通过有意地返回错误响应来模拟服务不可用的情况。它主要用于测试服务在接收到错误响应时的处理逻辑和恢复能力。

应用场景:

- 模拟服务不可用的情况,以测试上游服务的容错和恢复策略。

- 验证重试机制和熔断器的配置是否有效。

- 提升系统在面对实际错误时的鲁棒性。

Istio 中的配置:

终止故障同样通过在 VirtualService 中配置 abort 字段来实现。

示例:

假设我们希望在 reviews 服务的 10% 请求中返回 503 错误:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: reviews spec: hosts: - reviews http: - fault: abort: percentage: value: 10.0 httpStatus: 503 route: - destination: host: reviews subset: v1 配置说明:

- abort:注入错误响应。

- percentage.value:错误注入的百分比,这里表示 10% 的请求会返回错误。

- httpStatus:返回的 HTTP 错误码,这里为 503。

故障注入与终止故障的区别和联系

- 故障注入:可以注入延迟和错误,主要用于模拟服务性能下降或不稳定的情况,以测试系统的容错和恢复能力。

- 终止故障:主要用于模拟服务不可用的情况,通过直接返回错误响应来测试上游服务的容错和恢复策略。

联系:

- 都是用于增强系统弹性和稳定性的测试技术。

- 都可以通过在 VirtualService 中配置

fault字段来实现。 - 都有助于验证熔断器、重试策略和超时配置的有效性。

实践中的应用

测试系统弹性:

- 通过注入故障,可以提前发现系统在面对实际故障时可能出现的问题,从而进行优化和改进。

验证配置:

- 验证 Istio 中配置的熔断器、重试策略和超时设置是否有效,确保在实际故障发生时系统能够正确处理。

提升服务稳定性:

- 通过模拟各种故障情景,提高系统的鲁棒性和稳定性,减少实际运行中的故障影响。

通过合理地使用故障注入和终止故障,可以大大提升系统的弹性和稳定性,确保在实际运行中能够应对各种潜在的问题。

四、流量镜像

流量镜像(Traffic Mirroring),有时也称为影子流量(Shadow Traffic),是一种在生产环境中测试新版本或新功能的技术。它通过将生产环境中的真实流量复制一份发送到新版本或新功能的实例上,从而不影响生产环境的正常运行。流量镜像可以帮助发现潜在的问题和性能瓶颈,确保新版本在正式发布前能够处理实际流量。

流量镜像的应用场景

- 无风险测试:在不影响生产环境的情况下,测试新版本或新功能的性能和稳定性。

- 比较分析:比较不同版本之间的行为和性能,帮助发现潜在的问题。

- 验证新功能:验证新功能在处理实际流量时的表现,确保其能够正常工作。

- 性能调优:通过分析镜像流量,发现和优化系统的性能瓶颈。

Istio 中的流量镜像配置

在 Istio 中,可以通过在 VirtualService 中配置 mirror 字段来实现流量镜像。mirror 字段指定将生产流量的副本发送到哪个服务或服务子集。

示例:

假设我们有一个 reviews 服务,我们希望将 100% 的流量镜像到 reviews-v2 子集,以便在 reviews-v2 上进行测试:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: reviews spec: hosts: - reviews http: - route: - destination: host: reviews subset: v1 - mirror: host: reviews subset: v2 mirrorPercentage: value: 100.0 配置说明:

- route:定义实际生产流量的路由目标,这里是将流量发送到

reviews-v1子集。 - mirror:指定镜像流量的目标,这里是将生产流量的副本发送到

reviews-v2子集。 - mirrorPercentage:指定镜像流量的百分比,这里是将 100% 的生产流量镜像到

reviews-v2子集。

流量镜像的优点

- 低风险:在生产环境中进行测试,而不影响实际用户的请求。

- 真实数据:使用真实的生产流量进行测试,可以更准确地发现问题。

- 快速反馈:通过实时分析镜像流量,可以快速发现和修复潜在的问题。

- 提高发布质量:确保新版本在处理实际流量时的稳定性和性能,从而提高发布质量。

实践中的流量镜像

新版本验证:

- 在发布新版本之前,将生产流量镜像到新版本实例,验证其处理实际流量的能力。

性能测试:

- 将生产流量镜像到新版本或新功能上,进行性能测试和调优,确保其在生产环境中的表现。

故障排查:

- 通过镜像流量到测试环境,复现生产环境中的问题,进行故障排查和修复。

用户行为分析:

- 镜像生产流量到分析系统,进行用户行为分析和统计,帮助优化系统和业务流程。

总结

流量镜像是 Istio 提供的一种强大的测试和验证工具,通过将生产环境中的真实流量复制一份发送到测试实例上,帮助发现和解决潜在的问题,确保新版本和新功能在正式发布前能够处理实际流量。合理使用流量镜像,可以大大提高系统的稳定性和发布质量。

五、补充

镜像也可以通过主数据库同步到从数据库,你的应用用从数据库测试。但是这不符合三级等保要求

测试

写 vs,所有流量都到v1版本,v2版本获取mirror, 然后logs -f v1和v2就能看到curl的结果。发起请求的也要在pod内

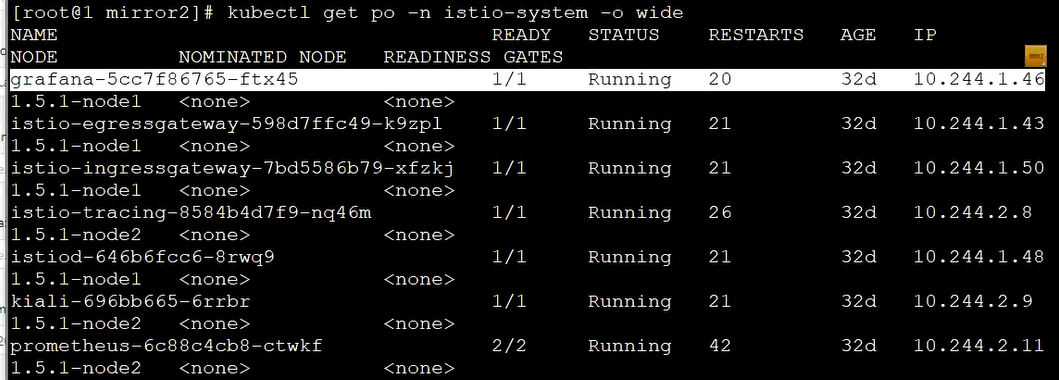

监控

自带监控

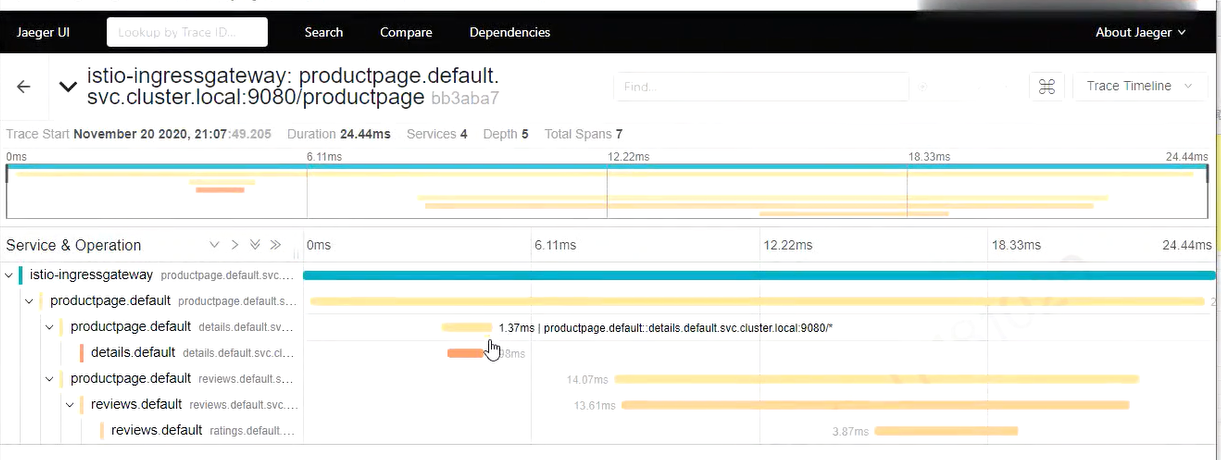

jaeger 能查谁的性能差。