平台为“山东安信安全技术有限公司”自研CTF/AWD一体化平台,部分赛题采用动态FLAG形式,避免直接抄袭答案。

平台有题库、赛事预告、工具库、Writeup库等模块。

---------------------------------

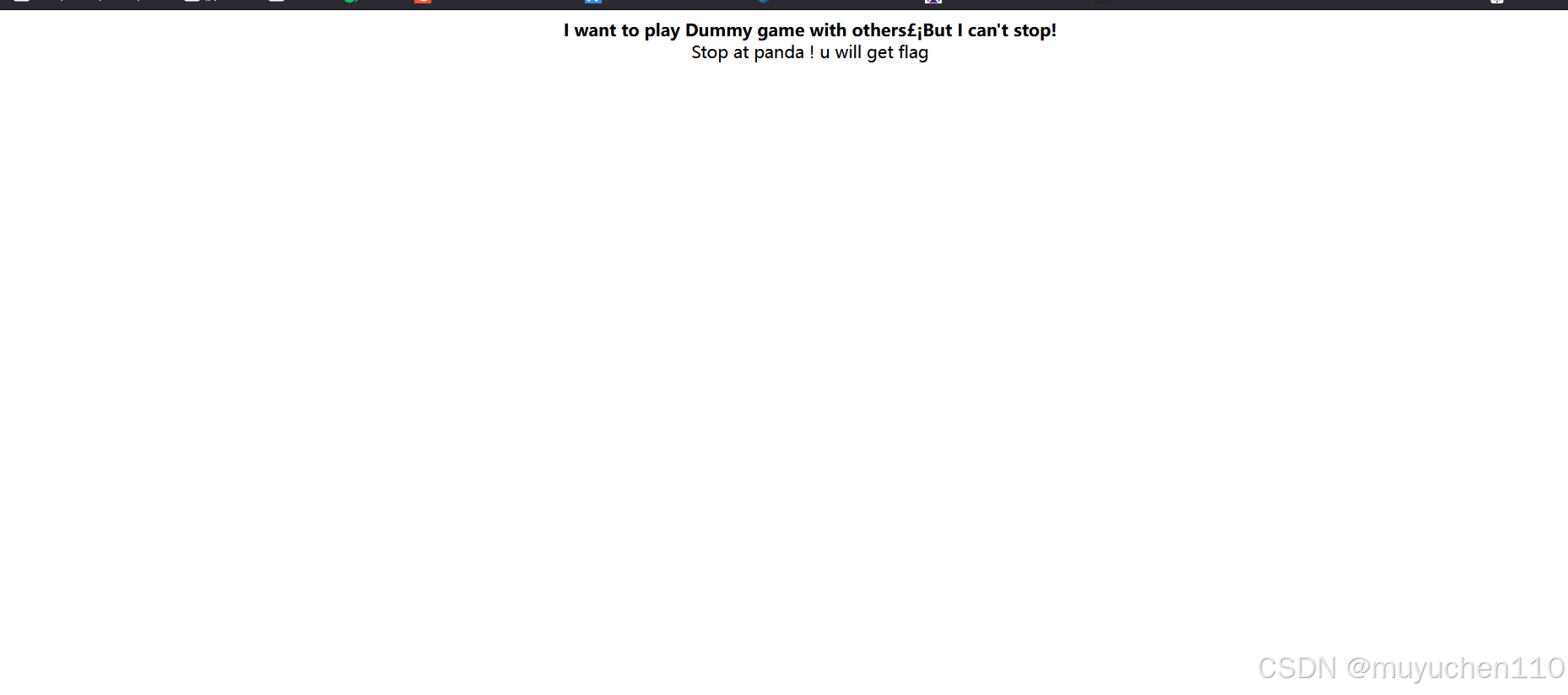

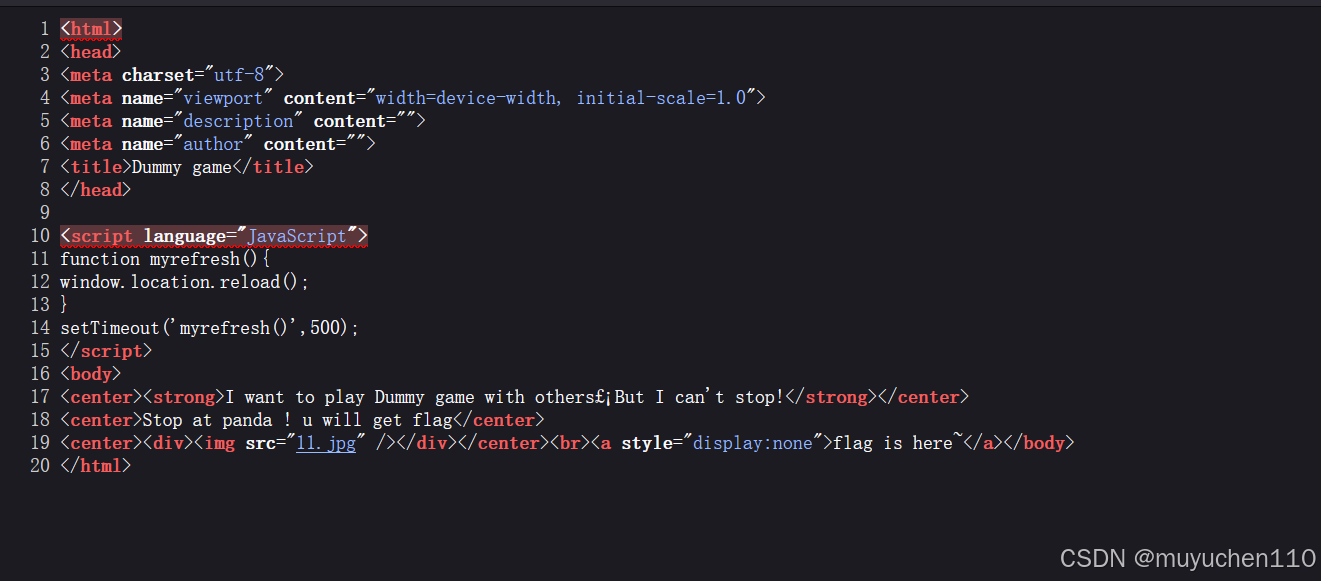

你必须让他停下:

开启环境:

进来页面会一直的刷新页面

F12查看源代码有什么发现

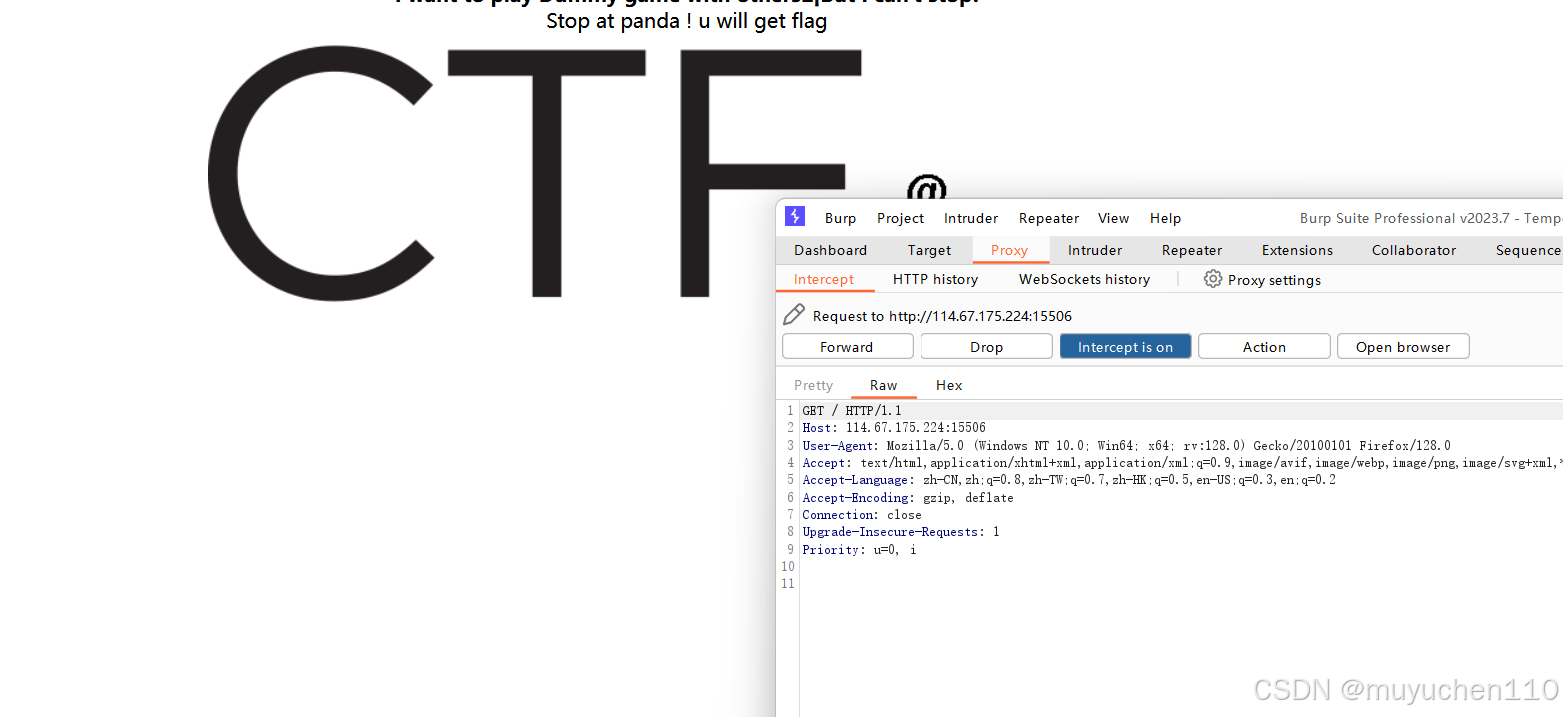

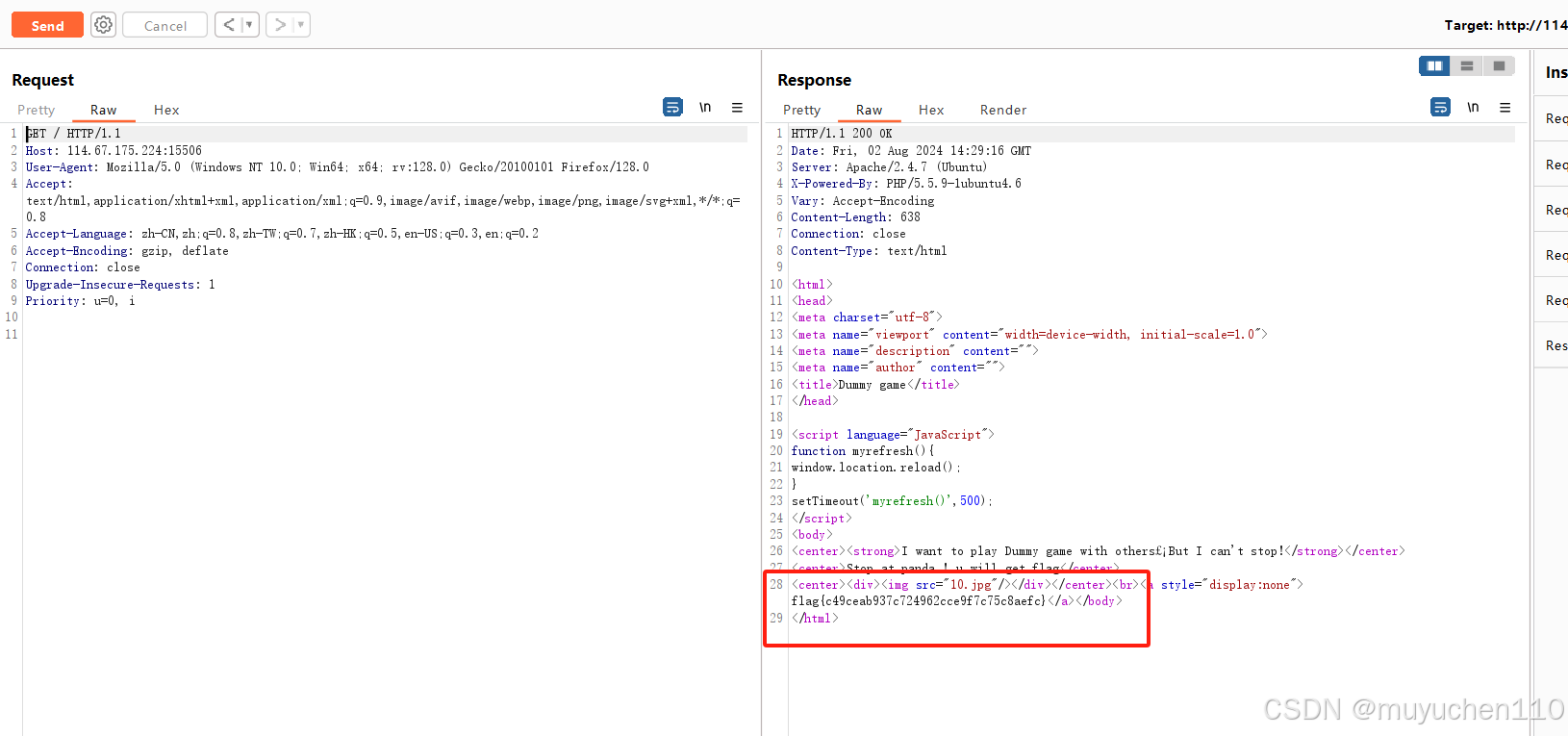

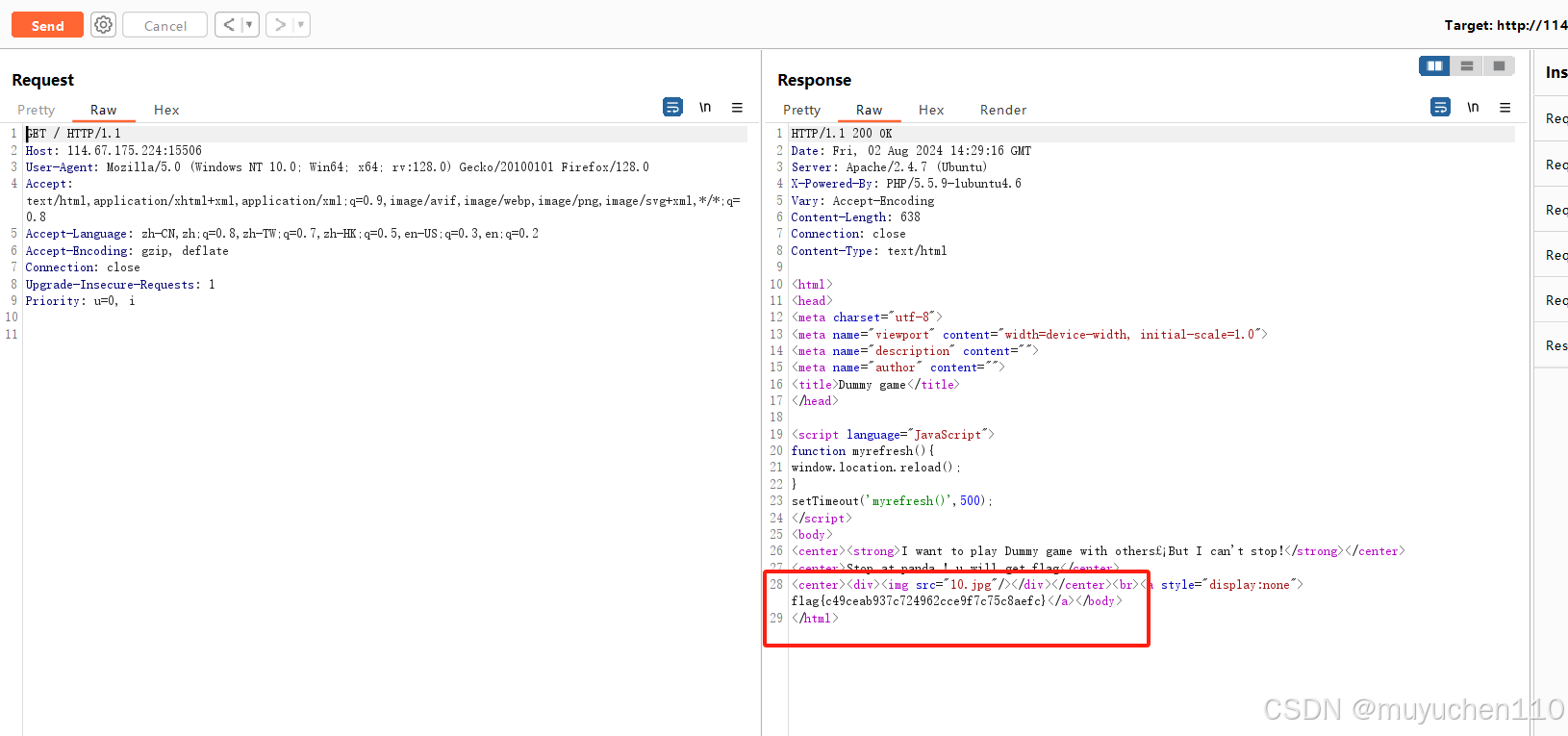

没有发现flag试试抓包

发送给repeater模块,一直发送数据包

图片显示出来得到flag

---------------------------------------

网站被黑:

开启环境:

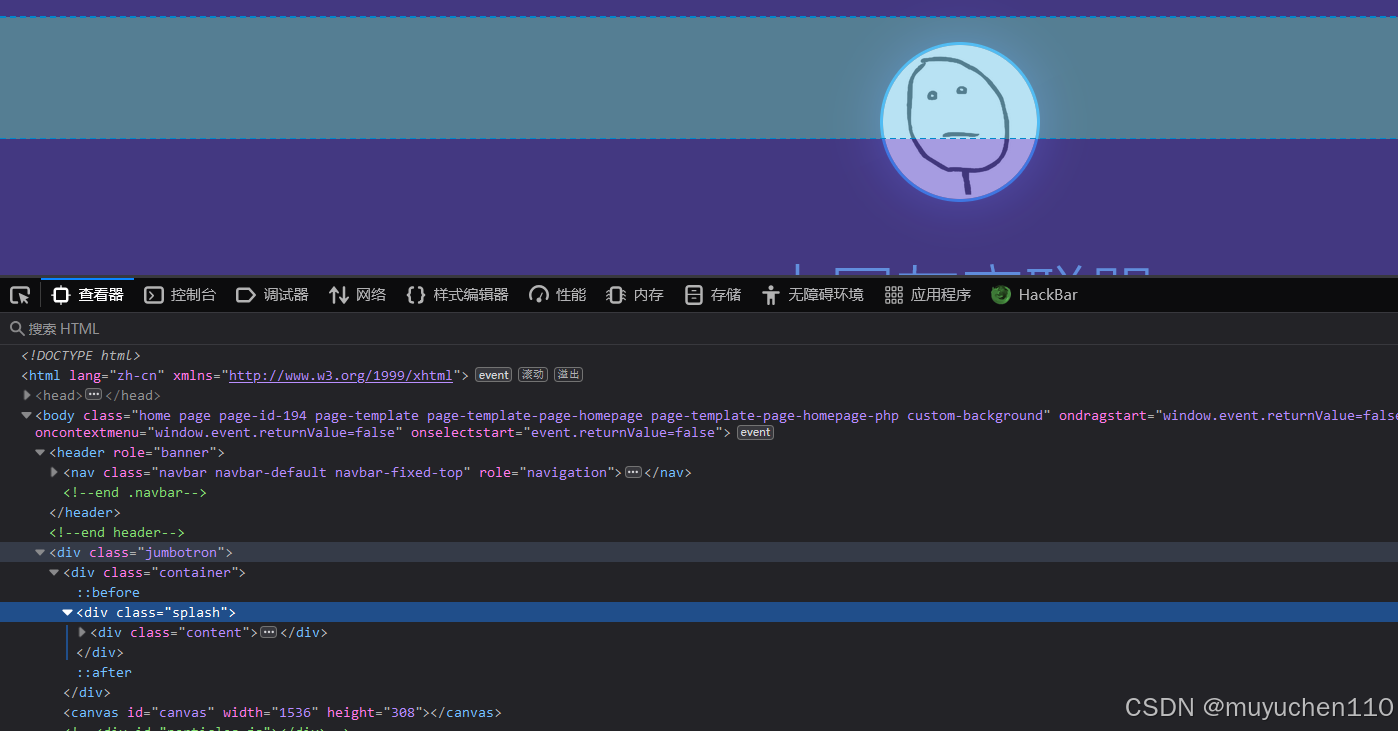

打开页面没有什么可用的信息

F12查看源代码

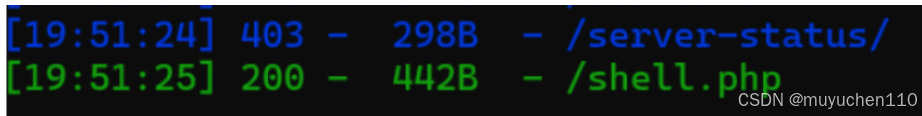

没有可用信息;进行目录扫描

扫描出shell.php, 访问是一个密码框输什么都不对

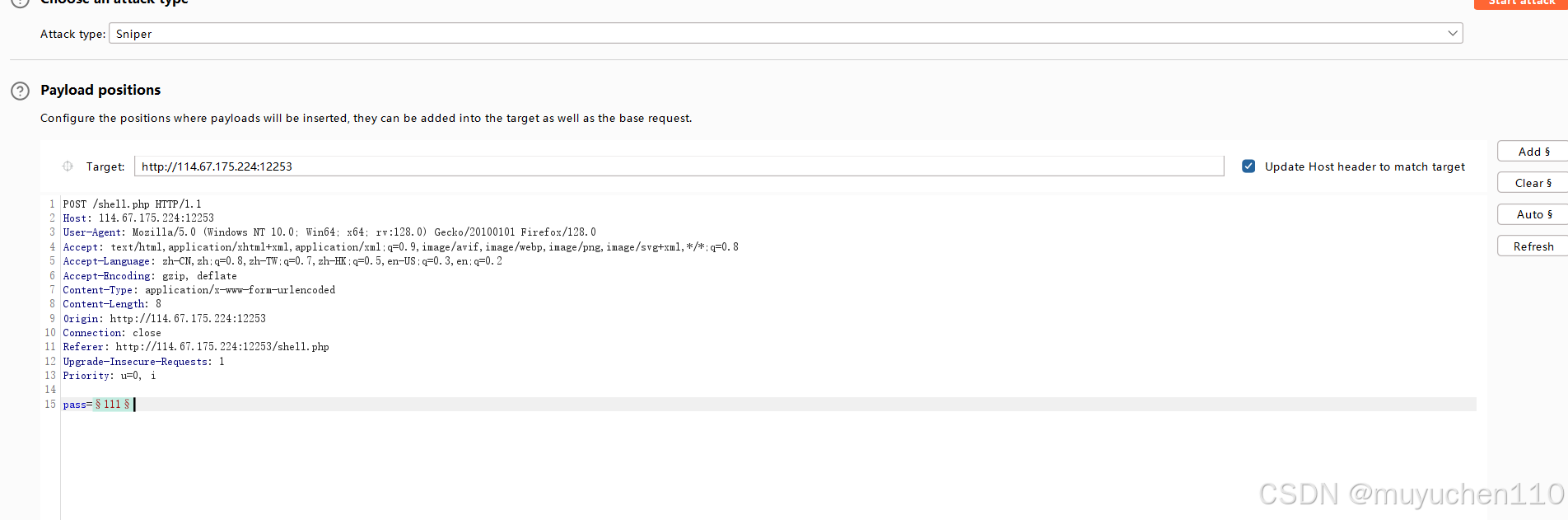

进行抓包试试

使用密码字典爆破密码

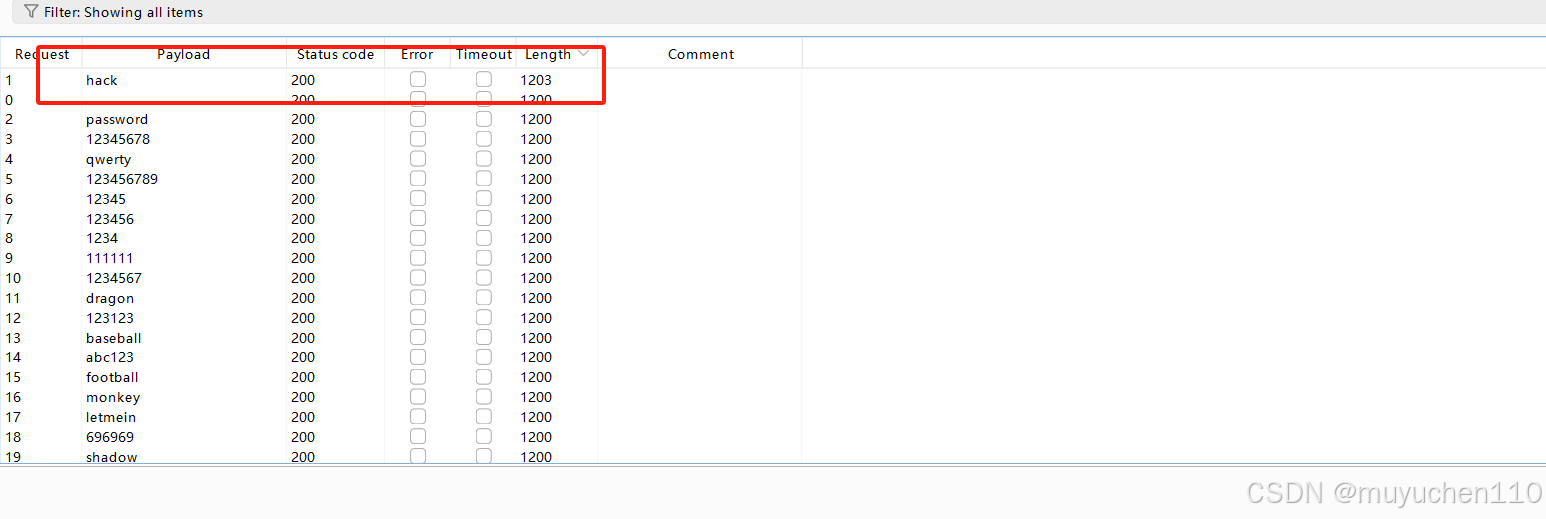

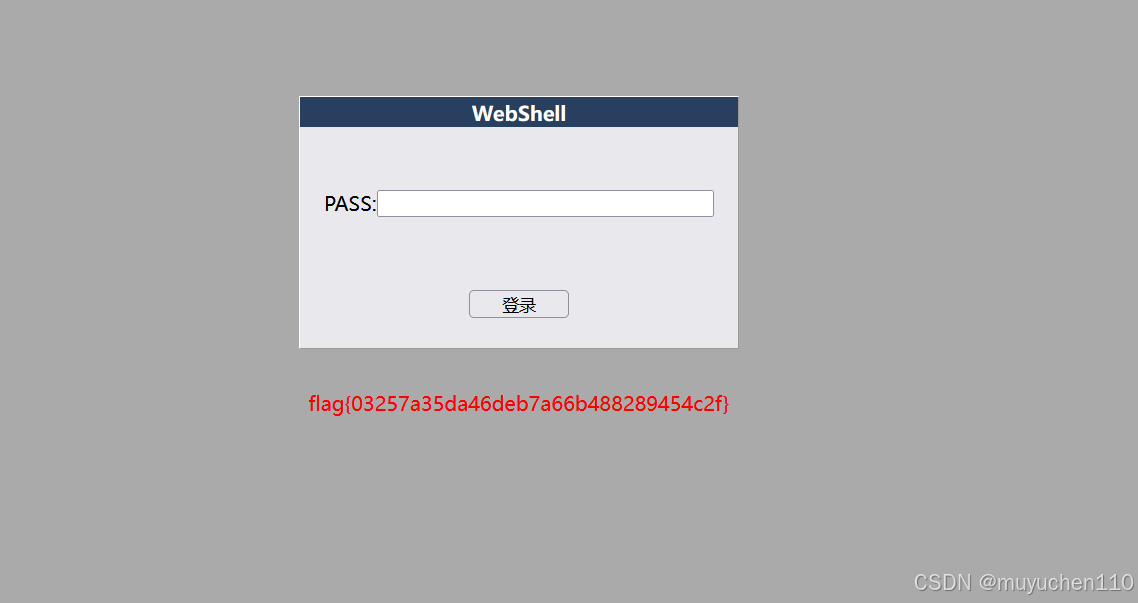

爆破出密码

得出flag

--------------------------------------

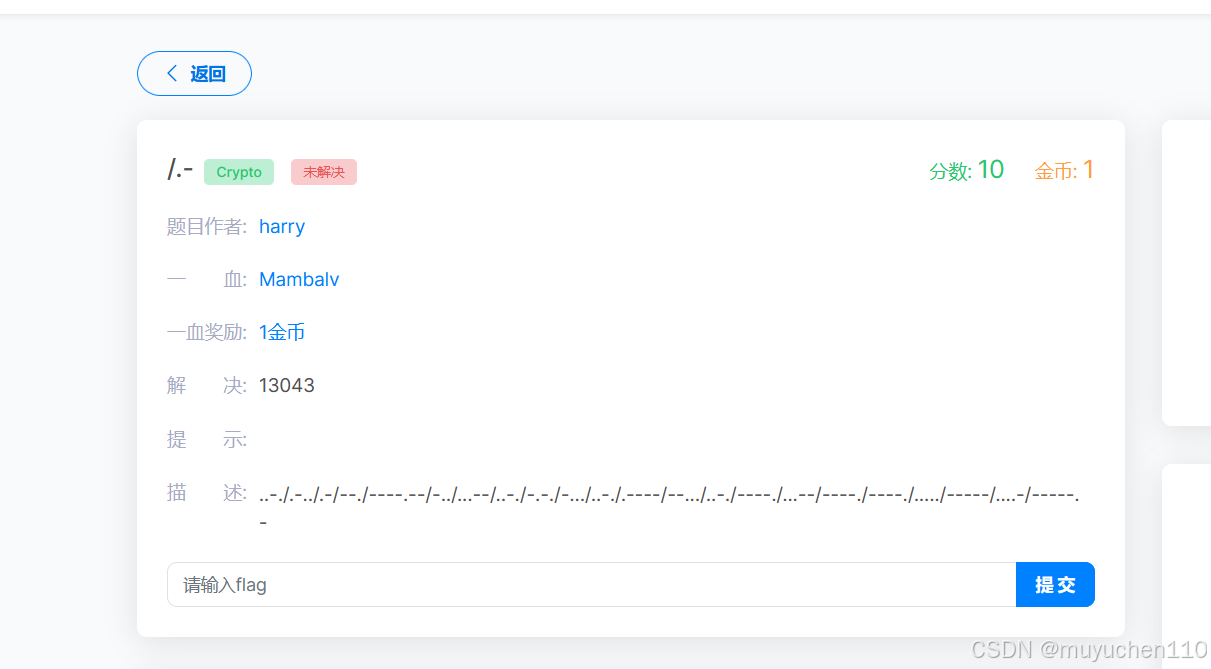

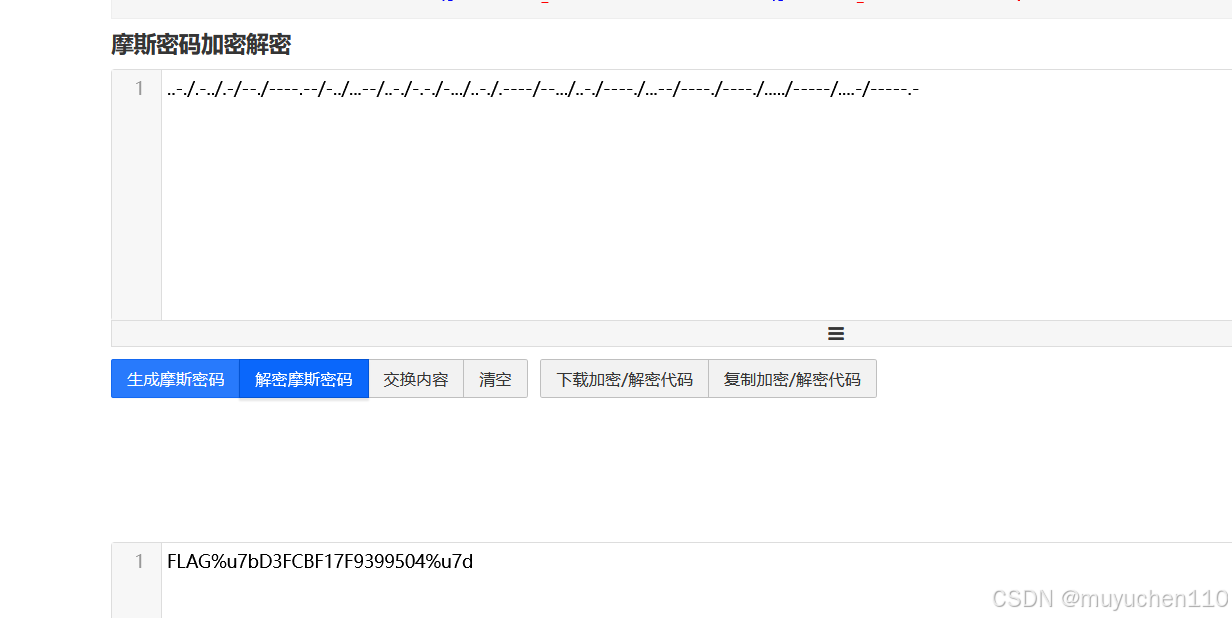

/.-

开启环境:

看题目判断为摩斯密码复制进行解密

得出flag为

------------------------------------

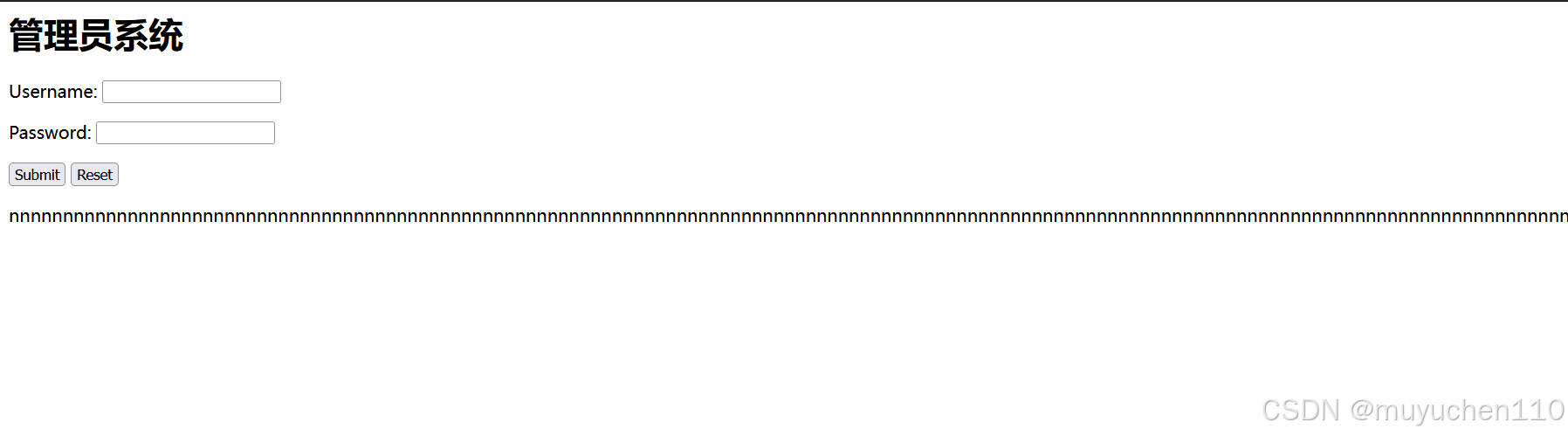

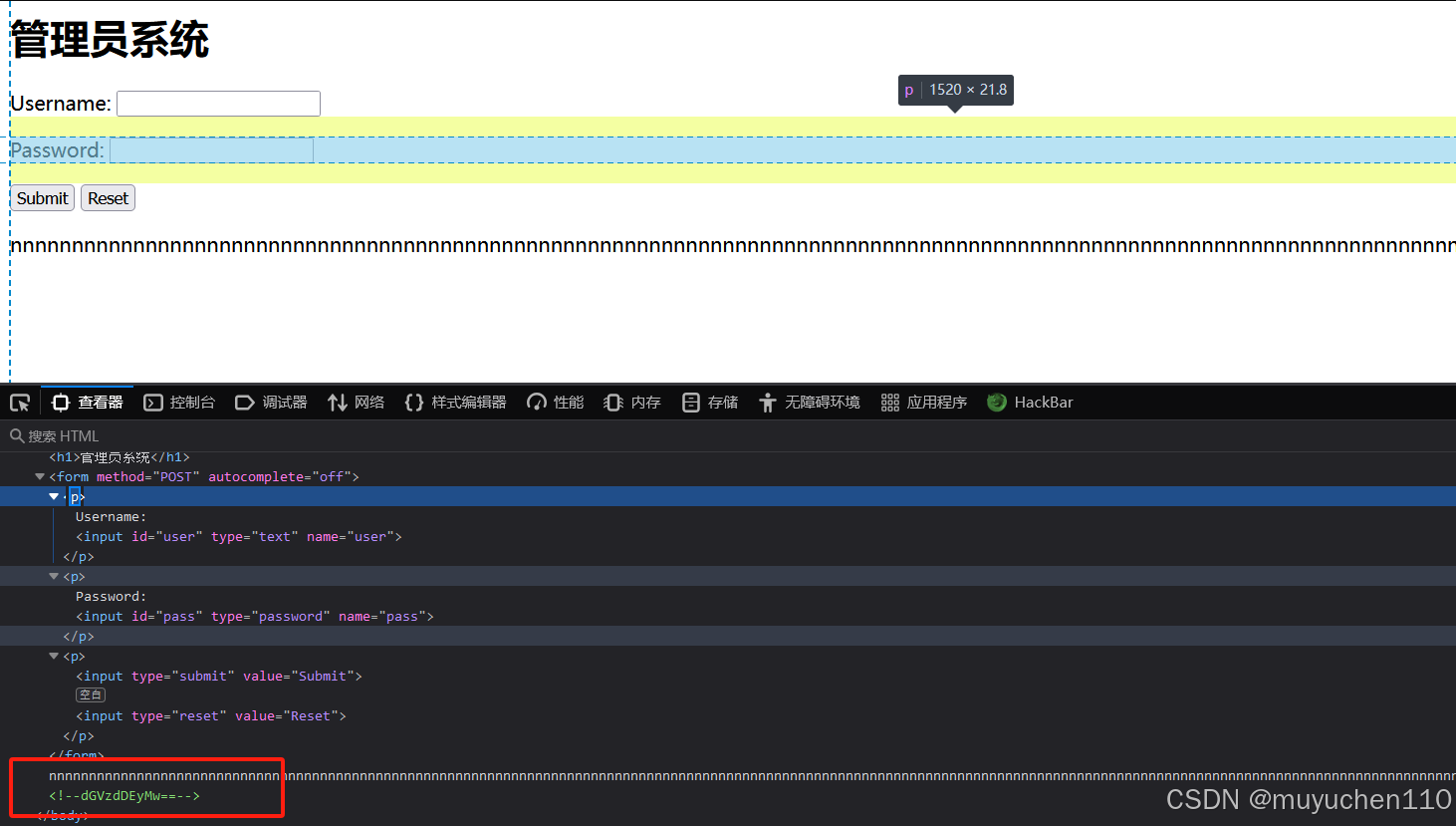

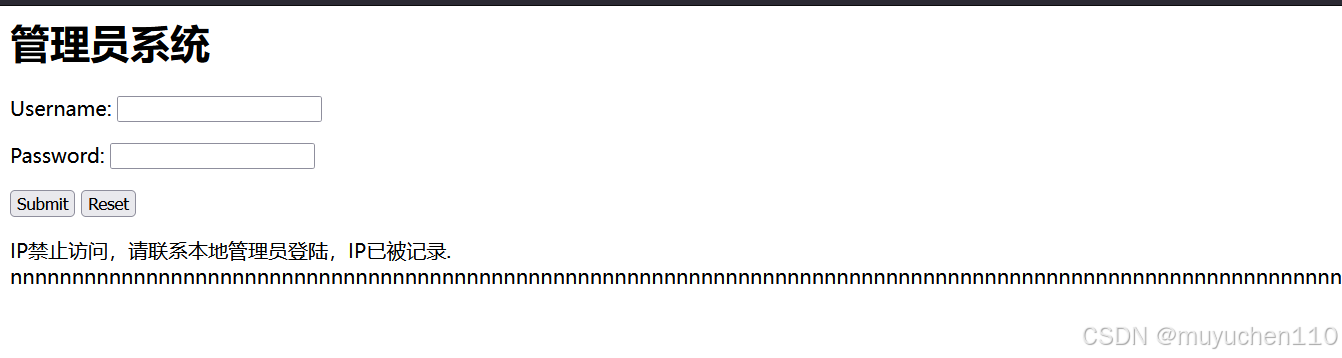

本地管理员

开启环境:

进入页面发现是管理员登录页面

看一下网站源码

发现有串编码,应该是base64编码

复制一下在线进行解码

得到了test123 ,应该是管理员的账号或者是密码,接着随便输入账号密码test123试试看

提示ip被禁止访问了,只有管理员才能访问,这时候就得利用http协议的xxf伪造管理员的ip地址访问了把连接复制到burpsuite内置浏览器打开

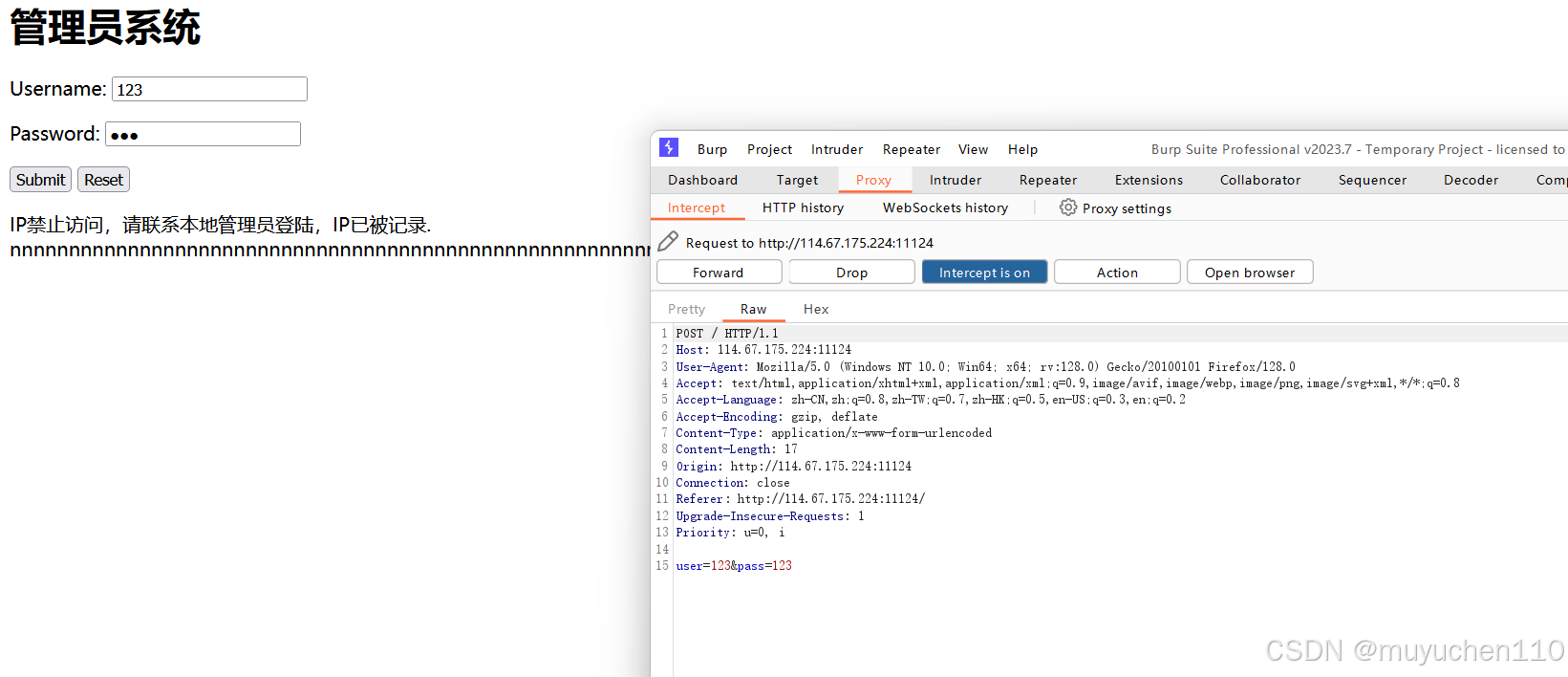

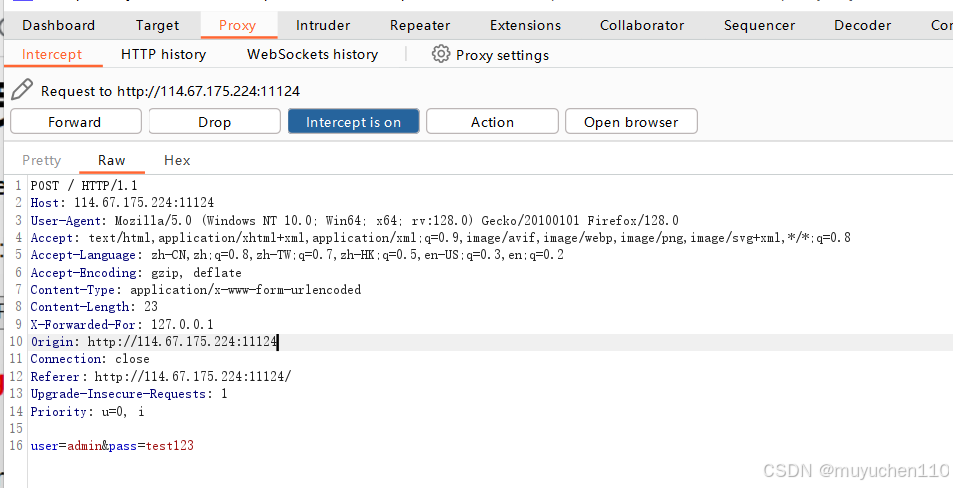

输入账号密码后抓包

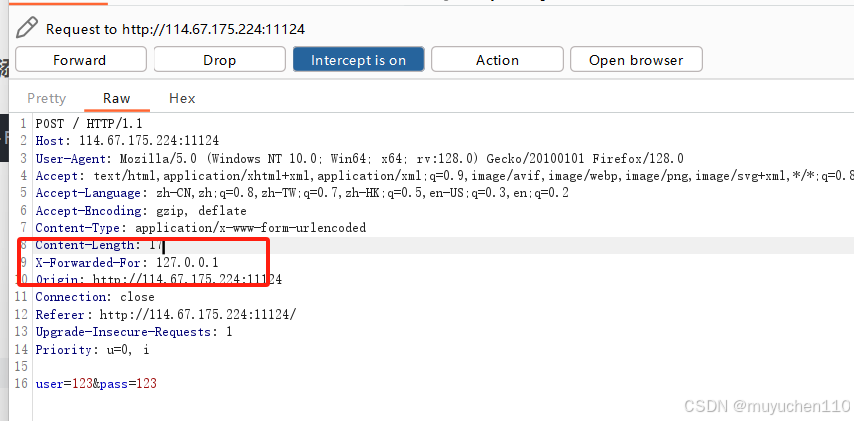

接着随便在某行添加头标识,进行xxf伪造ip

X-Forwarded-For: 127.0.0.1

接着点forward,回到浏览器里

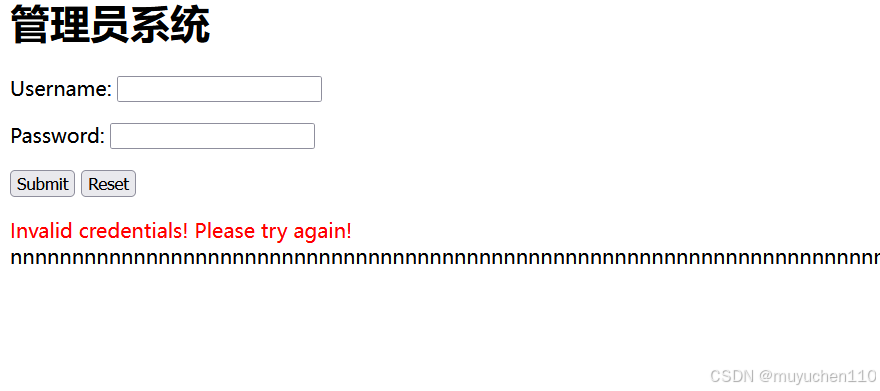

提示账号密码错了

一般来说管理员账号都是admin,密码就是一些弱口令

这里试试设置账号为admin , 密码test123 , 再进行一次xxf伪造

点击forward

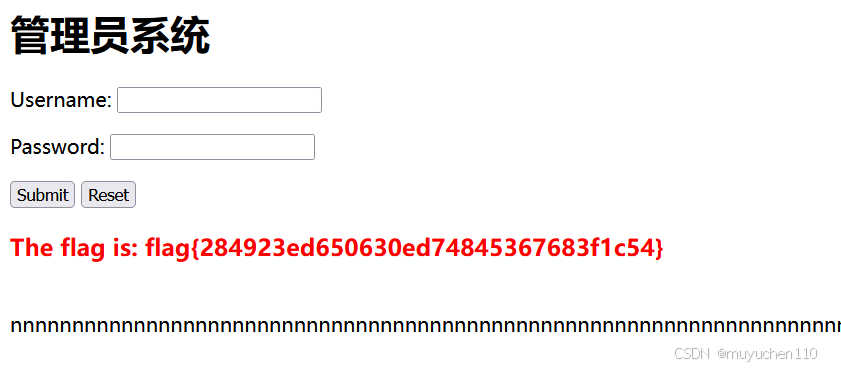

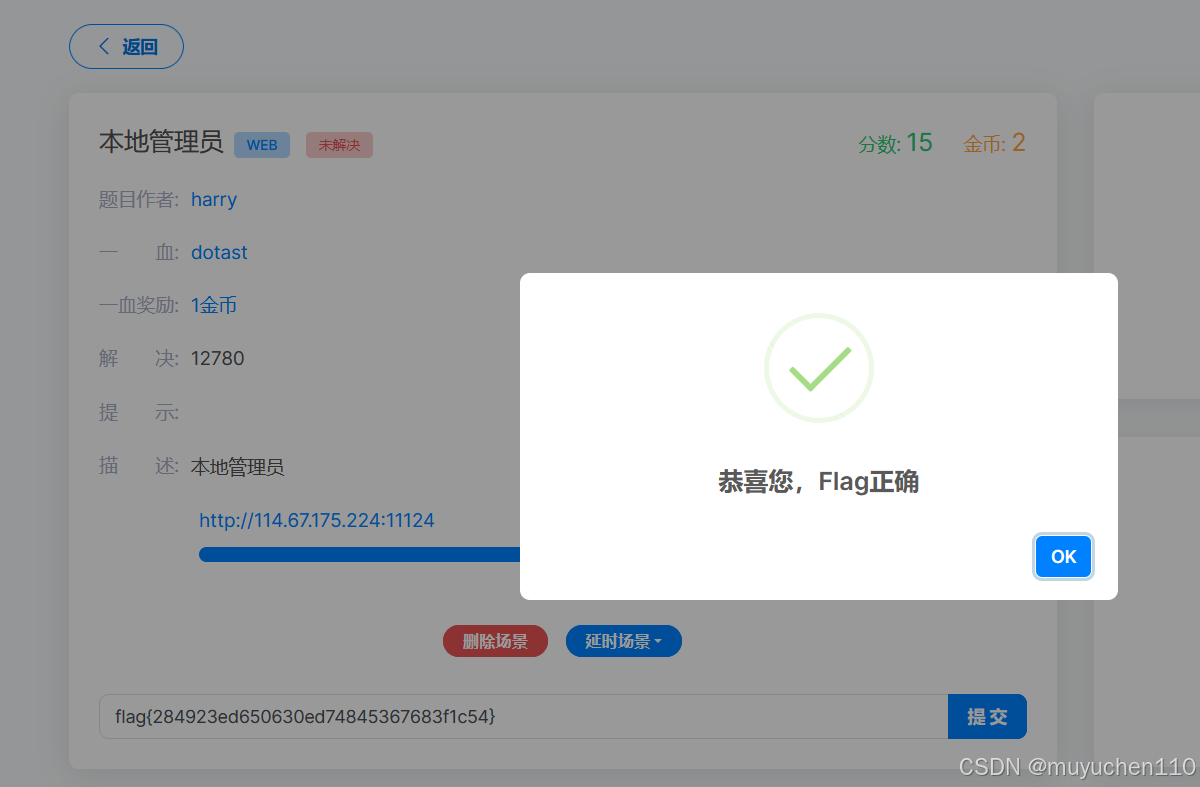

得到flag

---------------------------------------------

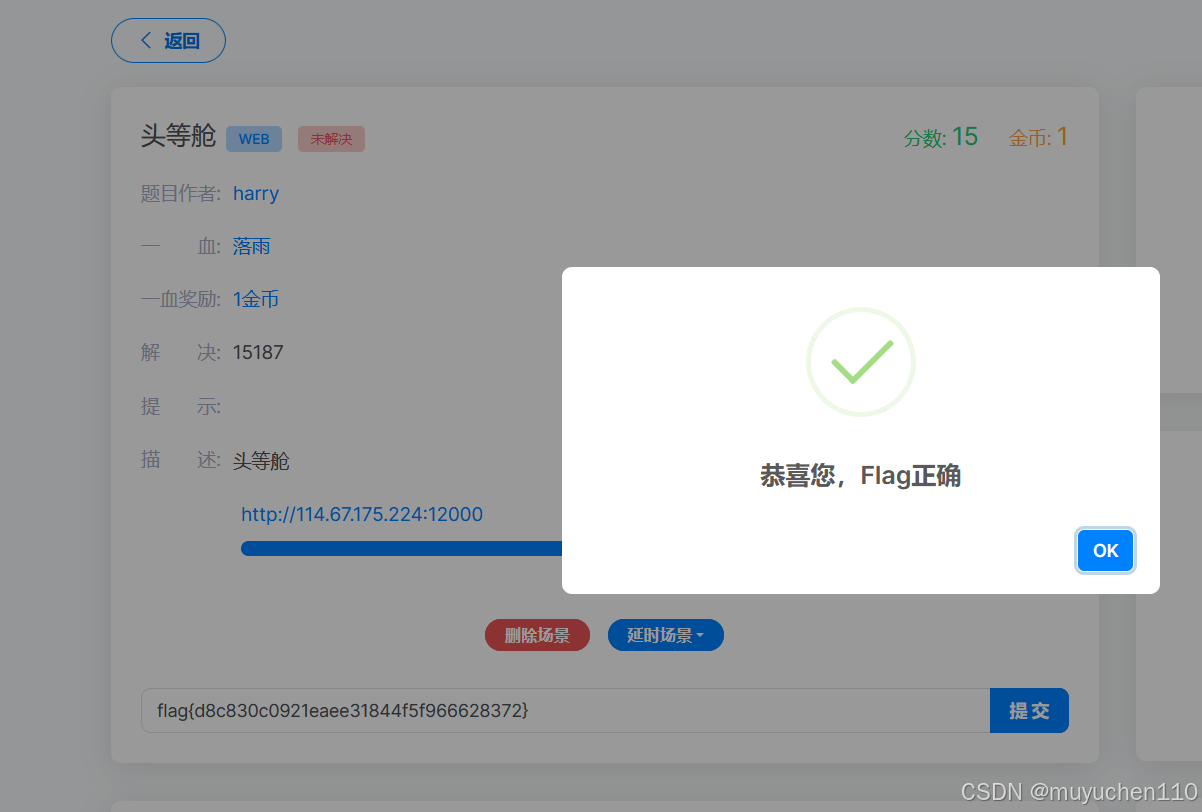

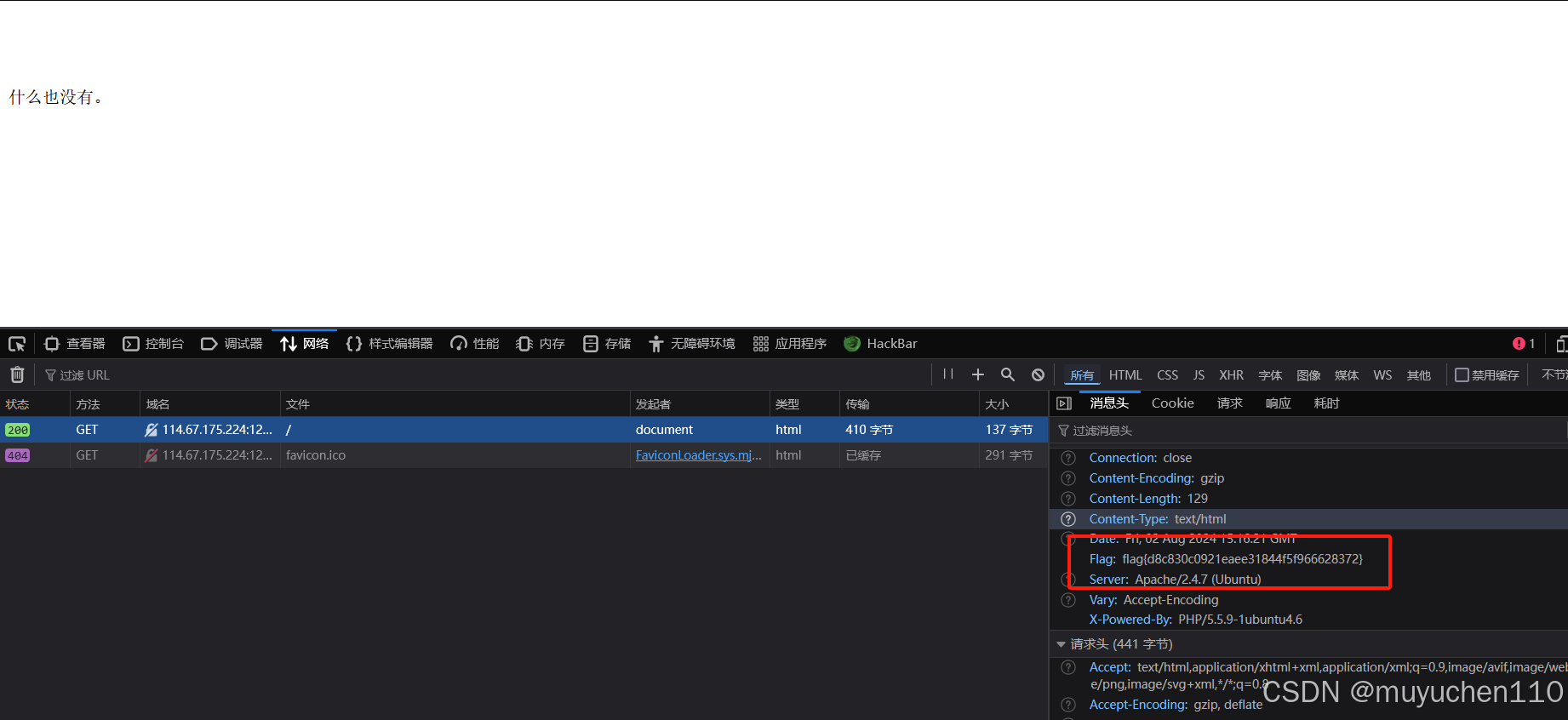

头等舱:

开启环境:

进入页面提示什么也没有

F12查看一下源码

在网络消息头中发现flag