前言

在日常渗透工作中,常常遇到后台系统,且有相当一部分是自研开发的系统,没有源代码,没有弱口令漏洞,也没有swagger、webpack泄露等。幸运的是,这些系统几乎都是前后端分离的架构,而我发现使用vue开发的前端项目中存在一定的规律,正常情况下可以找到系统中的所有api机及其参数,我利用此规律,在大量项目中挖掘到高危漏洞,如密码重置,敏感接口未授权(增删改查用户等),任意文件下载,sql注入等。

本文从如下三方面进行论述

尽可能的找到所有的

js文件接口参数在接口附近

接口参数离接口较远,甚至不在同一个文件中,这种如何找到接口参数

JS文件搜集

第一种情况:JS文件链接嵌入在script#src标签属性中

但是一个应用系统,尤其是后台系统,在访问时,不会加载所有的js文件,因此这种方式也很难找全所有的js文件。

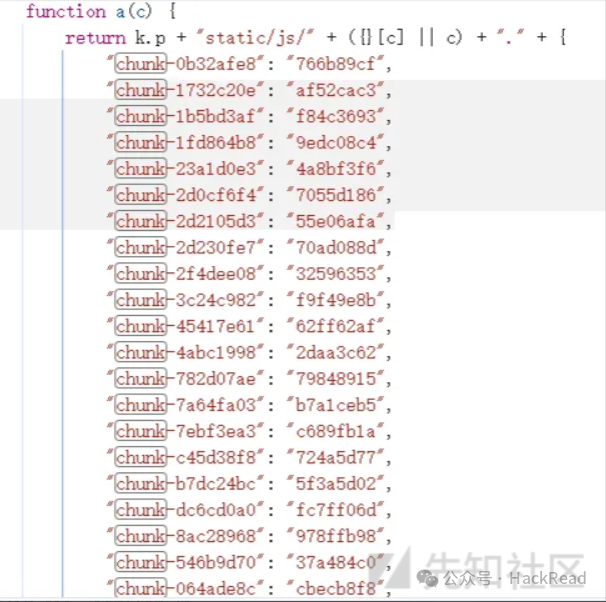

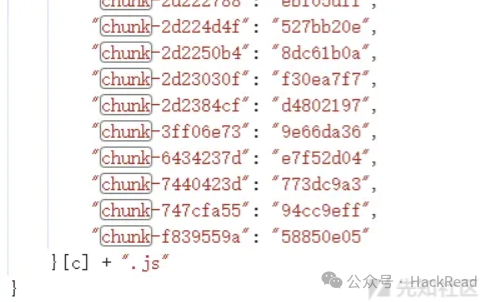

第二种情况:JS文件地址编写在JS代码中

上述结构一般会出现在app.xxxxxx.js文件中,当然也遇到过在其他js文件中,如index.js等

通过这种结构进行拼接便可获取所有的js文件,如static/js/chunk-0b32afe8.766b89cf.js

接口参数在接口附近

接口在参数附近,这种没什么好说的,参数很好找

接口参数离接口较远

案例一

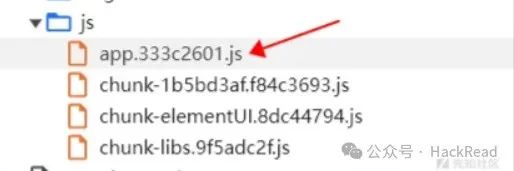

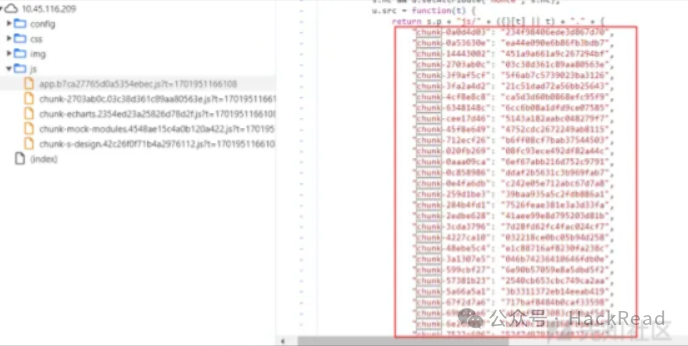

老规矩,先搜集更多的js文件,在app.b7ca27765d0a5354ebec.js中可以查看到许多js文件

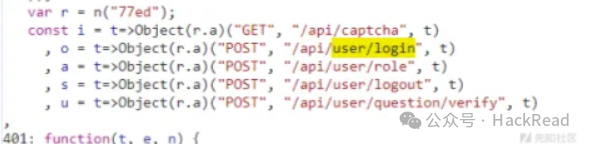

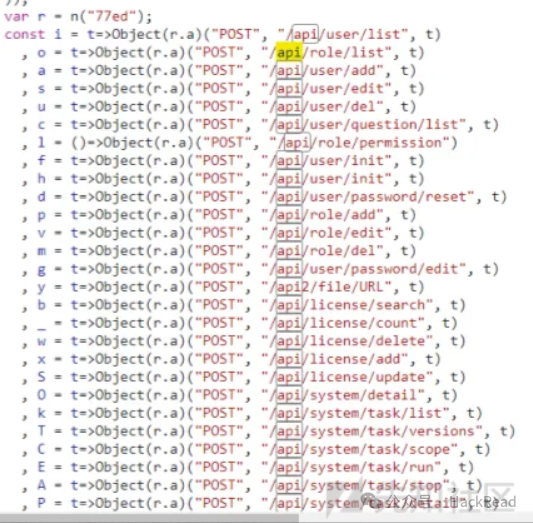

在app.b7ca27765d0a5354ebec.js中也搜集到很多接口

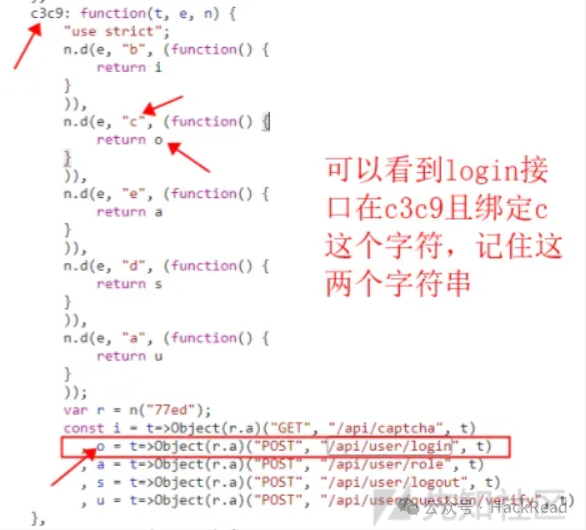

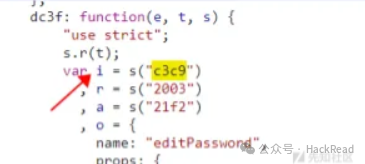

这里以/api/user/login接口为例,找出此接口的请求参数,在上图可以看到此接口是POST请求,在此接口附近有以下发现,/api/user/login接口赋值给了o,它定义在c3c9这个function中,在这个function中将c变量与o变量进行了绑定,因此,后续可通过c3c9和c定位到/api/user/login接口

在https://xx.xx.xxx.xxx/js/app.b7ca27765d0a5354ebec.js?t=1701951166108 找到两处引用c3c9的地方

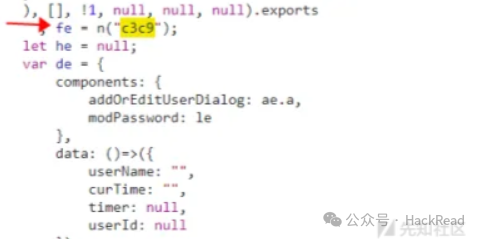

i和fe变量与c3c9进行了绑定,因此通过i与c、fe与c可以定位到/api/user/login方法,然后在此app.b7ca27765d0a5354ebec.js文件中全局搜索Object(i,c )和Object(fe.c),Object(i,c )和Object(fe.c)就是代表/api/user/login方法,然后在https://xx.xx.xxx.xxx/js/app.b7ca27765d0a5354ebec.js?t=1701951166108 文件中并没有找到Object(i,c )和Object(fe.c),因此在其它js文件中寻找,不过在其它文件中寻找需要重新找到c3c9。在https://xx.xx.xxx.xxx/js/chunk-2703ab0c.03c38d361c89aa80563e.js 中找到了c3c9。

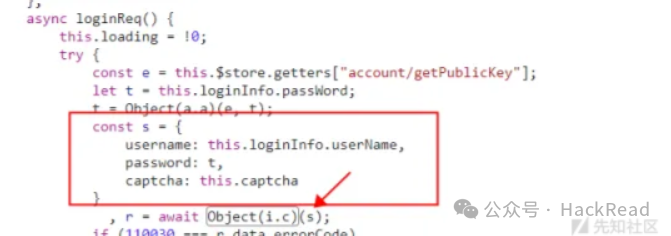

然后在

https://xx.xx.xxx.xxx/js/chunk-2703ab0c.03c38d361c89aa80563e.js?t=1701951166108

中全局寻找Object(i.c),此时Object(i.c)代表/api/user/login,而它的参数如下

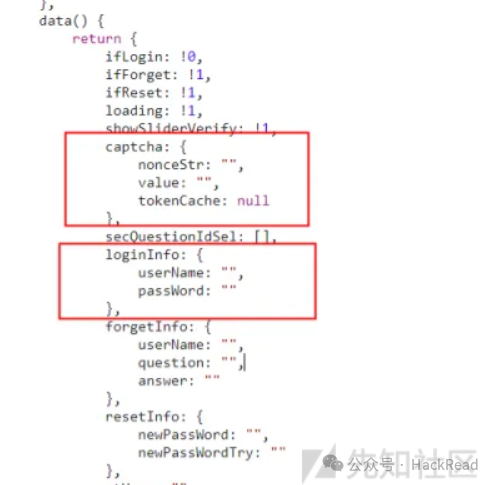

其中的captcha和loginInfo可以在当前模块的数据定义data中可以看到

因此,/api/user/login接口的参数如下

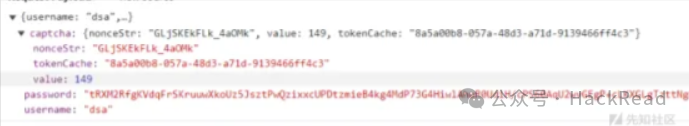

{ "username":"", "password":"", "captcha":{ "nonceStr":"", "value":"", "tokenCache":"" } }使用登录功能验证一下,完全一致。

案例二

网站 http://xx.xx.xxx.xxx:8081/xxq_zhxq_web/#/login?redirect=%2F

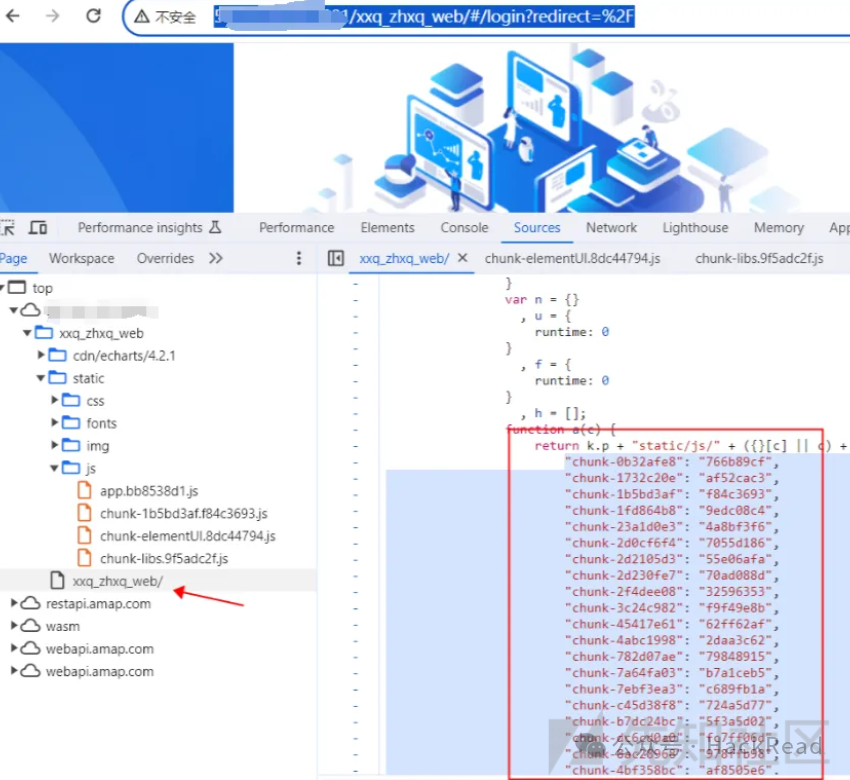

老规矩,获取所有的js文件

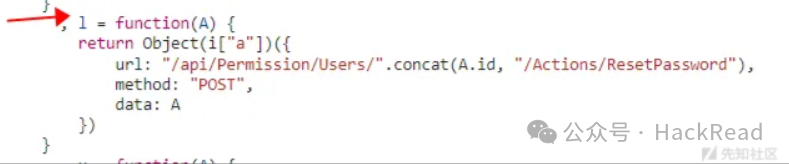

在http://xx.xx.xx.xx:8081/xxq_zhxq_web/static/js/app.bb8538d1.js 发现重置密码接口

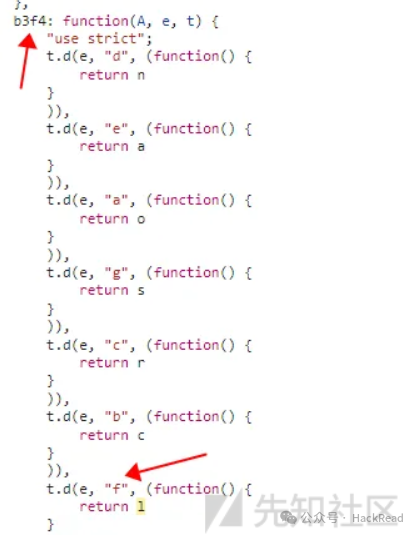

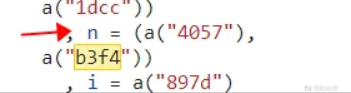

在所有js文件中搜索b3f4

再寻找Object(n["f"]),轻松找到参数

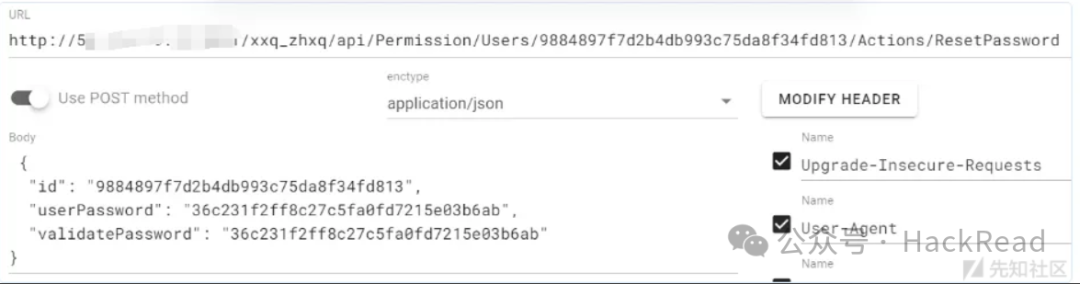

最终构造数据如下,可成功重置任意用户密码

小结

从上述两个案例,可以整体上了解寻找API与对应参数信息,其中也存在一定的细节差异,如:

API接口绑定写法不一样:Object(n["f"])与Object(i.c),这个其实不影响寻找接口与对应参数,只不过存在一定的灵活性,可以先看看目标系统是使用什么方式绑定API接口的,再进行搜索chunk-xxx.xxx.js循环遍历结构大部分在app.xxxxx.js文件中,也有一定概率存在在其他文件中。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

更多网络安全优质免费学习资料与干货教程加v

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。