在网络安全领域,"shell"通常指的是一个命令行界面,它允许用户与操作系统进行交互。在渗透测试中,攻击者可能会通过漏洞获取目标系统的"shell",从而控制目标系统。

在网络安全和黑客攻击领域,"shell"通常指的是一种命令行界面,它允许用户执行系统命令,管理文件和目录,以及运行程序,在渗透测试中,获取一个shell意味着攻击者已经成功地在一个目标系统上执行了远程命令,这通常是通过利用系统漏洞或配置错误实现的。

什么是Shell?

在计算机术语中,"shell"是指提供访问操作系统服务的接口,它是用户与操作系统内核之间进行交互的软件层,常见的shell有Bash(Bourne Again SHell),cmd.exe(Windows命令提示符),PowerShell等。

Shell在渗透中的作用

1、远程访问:攻击者通过获取shell可以远程控制目标系统。

2、执行命令:通过shell,可以执行各种系统命令,如添加用户、下载文件、修改配置等。

3、持久性:一旦获得shell,攻击者可以在系统中留下后门,以便将来再次访问。

4、数据窃取:可以通过shell访问敏感数据并将其传输到攻击者的服务器。

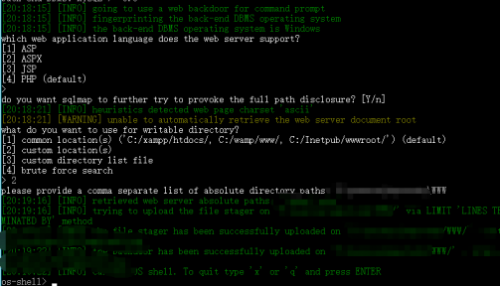

如何获取Shell

1、漏洞利用:通过未修补的软件漏洞获取shell。

2、配置错误:利用配置不当的服务(如弱密码)获取shell。

3、社会工程学:诱使用户执行恶意代码或提供登录凭据。

防护措施

1、定期更新:保持系统和应用程序的最新补丁和更新。

2、强密码策略:使用复杂且难以猜测的密码。

3、最小权限原则:限制用户和程序的权限。

4、安全监控:监控异常活动和入侵尝试。

相关问题与解答

问题1: 为什么攻击者想要获取shell而不是仅仅破坏系统?

答案1: 获取shell允许攻击者远程控制目标系统,执行命令,窃取数据,并在必要时返回,这是一种更灵活的攻击方式,可以提供更多的控制和隐蔽性。

问题2: 如果我已经获得了shell,我该如何维持对系统的访问?

答案2: 为了维持对系统的访问,攻击者通常会安装后门,如设置隐藏账户或植入持久性脚本,他们可能会清理日志以删除入侵痕迹,或者使用rootkit来隐藏其活动。