阅读量:0

目录

DH算法 --- 密钥交换算法(Diffie - Hellman)

VPN概述

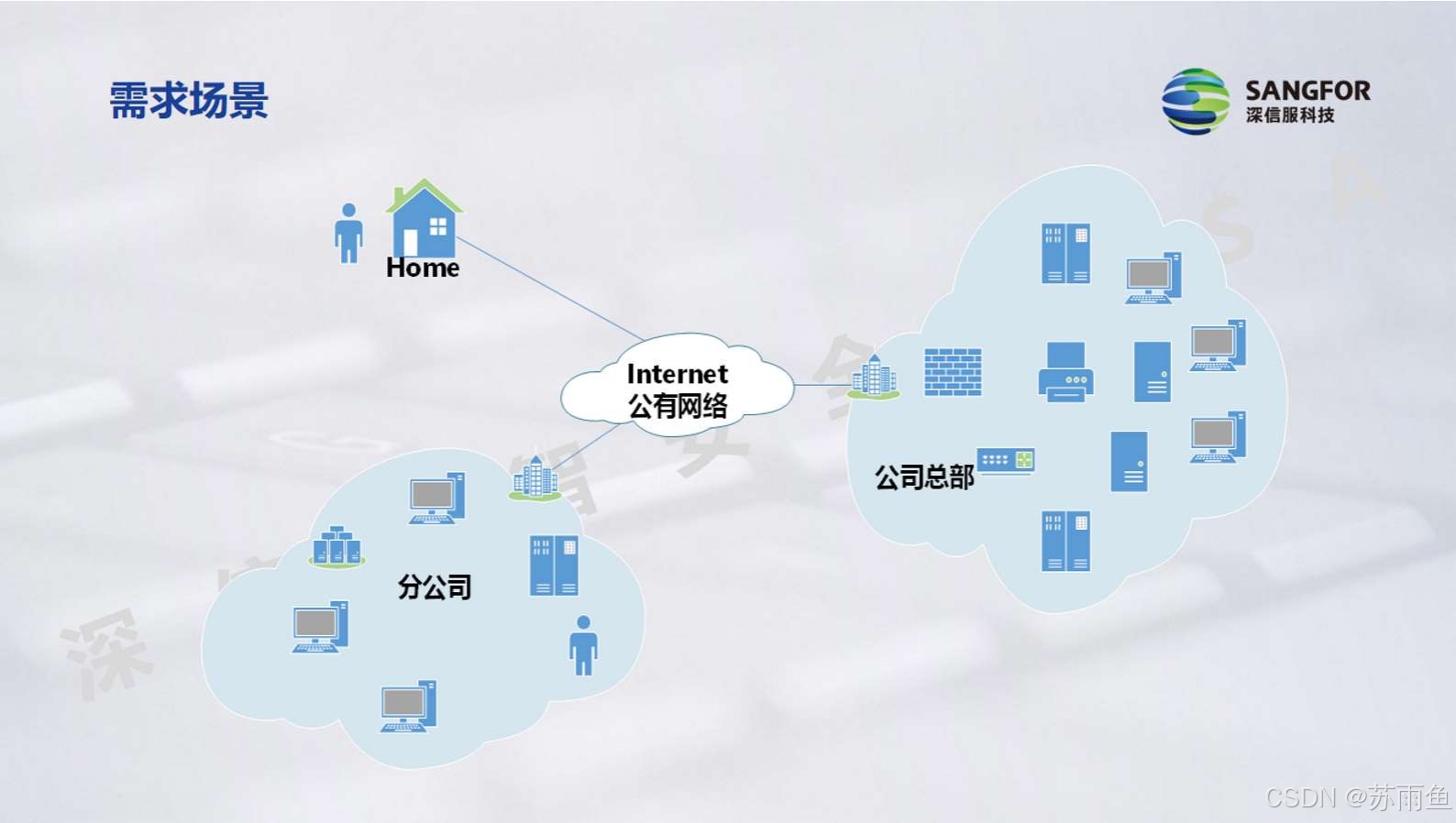

需求场景

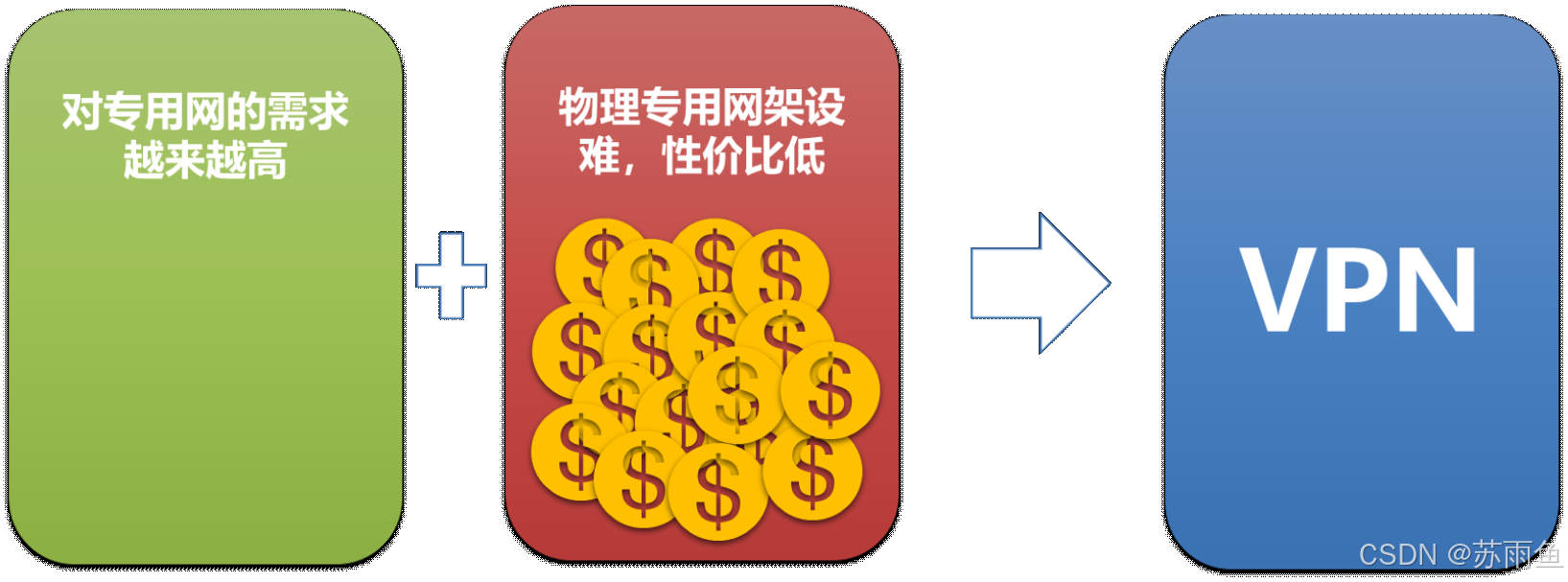

VPN诞生的原因

1,物理专线成本高,在位置不固定的情况下,难以实现 2,直接将服务器开放到公网,不安全VPN概述

虚拟专用网,是指依靠ISP或者其他NSP或者企业自身,构建的专用的安全的数据通信网络,只不过,这个专线网络是逻辑上的,而不是物理上的,所以叫做虚拟专用网。

VPN的分类

根据建设的单位不同分类

企业自建的VPN --- 成本相对较低,因为仅需要支付VPN设备的费用即可,并且,因为设备为企业所有,所以,控制上更具有主动性。 运营商搭建的VPN --- 相对比较省心,因为,安全问题,带宽问题,管理问题,都由运营商处理,仅需支付专线费用即可。根据组网方式不同来进行分类

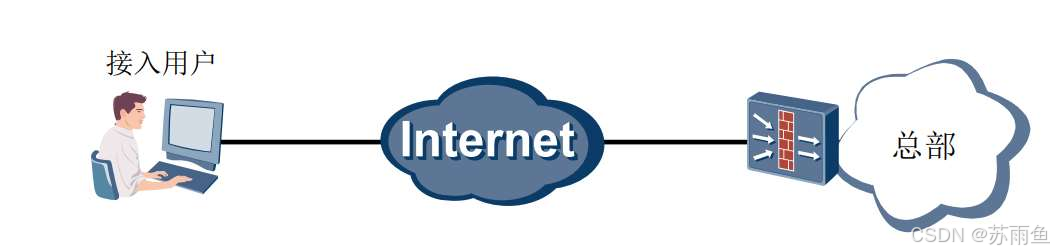

1,Client to LAN VPN(ACCESS VPN)

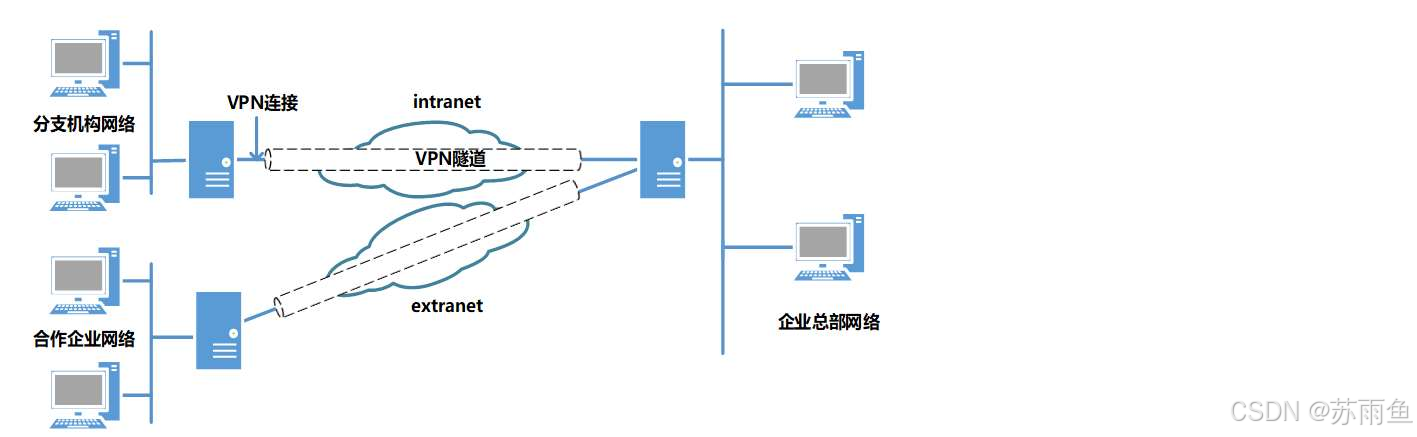

2,LAN to LAN

2,LAN to LAN Intranet --- 内联网 Extranet --- 外联网

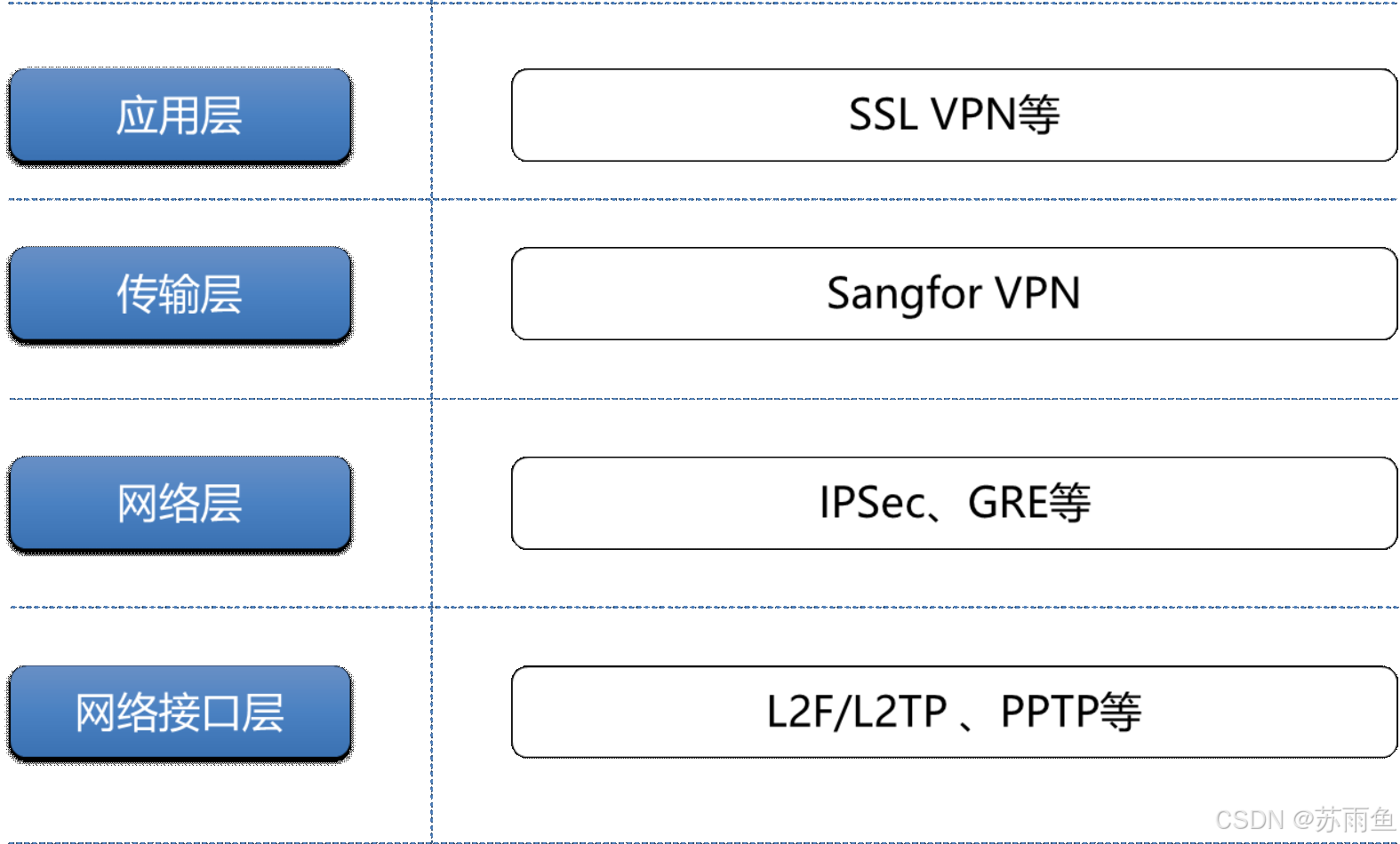

Intranet --- 内联网 Extranet --- 外联网根据VPN技术所实现的层次进行划分

VPN的常用技术

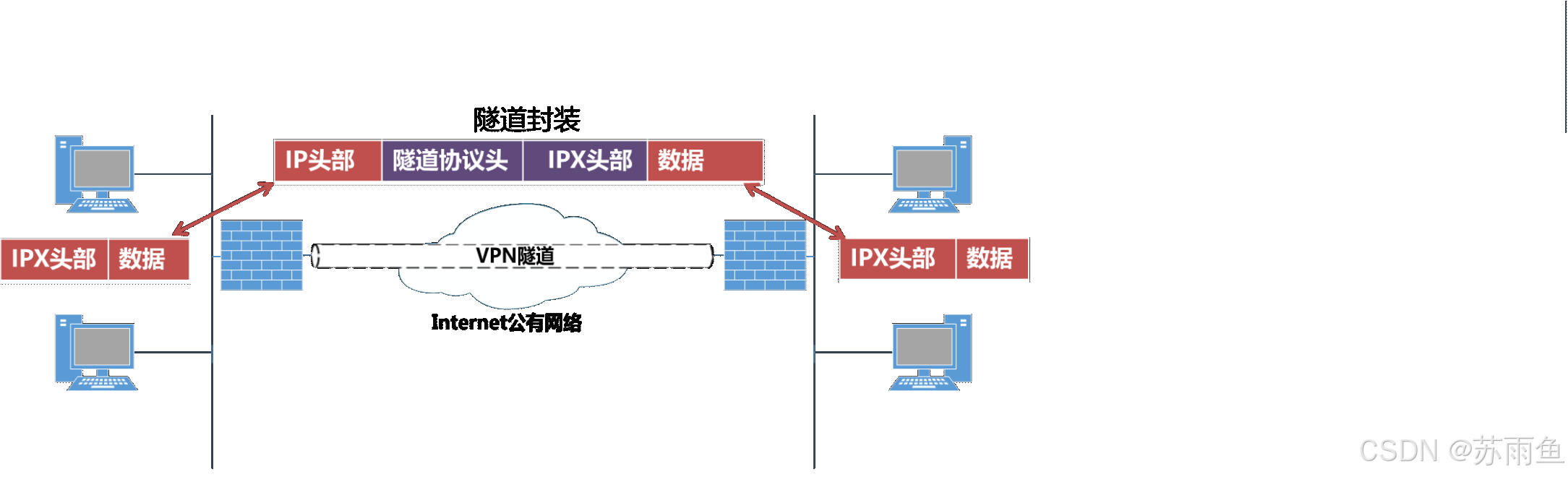

VPN的核心技术 --- 隧道技术 --- 封装技术

身份认证技术

身份认证技术是VPN技术的前提条件,否则,隧道都不知道跟谁建的。GRE VPN--- 不存在身份认证技术 L2TP VPN --- 可以利用PPP中的身份认证 IPSEC和SSL VPN都具有身份认证的能力,SSLVPN还支持多种身份认证加解密技术

加解密的最重要的特点是可逆,将明文通过某些算法转换成密文,用来防止网络中的被动威胁,之后可以将密文再通过某些算法还原明文。GRE VPN和L2TP VPN都不存在加解密的功能 IPSEC VPN和SSL VPN都可以提供加解密的功能数据认证技术

相当于在进行验货,确保数据的完整性 GRE VPN --- 可以提供“校验和”的功能,但是,这是一个可选项,需要两边同时开启才能生效。 L2TP VPN --- 本身也不提供数据认证功能 IPSEC VPN和SSL VPN都支持数据认证功能密钥管理技术

也就是对于秘钥进行管理。

数据的安全传输

密码学

古典加密算法

算法保密。近/现代加密算法

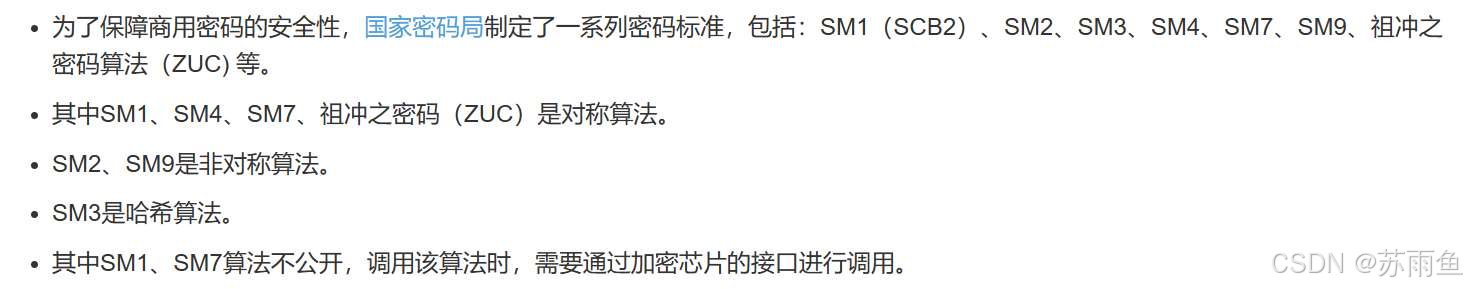

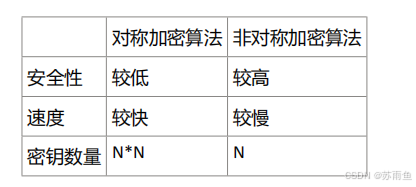

算法公开,密钥保密。对称加密算法

加密和解密使用的是同一把密钥 --- 使用的是一种双向函数,可逆的算法。异或算法(不进位加法)

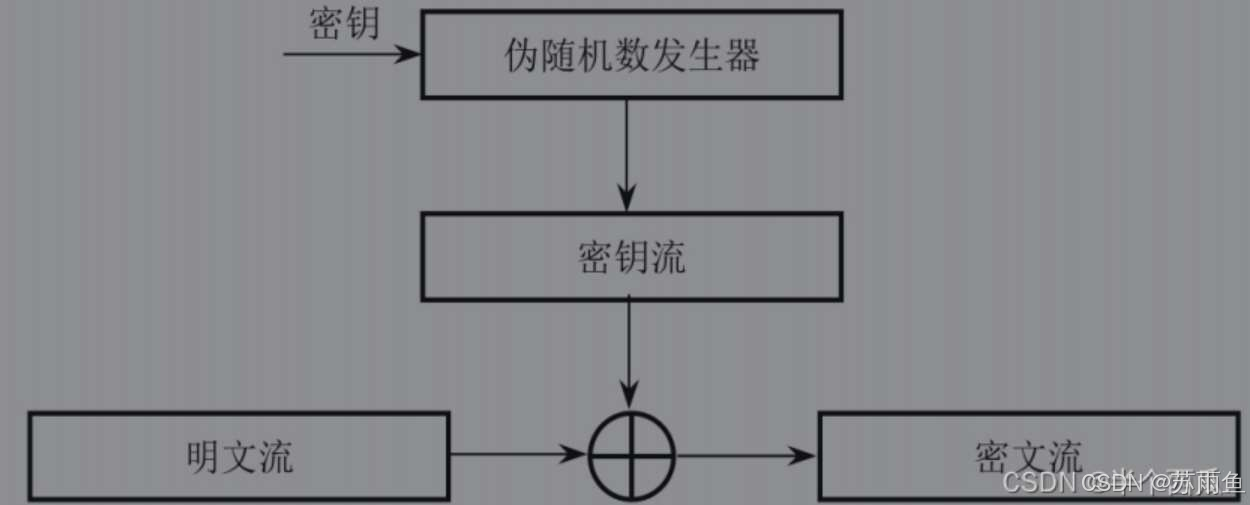

相同为0,不同为1。流加密算法

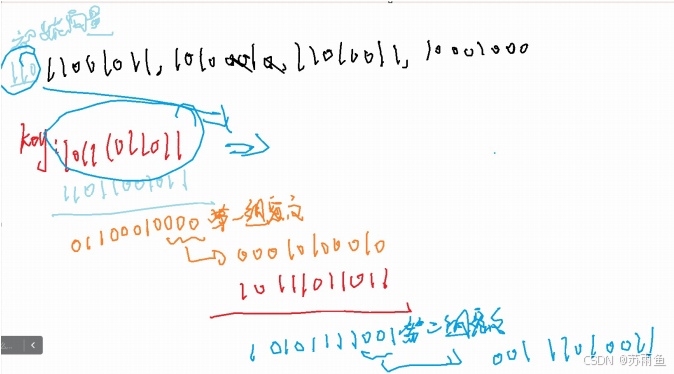

需要使用一串和明文流相同长度的密钥流进行加密,得到密文流。

秘钥加解密过程:

流加密的典型代表 --- RC4

流加密的典型代表 --- RC4 分组加密算法(块加密算法)

加密算法分类

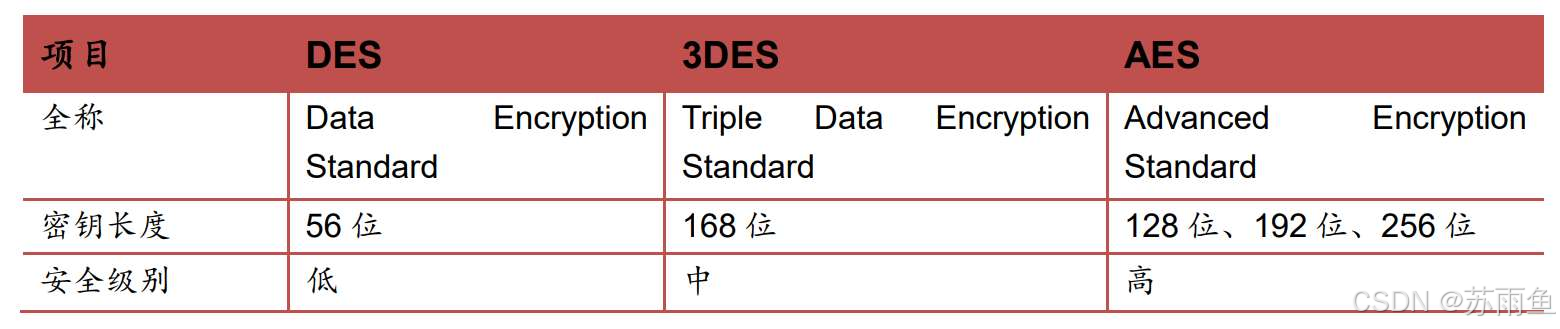

最常使用的对称加密算法 --- DES/3DES,AES

目前AES是安全程度最高的加密算法,适合在一些对安全要求比较高的场景,比如VPN场景, 但是,在进行大量数据加密时,可以使用DES,效率更高。DES和3DES和AES的区别

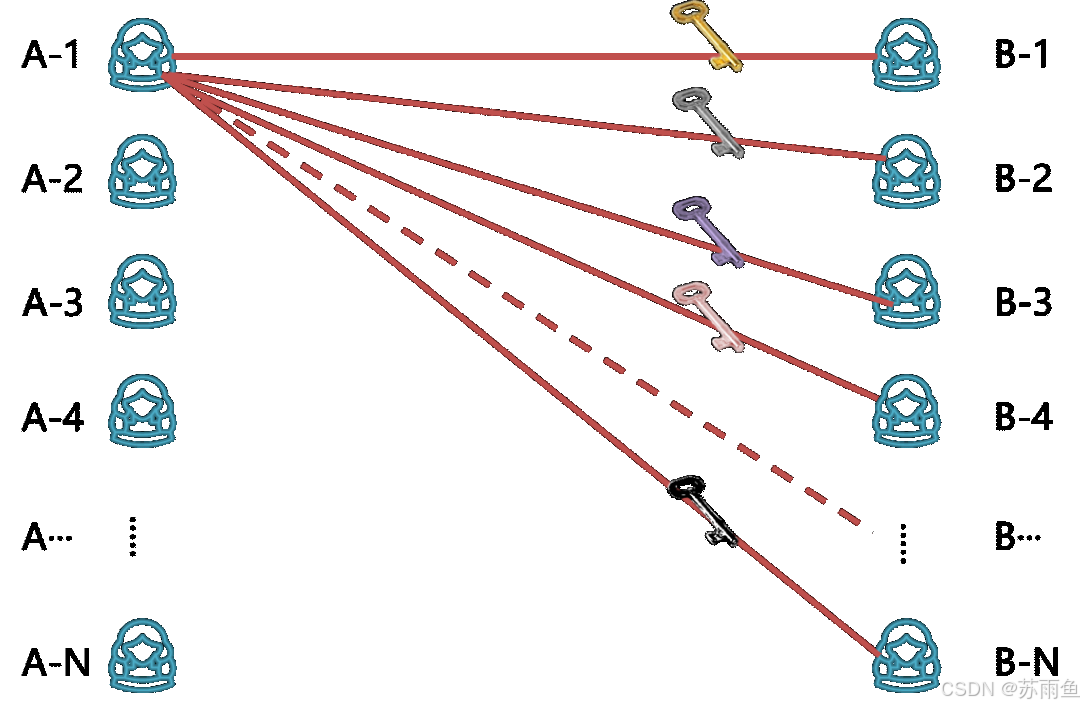

对称加密算法的一些问题

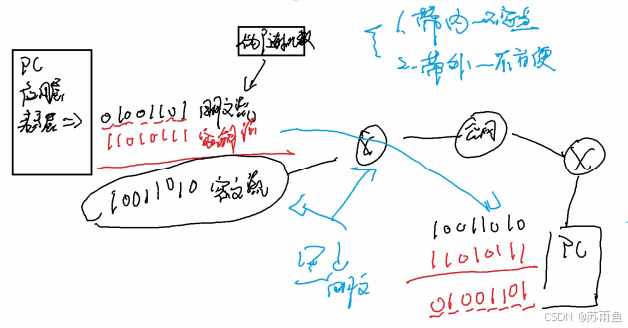

1,密钥共享的问题 带内传输 --- 不安全 带外传输 --- 不方便 2,密钥管理 --- N * N

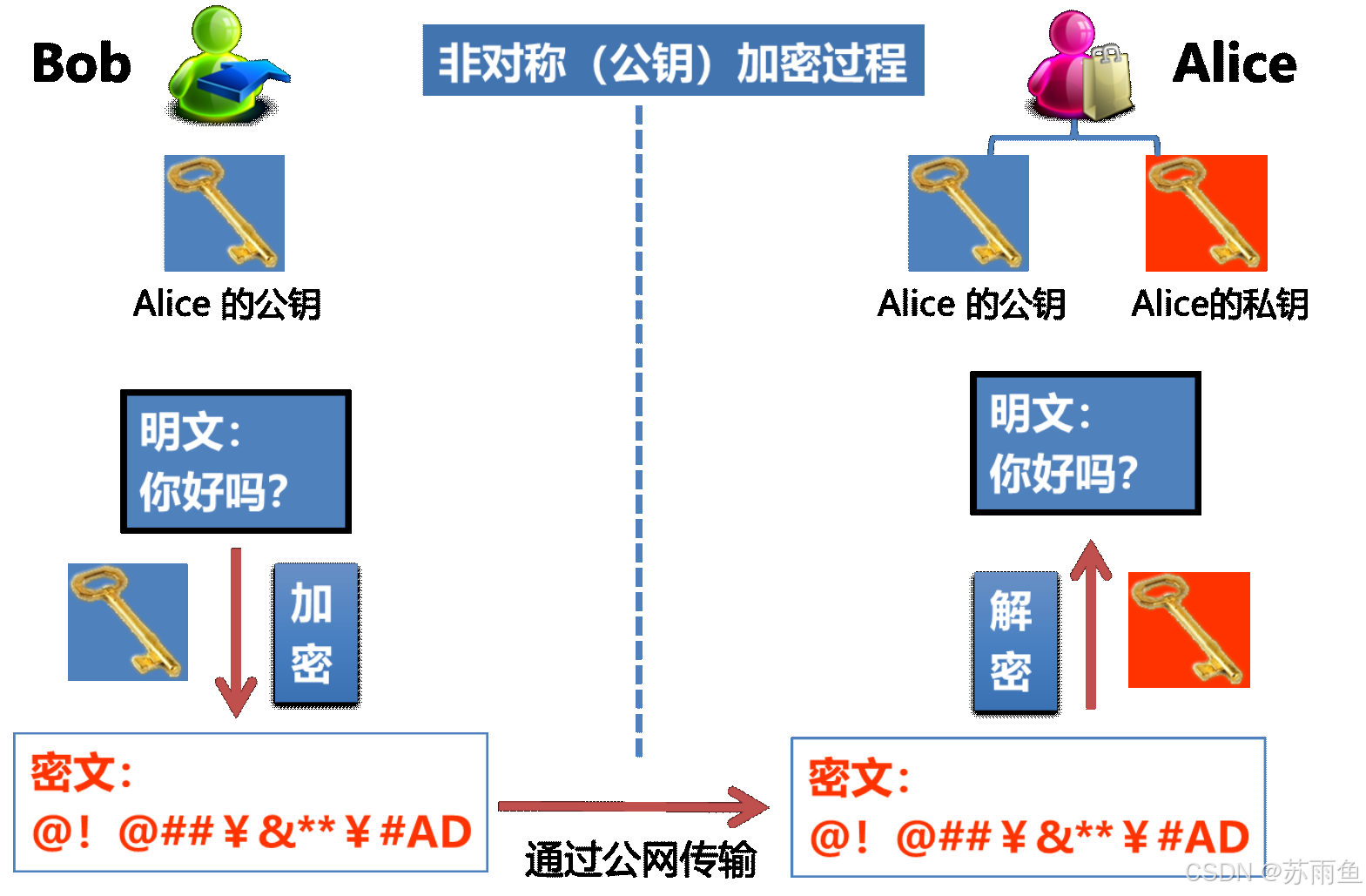

非对称加密算法

非对称加密算法在进行运算时需要使用不可逆的算法 --- 取模运算

非对称加密算法在进行运算时需要使用不可逆的算法 --- 取模运算 RSA是目前主流的非对称加密算法

RSA是目前主流的非对称加密算法

对称加密和非对称加密的区别

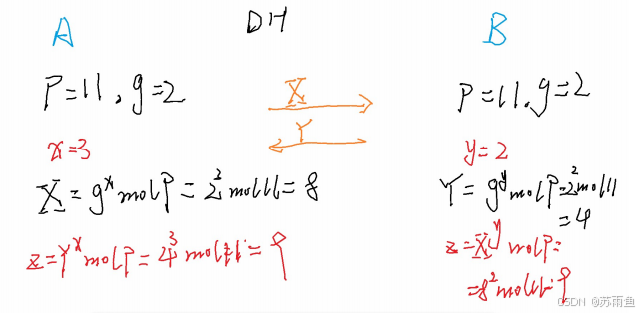

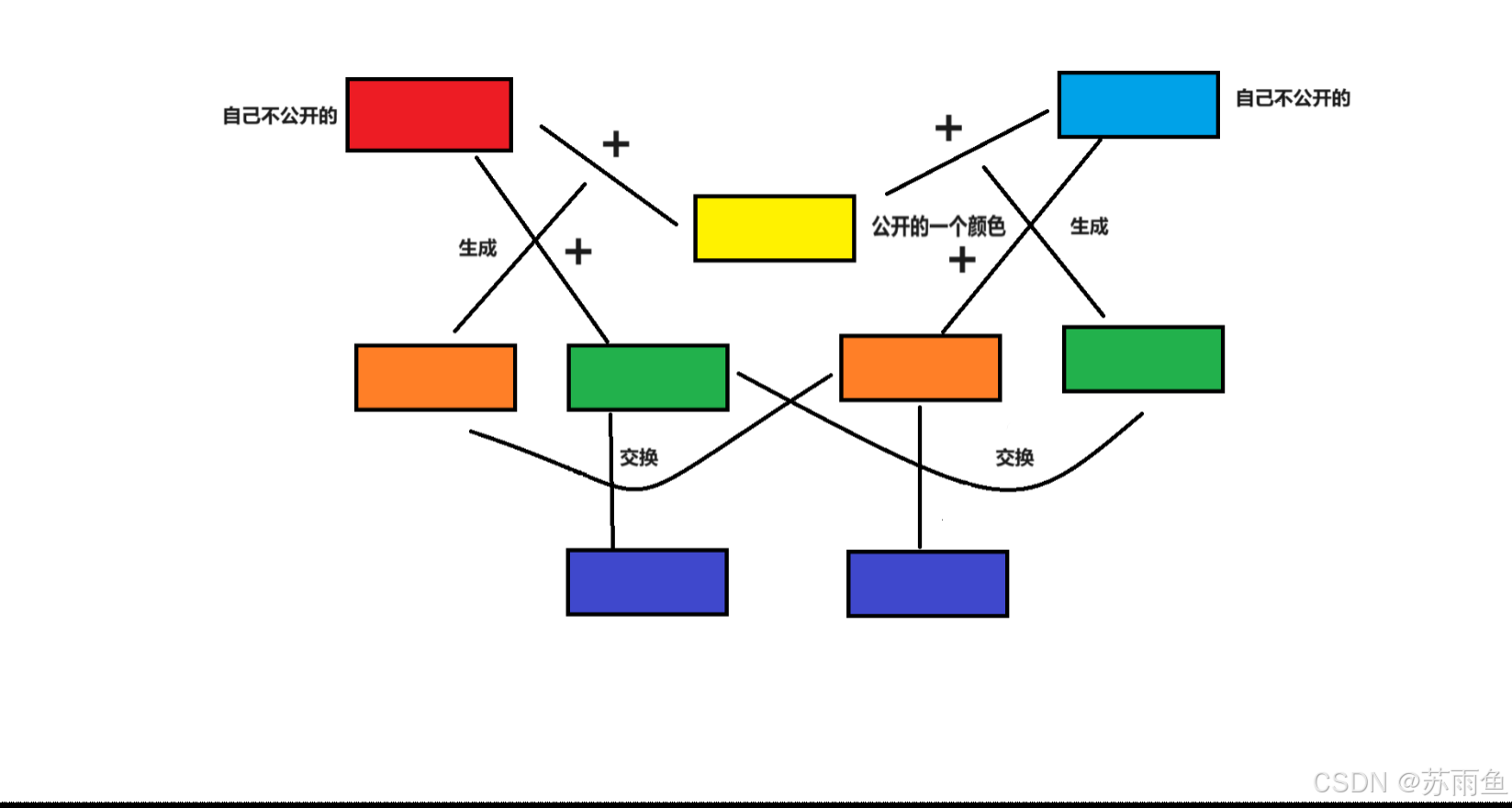

DH算法 --- 密钥交换算法(Diffie - Hellman)

思路1:

思路2:

身份认证和数据认证技术

数据认证过程(完整性)

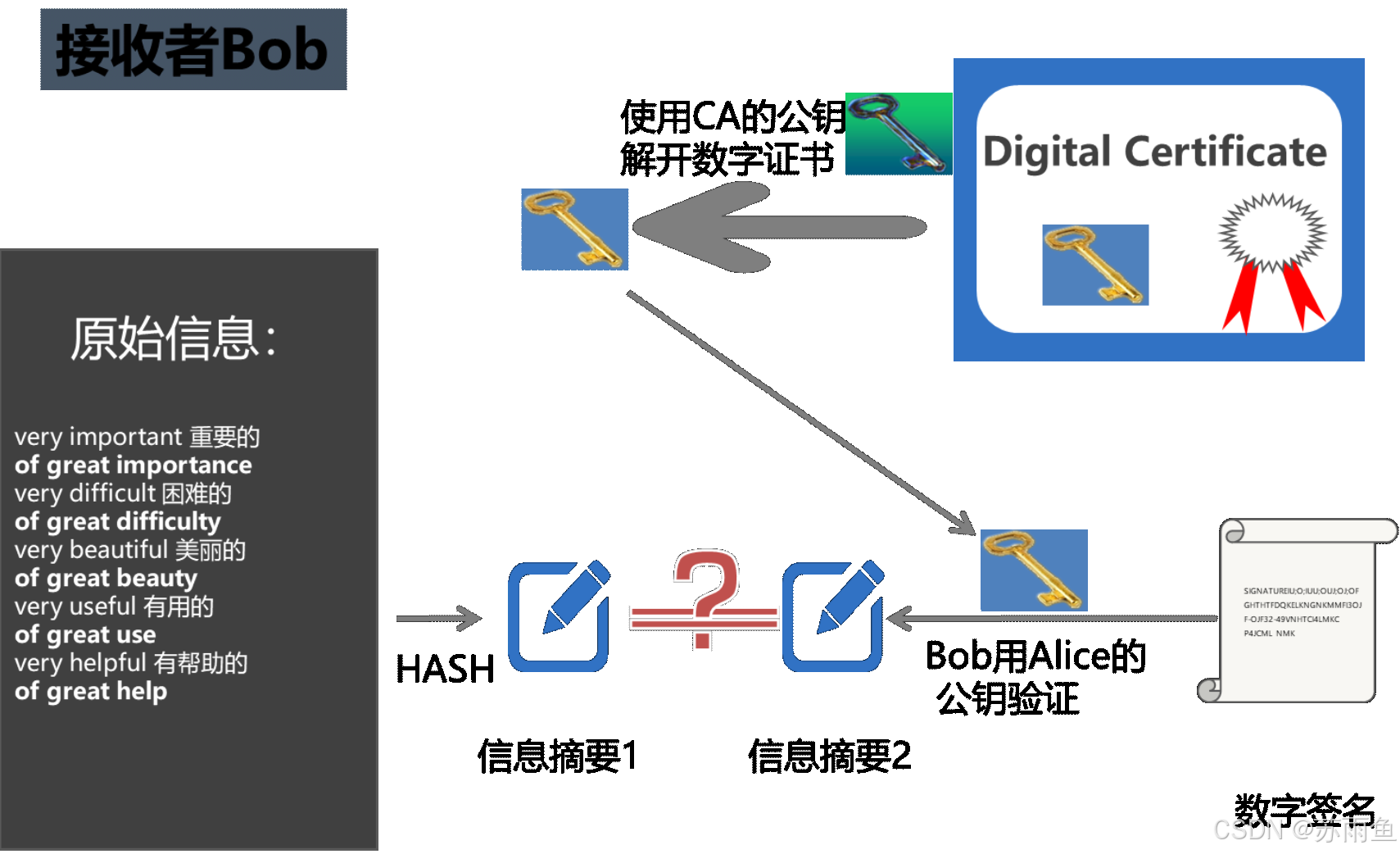

身份认证过程

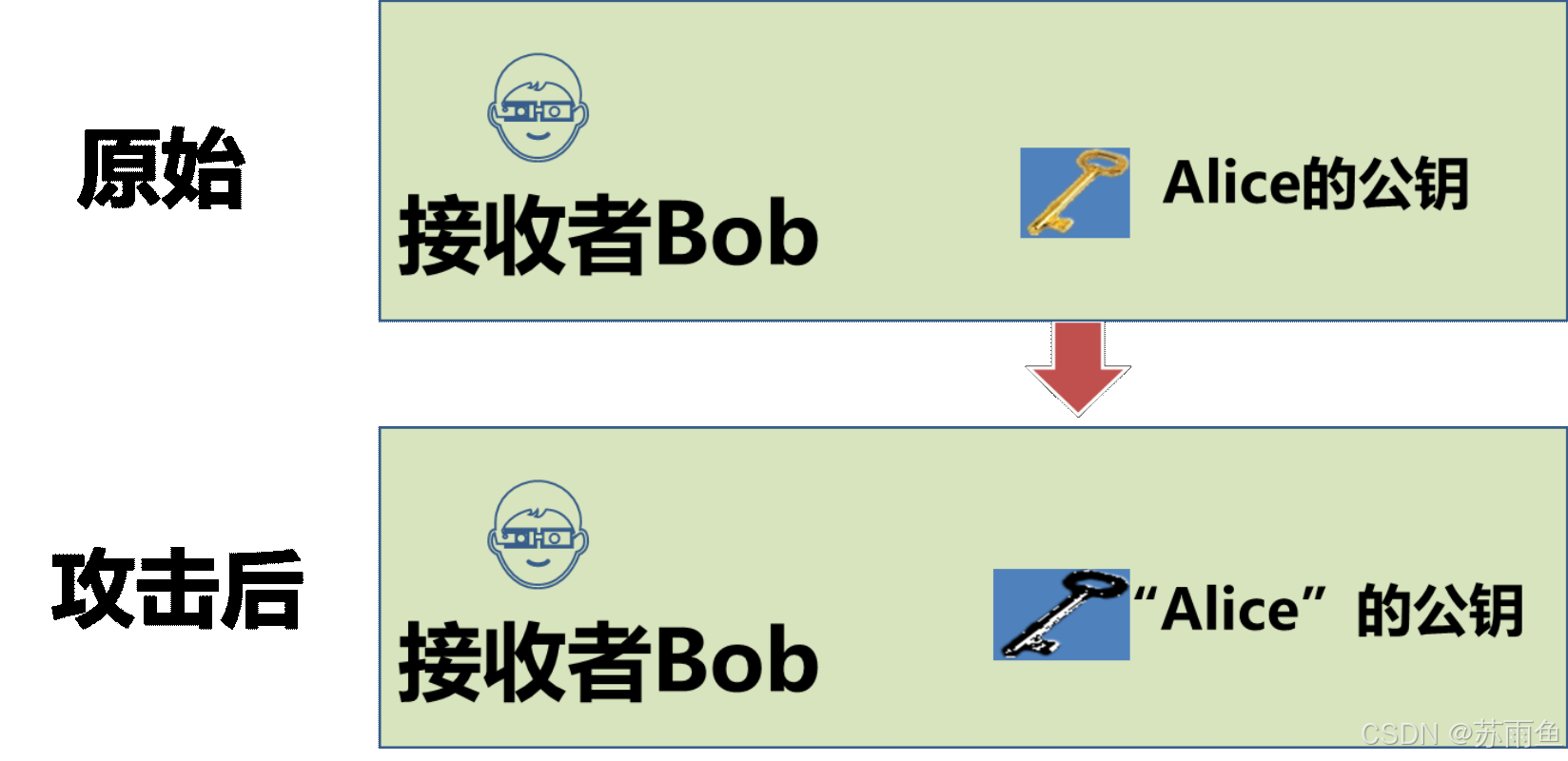

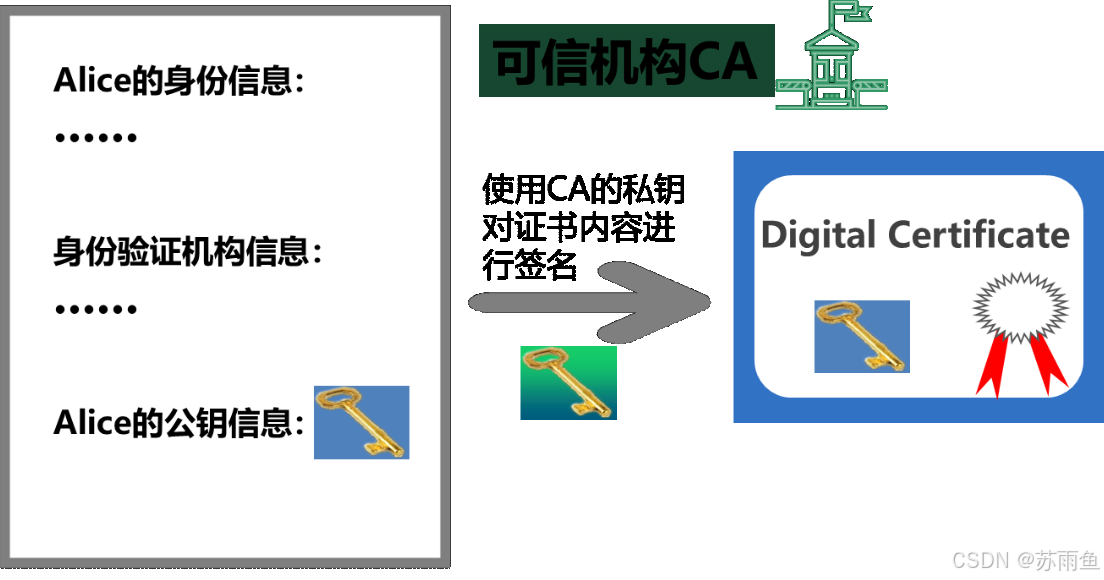

数字证书

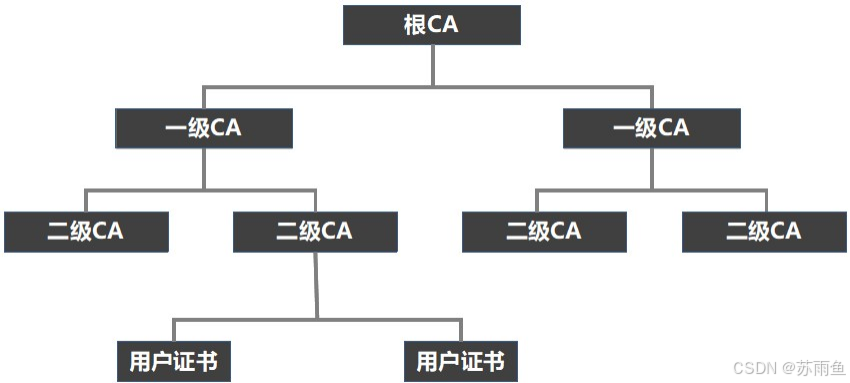

PKI体系

常见的证书类型

1,数字证书 2,根证书 --- CA机构自己给自己办法的证书 3,用户证书 4,设备证书 --- 服务器证书数据安全传输的过程(包含上面步骤并且有解释)

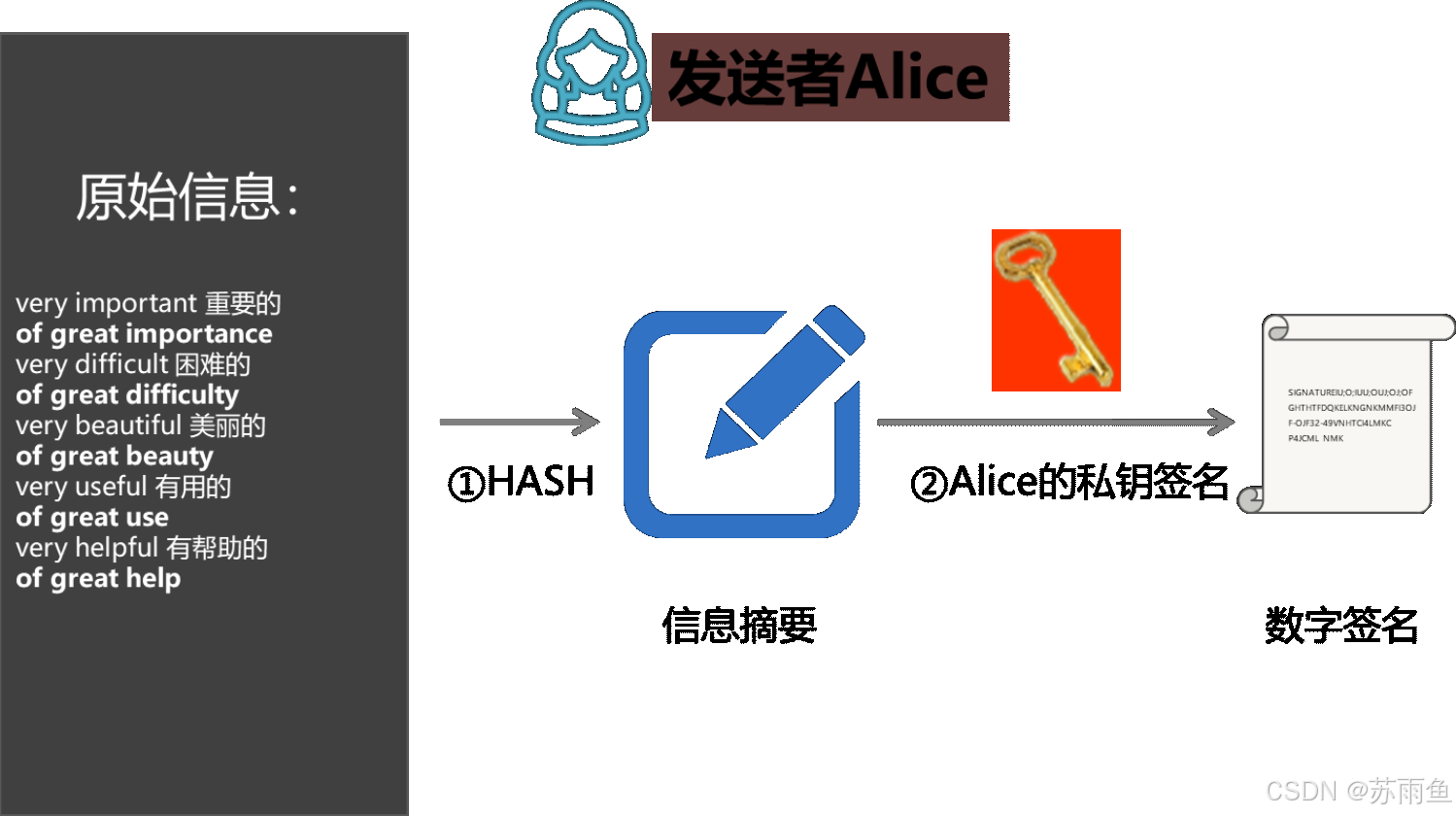

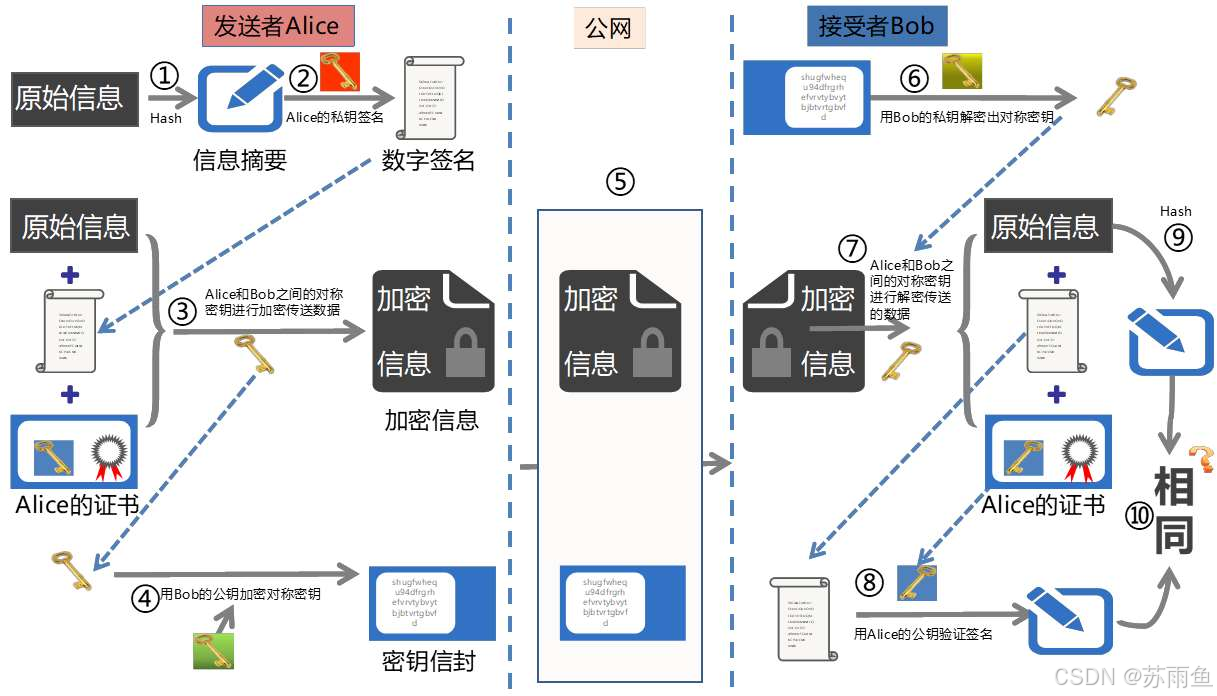

- 发送者这边将原始信息进行hash算法对它进行加密,生成信息摘要。

- 然后再将信息摘要用发送者的私钥进行加密,生成数字签名。

- 发送者这边将自己的身份信息和认证机构消息和自己的公钥通过CA机构的私钥对证书内容进行签名,然后发送者将原始信息,数字签名和发送者的证书用对称加密的方法使用秘钥进行加密,生成了加密信息。

- 在使用接受者的公钥将对称加密的秘钥进行加密,生成秘钥信封。

- 将加密信息和秘钥信封发给接受者。

- 接受者将秘钥信封使用自己的私钥进行解密,得到对称加密的公钥。

- 在将加密信息用公钥进行解密得到原始数据,数字签名和发送者的证书。

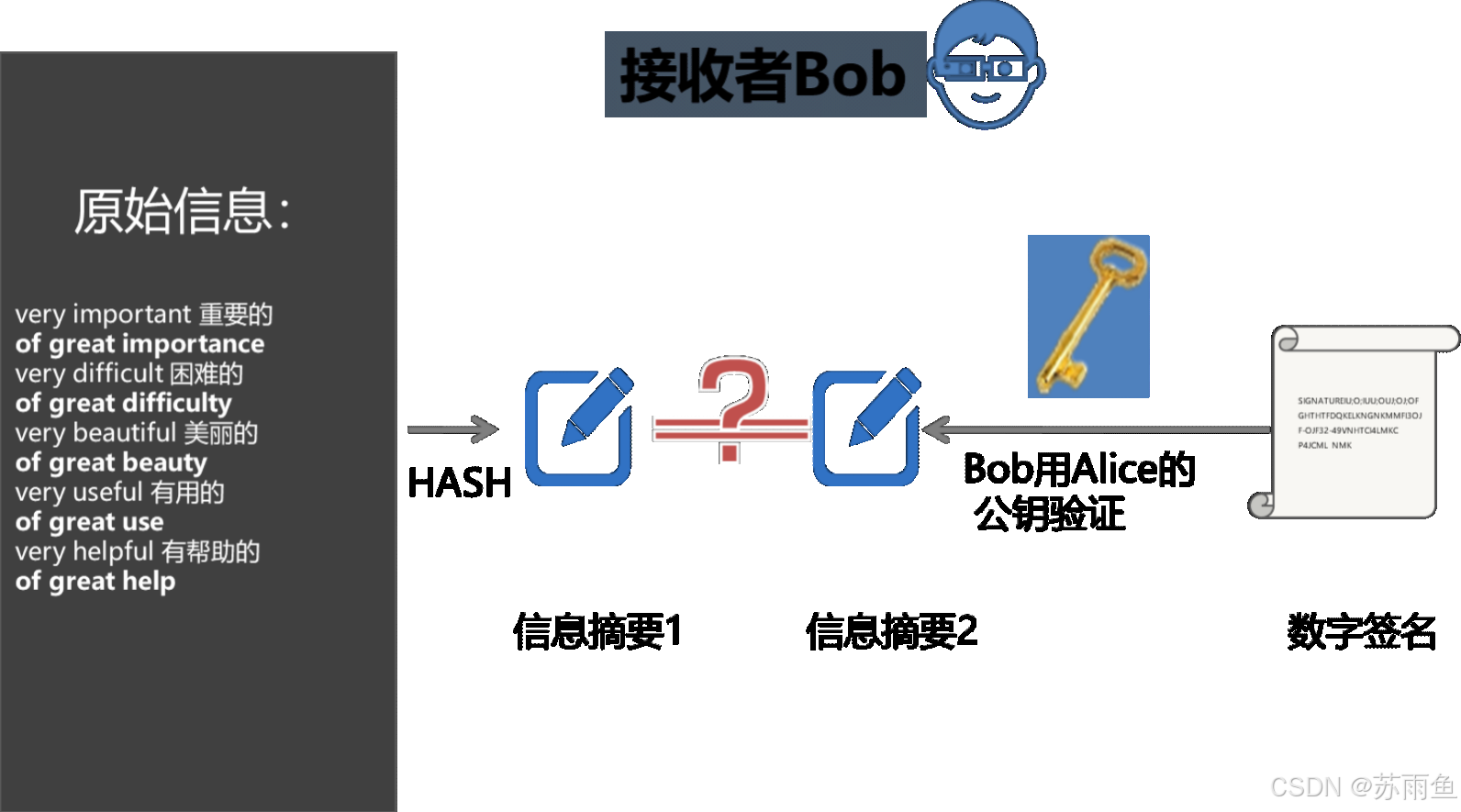

- 接受者这边将原始数据也做hash算法得到信息摘要。

- 然后通过得到的发送者的证书用CA机构的公钥解密,得到发送者的公钥,在将数字签名用发送者的公钥进行解密,得到信息摘要。

- 最后在比较接受者自己通过hash得到的摘要信息和解密出来的摘要信息是否相同。如果相同则确保了数据的完整性,反之则没有。