chattr(设置文件的隐藏属性)

参数的设置方法:

+:增加某个参数

-:删除某个参数

=:仅有后面接的参数

参数的含义:

- A 设置A属性后,若你访问此文件或目录时,它的访问时间atime不会被修改,可避免I/O较慢的机器过度访问磁盘。这对速度较慢的计算机有帮助。

- S 一般文件是异步写入磁盘,加上S属性后,文件将同步写入磁盘

- a 当设置a后,文件只能增加数据,既不能删除也不能修改数据,只有root才能设置这个属性

- c 设置c属性后,会自动将文件压缩,在读取时自动解压缩

- d 当dump程序执行时,设置d属性将可使改文件或目录不被dump备份

- i i属性可使文件不能被删除、改名,设置连接也无法写入或添加数据。对于系统安全性有很大帮助。只有root能设置此属性。

- s 当文件设置s属性时,如果文件被删除,将从硬盘彻底删除

- u 与s相反,当文件设置u属性时,文件删除后数据内容还存在磁盘,可以使用来找回该文件

lsattr(显示文件隐藏属性)

参数

-a:将隐藏文件的属性也显示出来

-d:如果接的是目录,仅列出目录本身的属性而不是目录内的文件名

-R:连同子目录的数据也显示出来

密码有效期的设置:

用户可以通过修改login.defs文件修改密码的有效期

设置用户下次登录时重设密码:

chage -d 0 用户名

命令历史、自动注销

1、为新登录的的用户设置命令历史

vim /etc/profile

HISTSIZE=数字值

2、为已登录用户设置命令历史

export HISTSIZE=数字值

3、清空历史命令

vi ~/.bash_logout

history -c

clear

在TTY终端输入logout注销出去,重新登陆后查看命令历史的清除效果

4、空闲自动注销

新登录用户设置

vim /etc/profile

export TMOUT=数字值

当前已登录用户设置

export TMOUT=数字值

用户切换与提权

- su命令:用来切换用户

- gpasswd -a 用户名 wheel :将用户加入指定的wheel组,可以用来切换用户

(加入到wheel组中的可以使用su,没加入到的不能用su命令)

pam安全认证

允许wheel组成员使用su命令:

cat /etc/pam.d/su

auth ruquired pam_wheel.so use_uid

sudo命令——提升执行权限

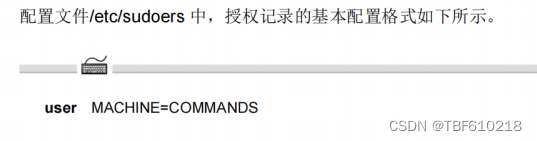

- 在配置文件/etc/sudoers中添加授权,sudo机制的配置文件为/etc/sudoers,文件的默认权限为440,需要使用专门的visudo工具进行编辑。虽然也可以使用vi进行编辑,但保存时必须使用“w!”命令强制操作

授权操作主要包括,用户、主机、命令三个部分

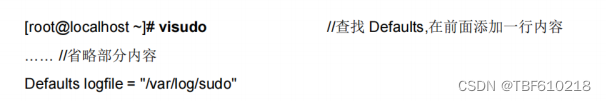

典型的sudo配置记录中,每行对应一个用户或组的sudo授权配置。默认情况下,通过sudo方式执行的操作并不记录,若要启用sudo日志记录以备管理员查看,需要在/etc/sudoers文件中增加“Defaults logfile”设置

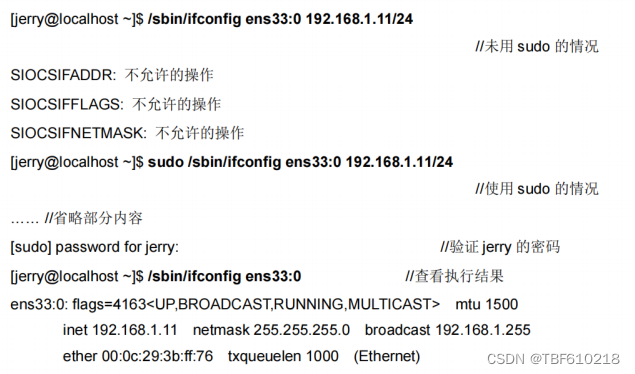

通过sudo执行特权命令

对于以获得授权的用户,通过sudo方式执行特权命令时,只需要将正常的命令行作为sudo命令的参数即可。由于特权命令存放与/sbin,/usr/sbin等目录下,普通用户执行时应使用绝对路径。

如要查看用户自己获得那些sudo授权,可以执行“sudo -l”命令。未授权的用户会得到“may not run sudo”的提示,已获得授权的用户会看到自己的sudo配置

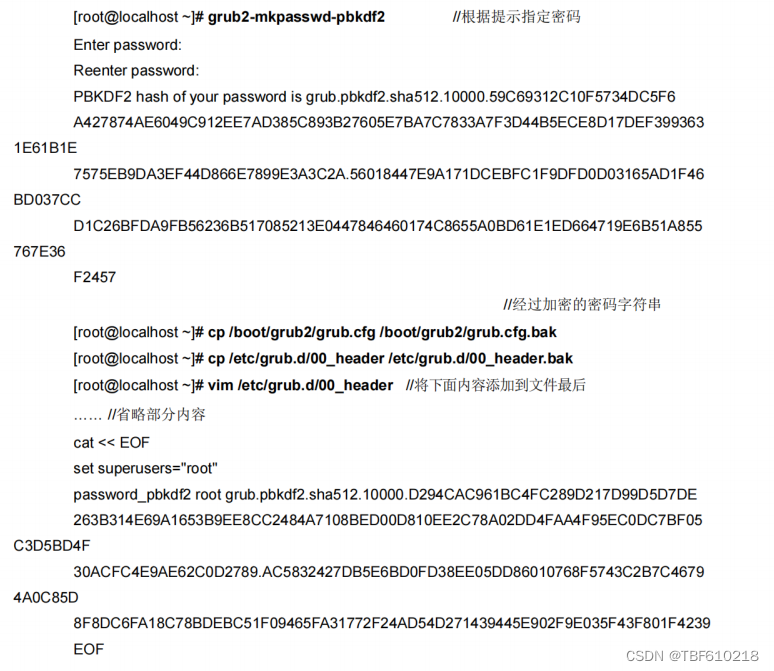

限制引导GRUB引导参数

为GRUB菜单设置的密码建议采用“grub2-mkpasswd-pbkdf2”命令生成,表现为经过pbkdf2算法加密的字符串,安全性更好。生成密码后在/etc/grub.d/00_header配置文件中,添加对应的用户、密码等配置

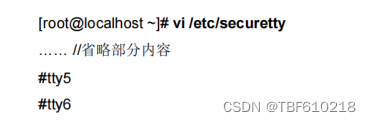

禁止root用户登录

在Linux系统中,login程序会读取/etc/securetty文件,以决定允许root用户从那些终端(安全终端)登录系统。若要禁止root用户从指定的终端登录,只需要从该文件中删除或者注释掉对应的行即可。

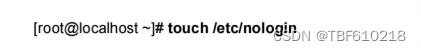

禁止普通用户登录

当服务器正在进行备份或调试等维护工作时,不希望有新的用户登录系统,这时候只需要简单的建立/etc/nologin文件即可。login程序会检查/etc/nologin文件是否存在,如果存在,则会拒绝普通用户登录系统(root用户不会限制)

网络扫描——NMAP

NMAP是一个强大的端口扫描类安全评测工具,官方站点是http://nmap.org/。NMAP被设计为检测众多主机数量的巨大网络,支持ping扫描、多端口检测、OS识别等多种技术。使用NMAP定期扫描内部网络,可以找出网络中不可控的应用服务,及时关闭不安全的服务,减少安全风险。

- 安装NMAP软件包

- yum -y install nmap

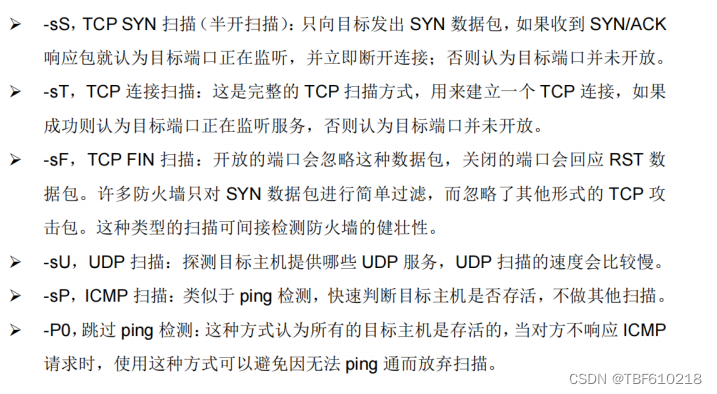

- 扫描语法及类型

- NMAP的扫描程序位于/usr/bin/nmap目录下,基本命令格式为

![]()

其中,扫描目标可以是主机名、IP地址或者网络地址等,多个目标以空格分隔;常用的选项有“-p”“-n”,分别用来指定扫描的端口、禁用反向DNS解析(加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果

几种常用的扫描类型如下: