目录

实验概述

从我上面一个博客能够了解到NAT和防火墙选路原理 ——>防火墙nat和智能选路,这一章我通过实验来详解防火墙关于nat和智能选路从而能熟练使用和配置防火墙,这里使用的是华为USG6000V1 、ensp模拟器进行实验。

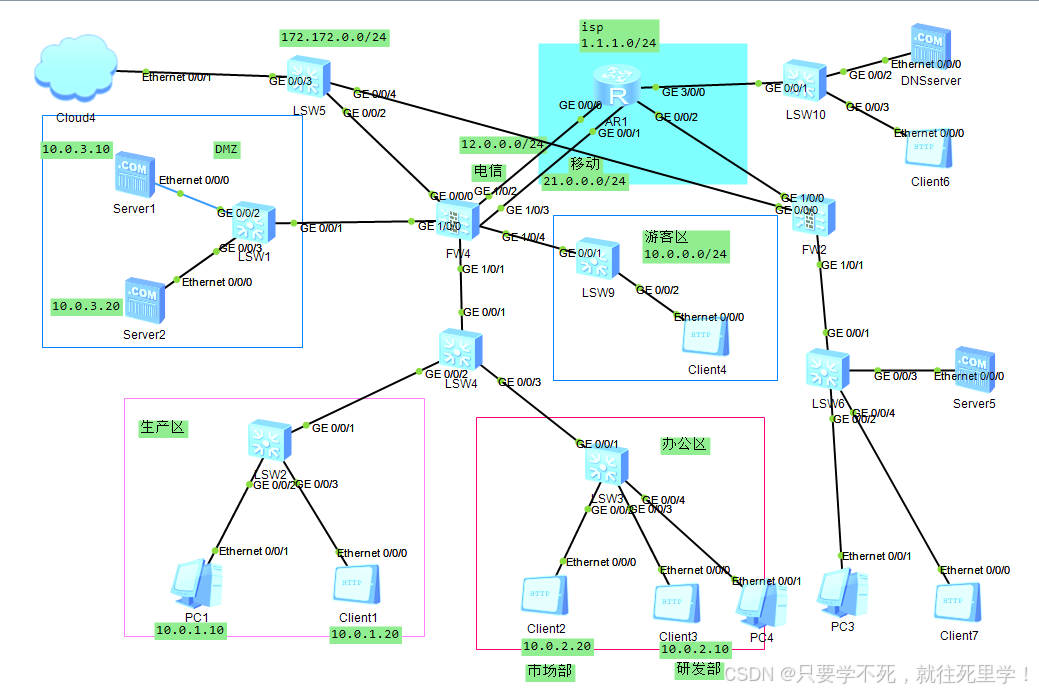

实验拓扑

实验要求

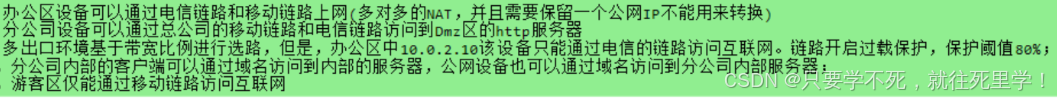

要求一

要使办公区设备可以通过电信和移动链路上网并采用多对多NAT,并且需要留一个公网IP不能用来转换,这里为了使公网IP能够合理使用,可以采用动态多对多nat配置NAPT实现ip和端口同时转换。

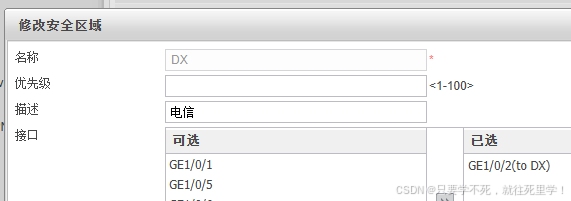

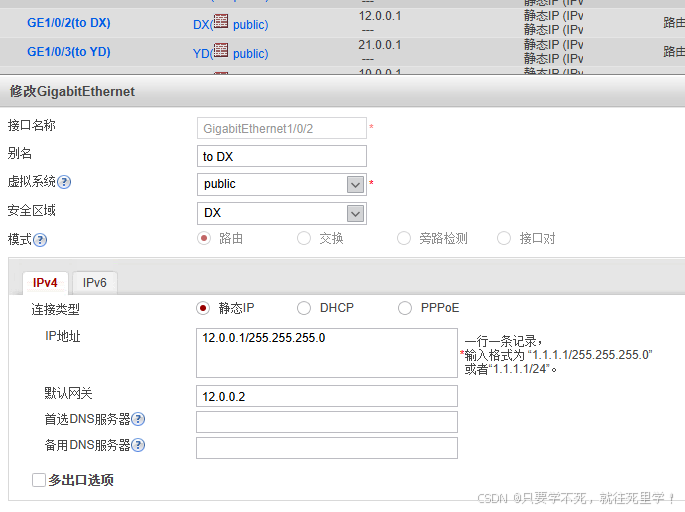

首先我们要对电信和移动进行接口划分,划分到单独的安全区域,并配置IP和网关(网关就是到ISP的缺省路由)

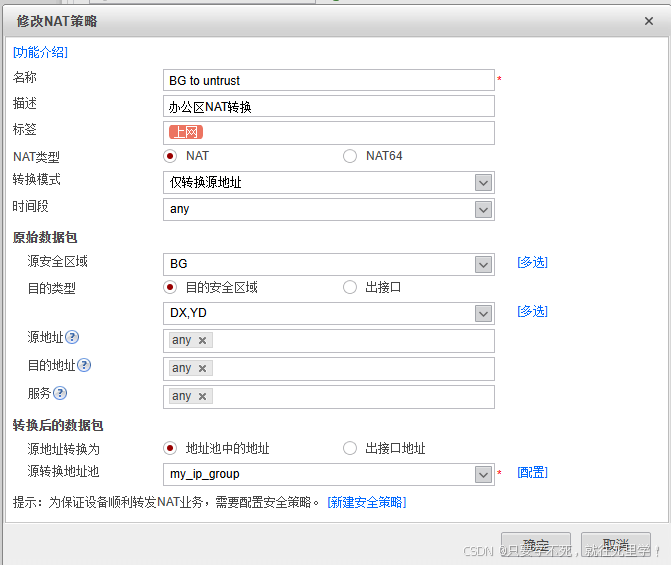

接口划分好后,来到策略->NAT策略里面新建一个策略,可以进行如下的配置

在这里面选择仅转换源地址,仅使内网地址向外网地址转换,源安全区域到目的地址选择BG->DX、YD控制安全区域,在下面我们配置地址池来进行多对多的转换,不选择esay ip(出接口地址)

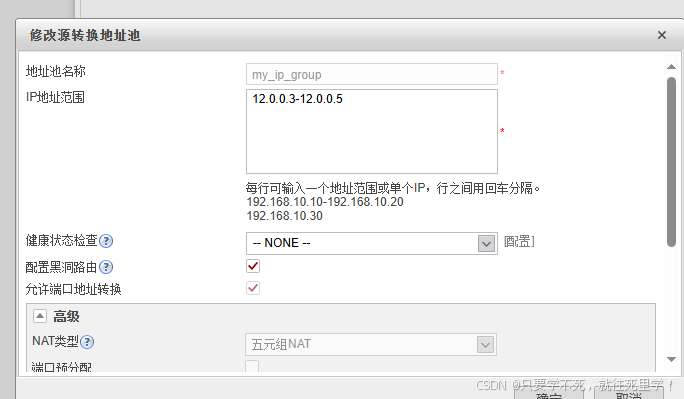

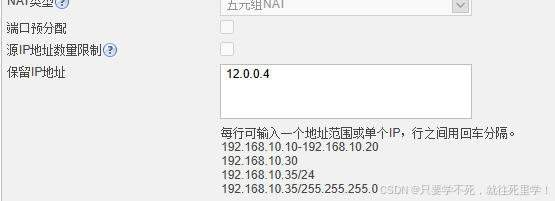

来到地址池界面我们放置好地址池的范围,并配置路由黑洞就是配置空接口放置出现环路,勾上允许端口地址转换说明使用NATP技术来配合端口进行转换基于五元组,题目要求保留一个地址如下图所配。

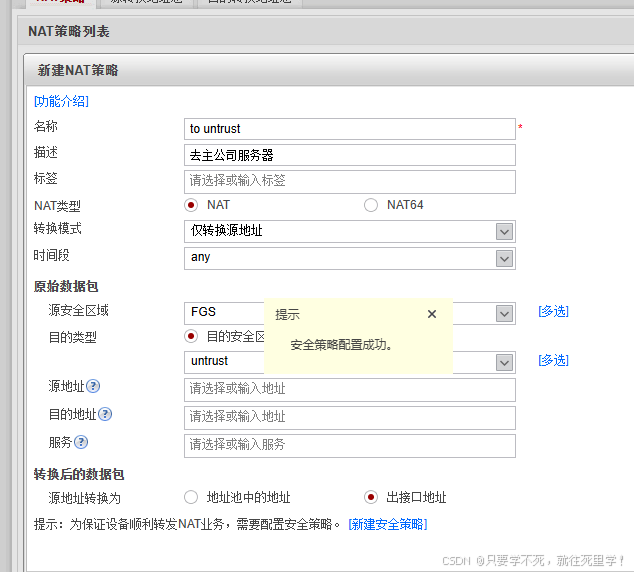

配置完NAT策略后同时要放通安全策略才可以实现真正的通联

直接点击快捷创建安全策略点击确定

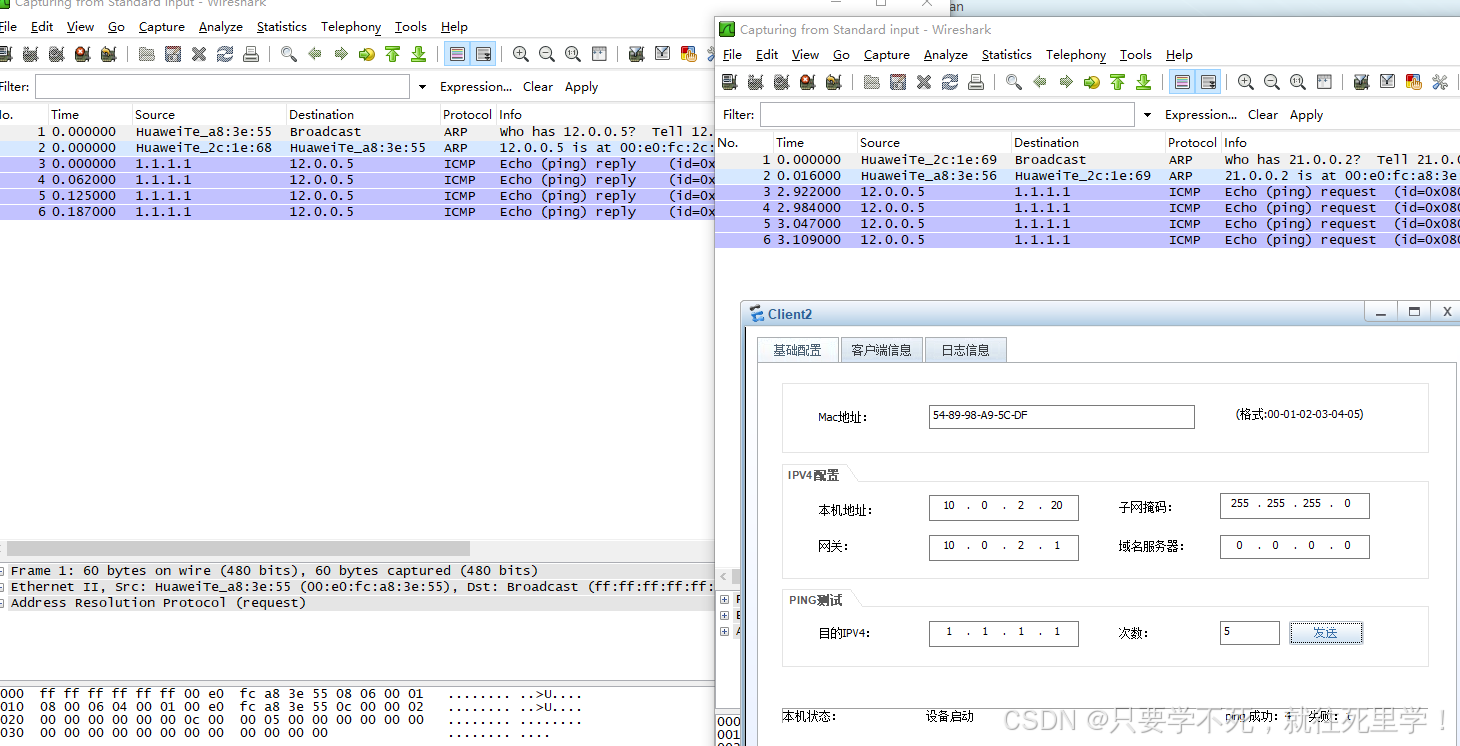

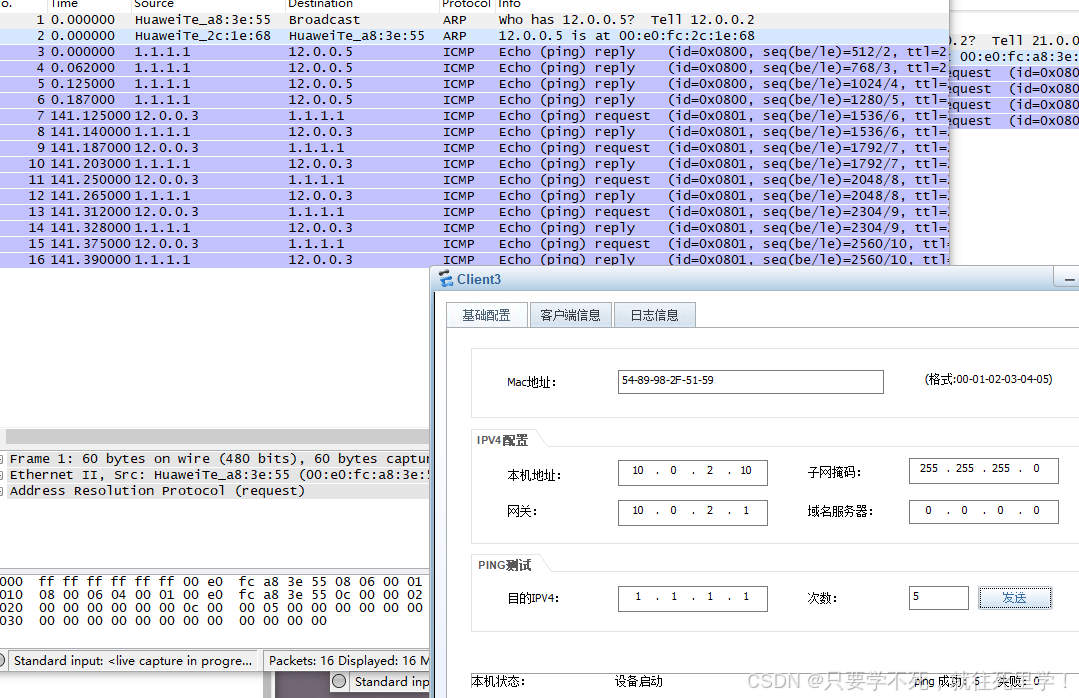

这样我们就配置好了,办公区走两条路上网是随机的,走哪条路便会触发哪条路的nat转换。此时我们可以抓包进行分析

当办公区的平板pingISP路由器时选择的电信过去并从移动回来

办公区另一台也实现了ISP的访问,选择的移动过去移动回来,此时两个接口使用的是负载分担,如果想单口单出可以在接口处选择源进源出或者配置策略路由,这里实现了通过电信和移动进行上网。

要求二

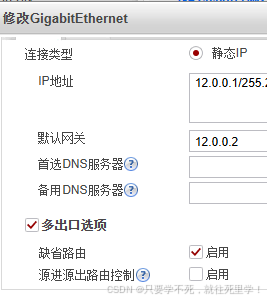

分公司能通过互联网来访问总公司的DMZ服务器,这里我们要首先配置分公司的上网要求,配置分公司的上网nat地址转换这里选择的是esay NAT(出接口地址),并配置安全策略

测试分公司电脑能进行上网

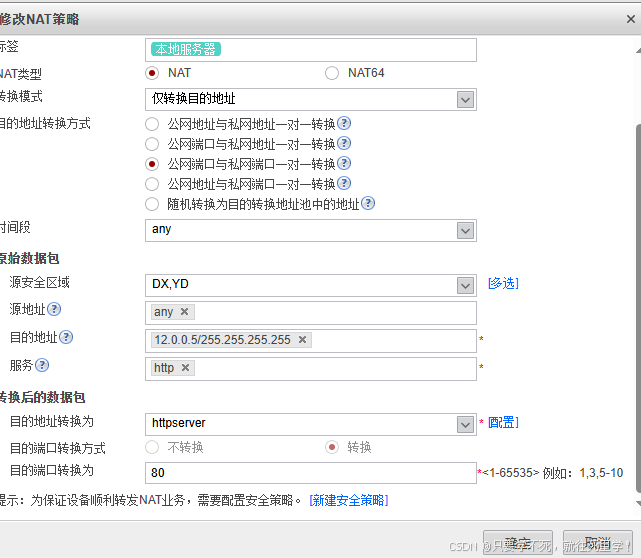

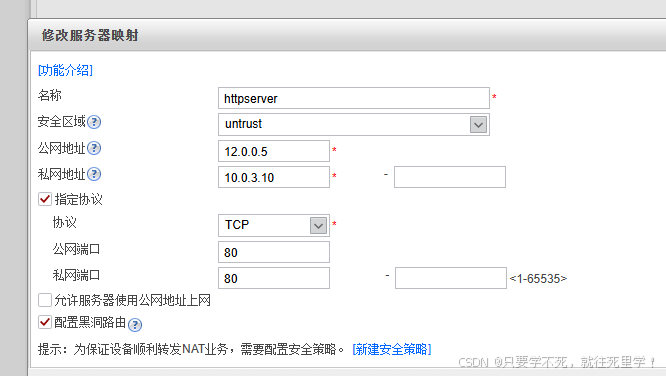

第二部需要配置总公司对服务器的地址映射

这是在nat策略内配置

这是在服务器映射内配置,两种配置都可有效,nat策略配置更加细化

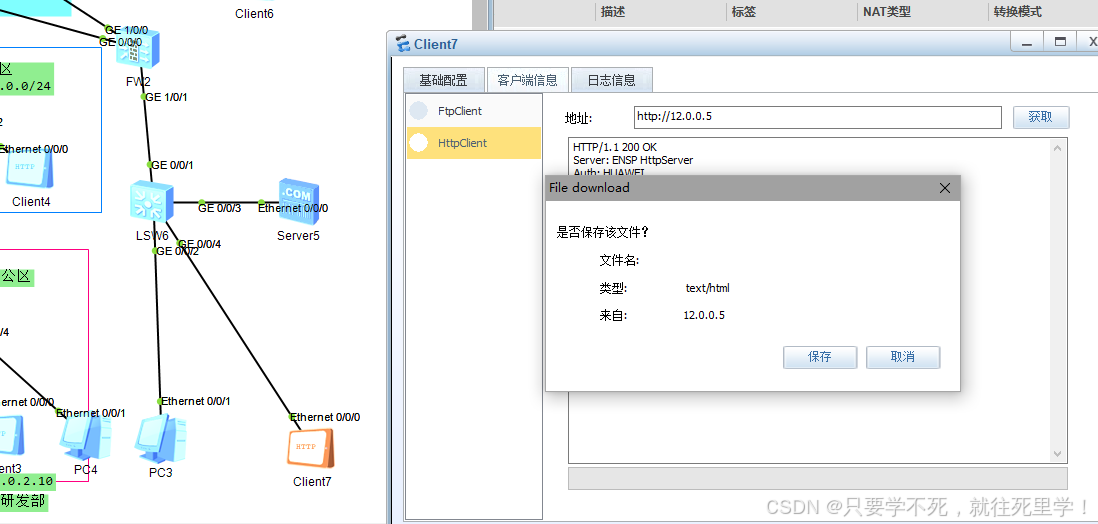

两端配置完成后进行测试

分公司能访问到总公司的http服务器

要求三

要求多出口环境基于带宽比例进行选路,但是,办公区的10.0.2.10只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%

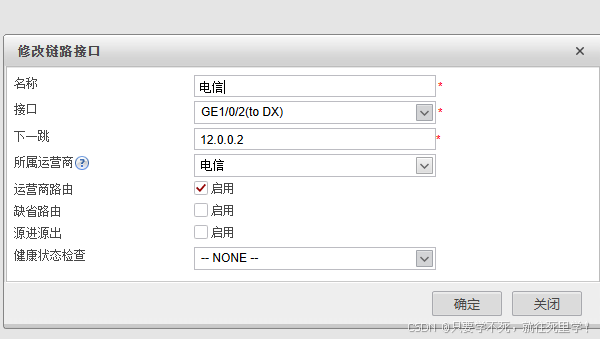

要满足这个条件首先需要创建链路接口用来绑定运营商,用来进行智能选路

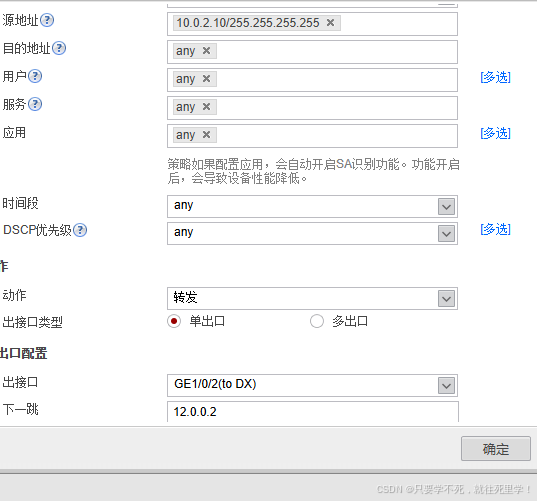

办公区的10.0.2.10只能通过电信访问互联网即配置策略路由,在策略路由内配置

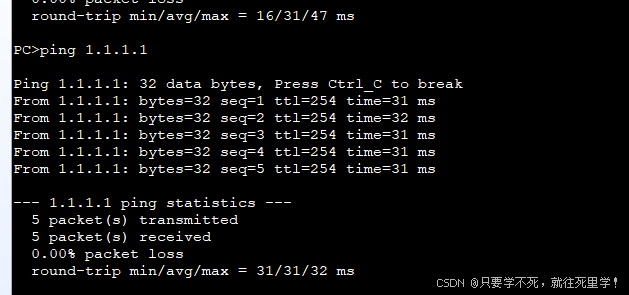

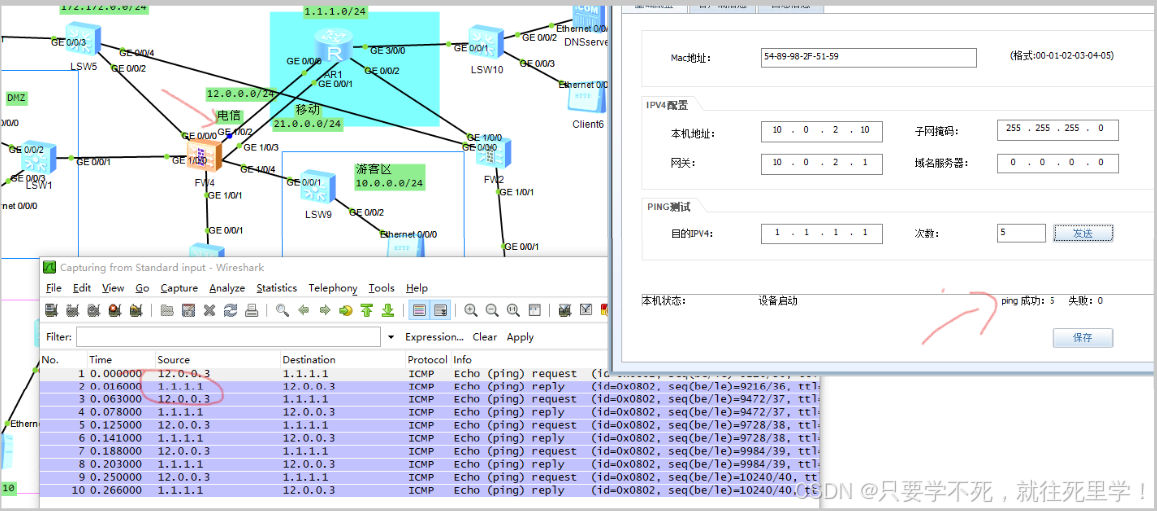

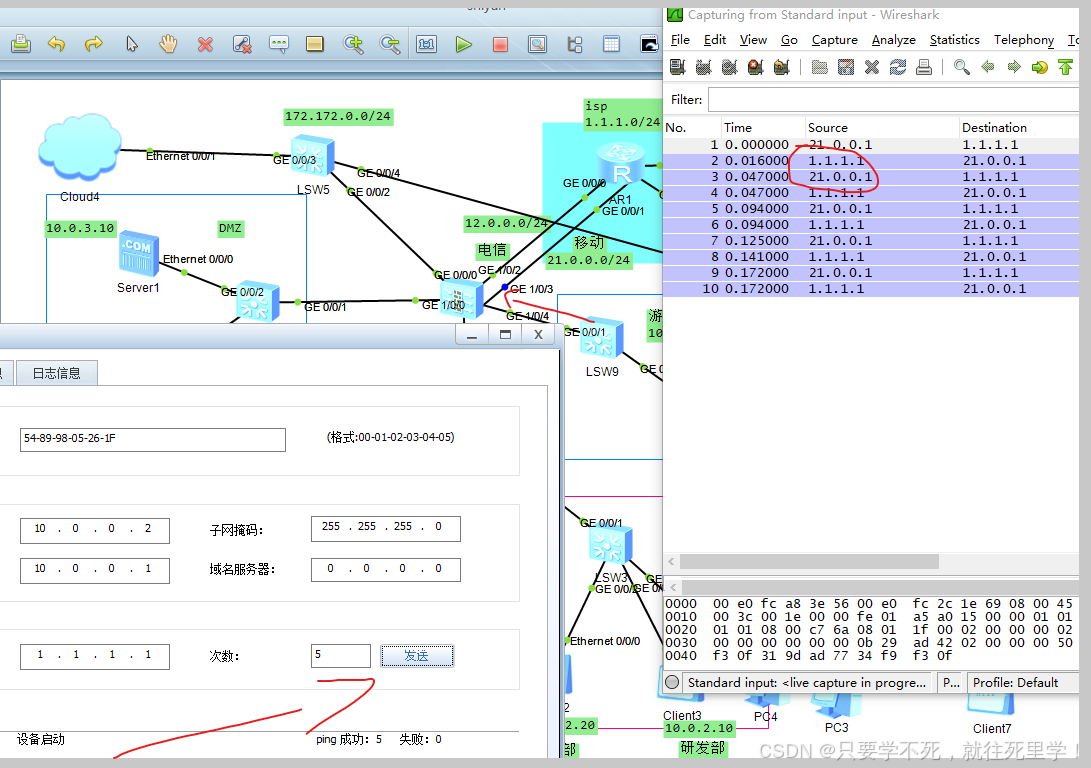

下面进行测试

由此可以看出流量单从电信出口进出

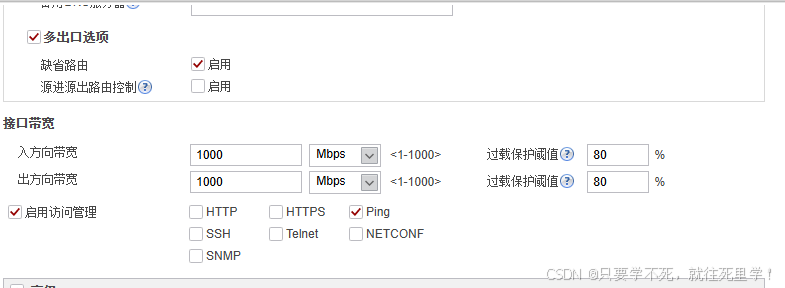

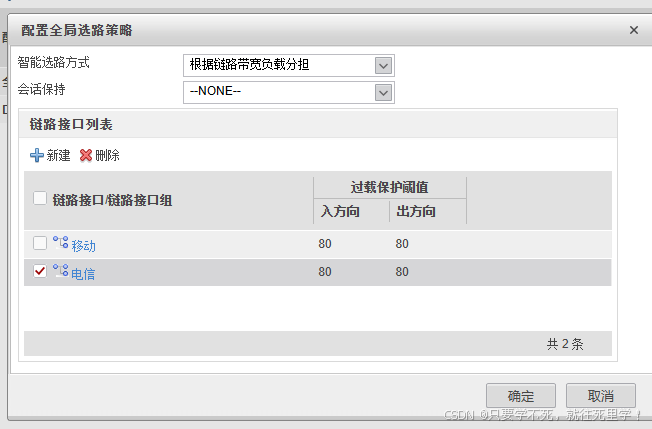

然后开启链路保护阈值80%,并在全局选路策略里面选择根据链路带宽进行负载分担。

要求四

分公司可以通过域名访问内部的服务器,公网设备也可以通过域名访问分公司内部服务器

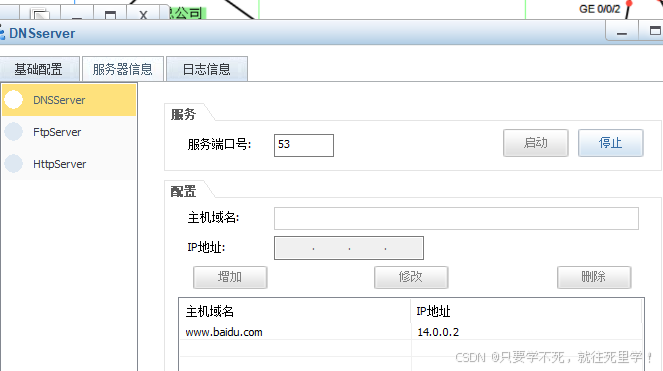

首先在公网服务器上放置一个DNS服务器并配置到分公司的公网IP地址,方便映射到分公司内部服务器

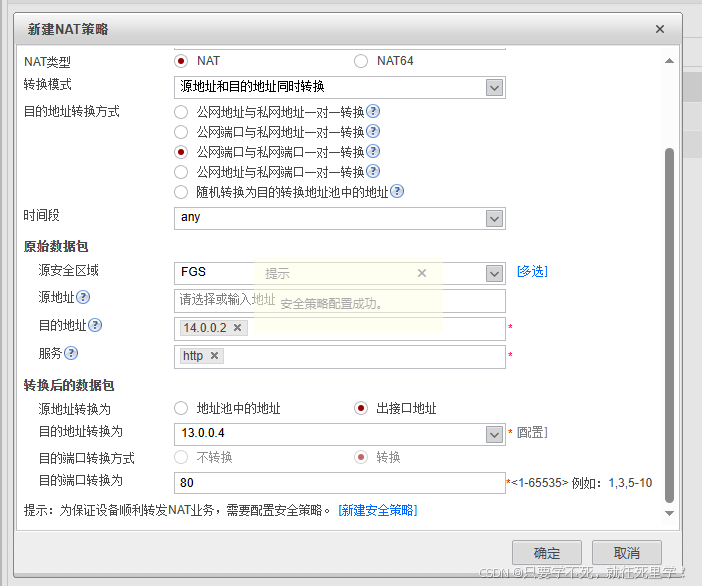

在分公司内部的主机(13.0.0.2)通过域名访问内部的服务器(13.0.0.4)的时候从dns获取到地址为公网的地址(14.0.0.2)然后再映射到内网的服务器访问,但是服务器收到请求后会发现来的地址是从内网的地址(13.0.0.2)发出来的在回复请求时就不会通过服务器来回复而是直接通过交换机进行回复,这样的话在防火墙上SYN包就不会完整的建立从而建立不了会话表所以也通信不了。这个时候要实现会话表的建立就需要在防火墙给内部服务器端口转换时ip地址也同时转换,这个时候就需要用的双向转换技术。

配置源地址和目标地址同时转换,在配置策略放行

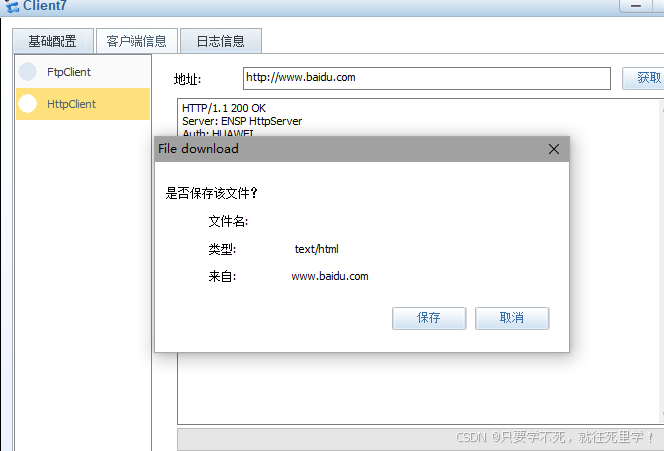

成功通过DNS访问内网服务器

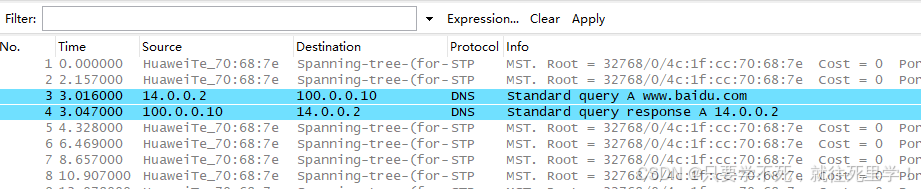

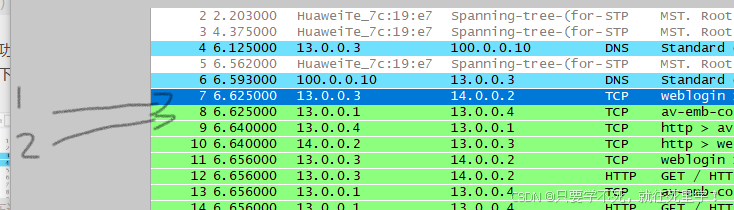

一下是抓包分析

DNS服务器成功收到dns请求并回复服务器地址14.0.0.2

由1、2可以看到防火墙成功将地址转换为防火墙网关地址进行服务器的访问,后面服务器响应的地址也回复给了网关,网关成功充当了中介的角色。

要求五

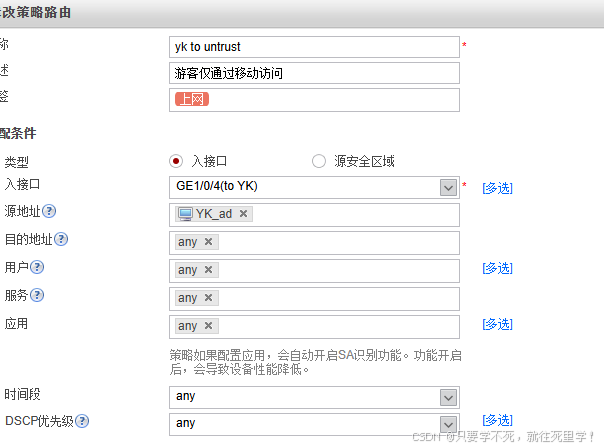

游客仅能通过移动链路访问互联网

这里我们就要通过策略路由来进行实现,配置策略路由

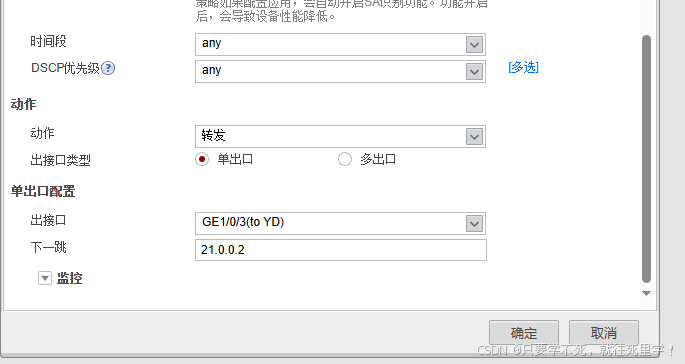

测试

测试可看出游客仅通过移动链路进行来回通信。