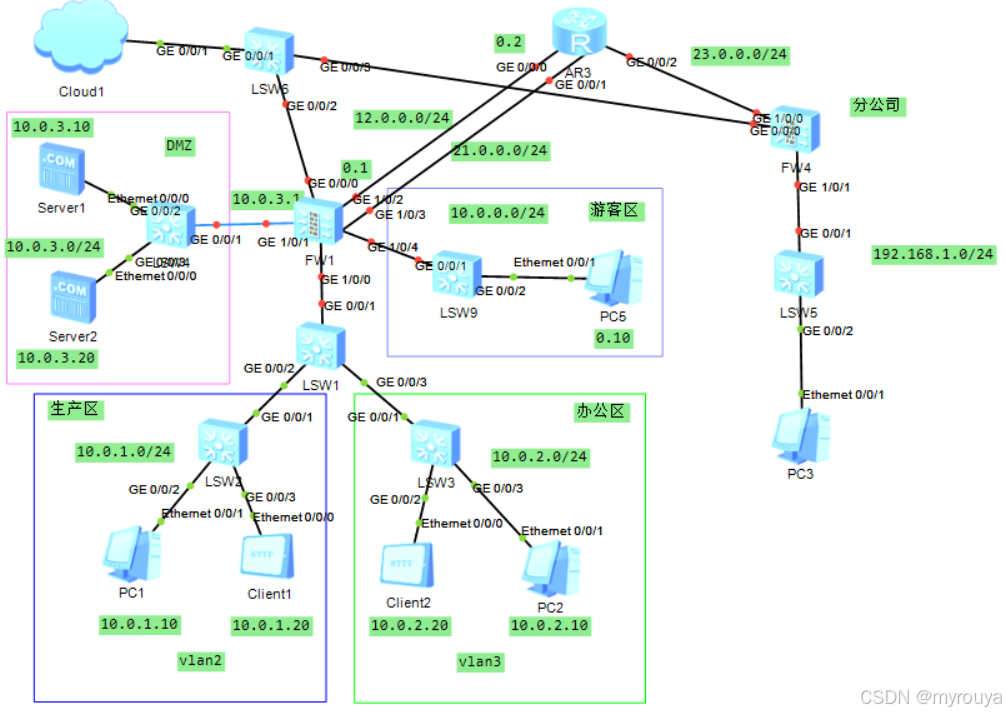

一、实验拓扑

二、实验要求

1.DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问

2.生产区不允许访问互联网,办公区和游客区允许访问互联网

3.办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

4.办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,研发部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户和上网的权限,门户网站地址10.0.3.10

5.生产区访问DMZ时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次登录需要修改密码,用户过期时设定为10天,用户不允许多人使用

6.创建一个自定义管理员,要求不能拥有系统管理的功能

三、实验思路

1.先配置IP地址,防火墙的IP地址,g0/0/0接口需要开启server-manage all,才能进行登录,配置子接口,配置PC的IP地址

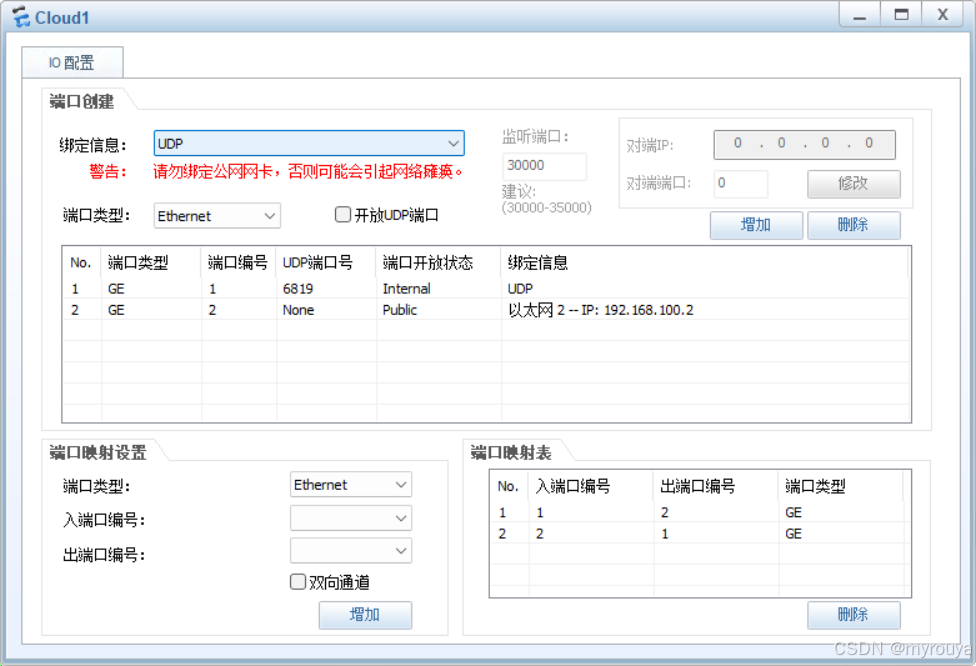

2.配置Cloud云,

3.通过云登录到防火墙

4.写两条安全策略,完成办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问的要求

5. 写三条安全策略,实现生产区不允许访问互联网,办公区和游客区允许访问互联网

6.写一条安全策略,拒绝FTP和HTTP服务,但能ping通10.0.3.10

7.创建openlab区域,创建办公区,生产区,游客区,办公区下分为市场部,研发部,各部门下创建一个用户,单向绑定,研发部访问DMZ使用匿名验证,生产区访问DMZ使用免认证;

游客区不允许访问DMZ和生产区,写一条安全策略,禁止ICMP服务,但开通ping10.0.3.10的服务,创建Guest用户,密码Admin@123

8.生产区访问DMZ时进行Portal认证,创建三个部门,每个部门三个用户,密码统一openlab@123,用户过期时设定为10天,用户不允许多人使用,首次登录改密码(不知道怎么实现)

8.创建一个自定义管理员,不能拥有管理系统的功能(开启只读)

四、实验步骤

1.先配置IP地址,防火墙的IP地址,g0/0/0接口需要开启server-manage all,才能进行登录,配置子接口,配置PC的IP地址

PCIP地址如图所示

2.配置Cloud云,通过云才能登录防火墙(没有环回网卡可以自行创建),网卡IP地址要和防火墙一个网段,不一致可以任意改一个

3.通过浏览器(地址栏输入防火墙接口地址(g0/0/0))登录到防火墙,用户名默认admin,密码默认Admin@123,首次登录需要修改密码

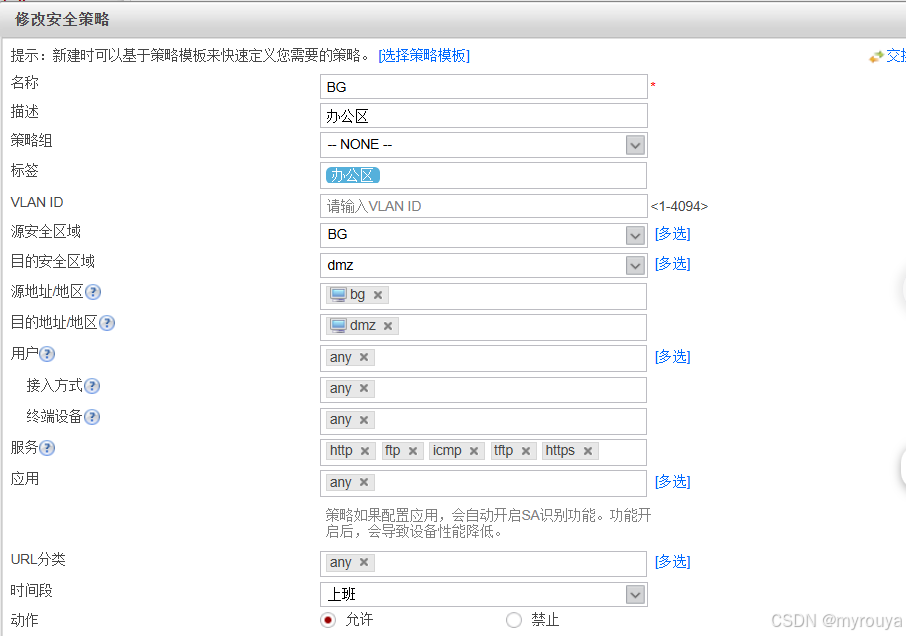

4.写两条安全策略,完成办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问的要求

(1)办公区在办公时间能访问

注意vlan id别设置,不然识别不了

(2)生产区全天可以访问

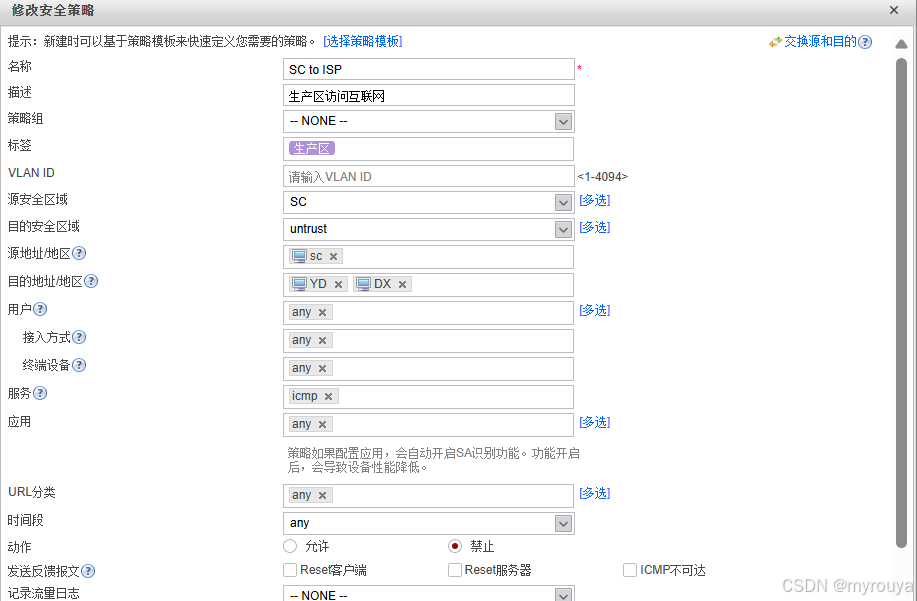

5. 写三条安全策略,实现生产区不允许访问互联网,办公区和游客区允许访问互联网

生产区:

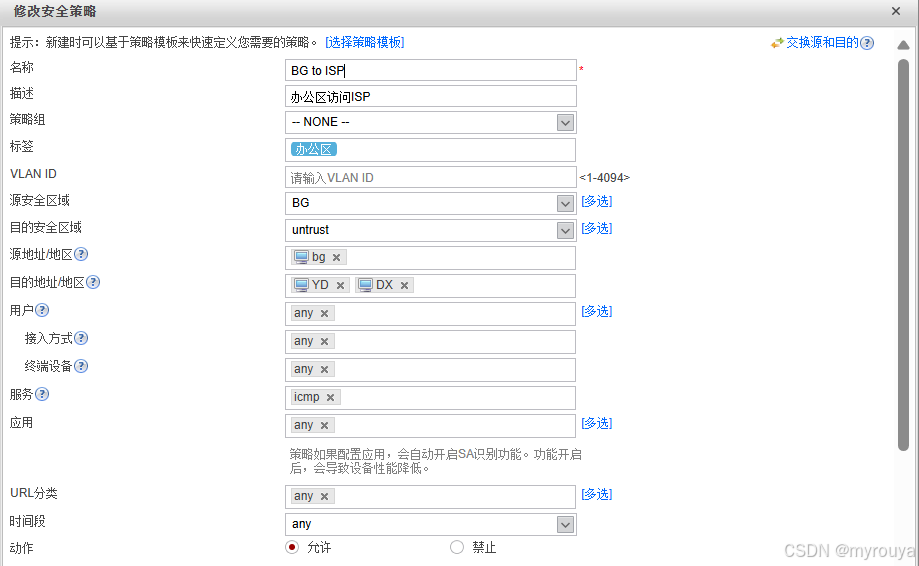

办公区:

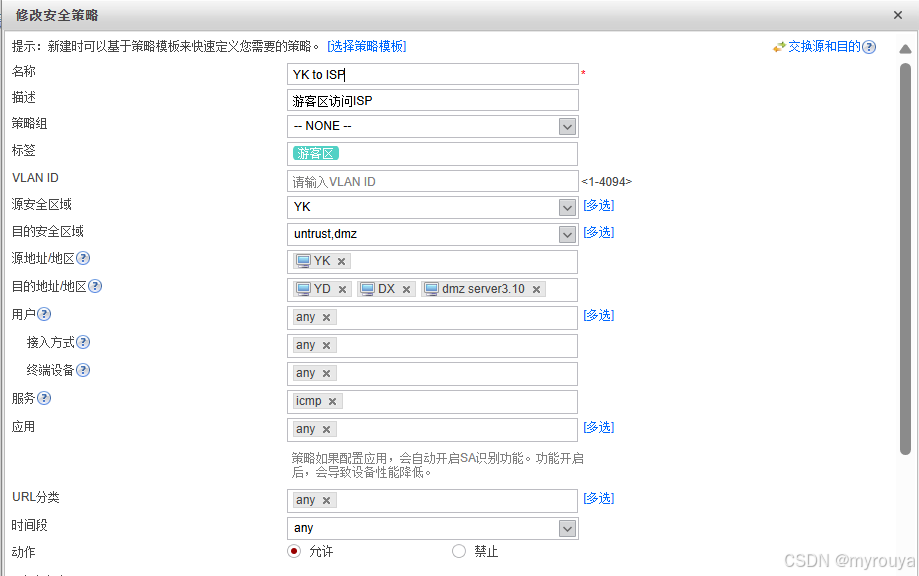

游客区:

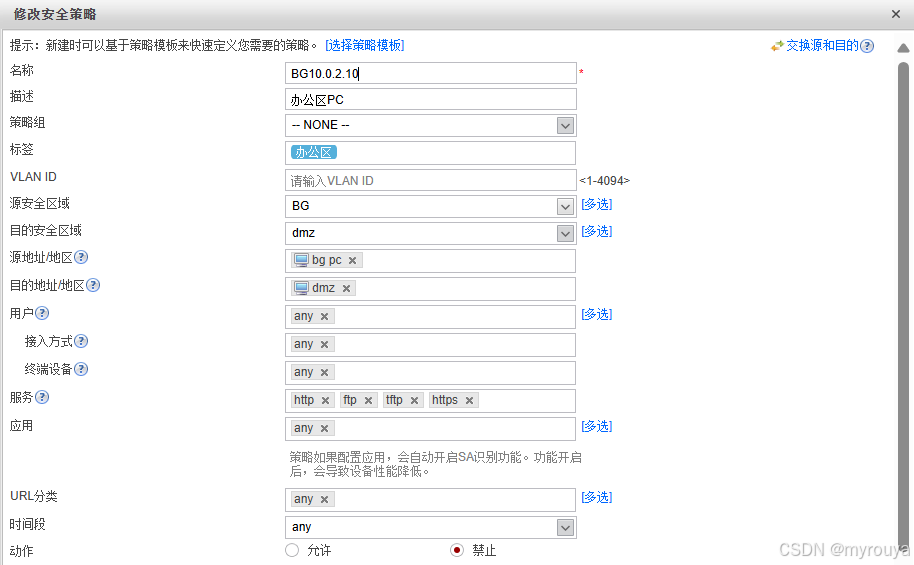

6.写一条安全策略,办公区访问DMZ拒绝FTP和HTTP服务,但能ping通10.0.3.10

因为第一条我开启ICMP,所以这里直接写拒绝

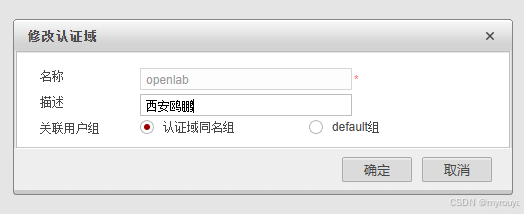

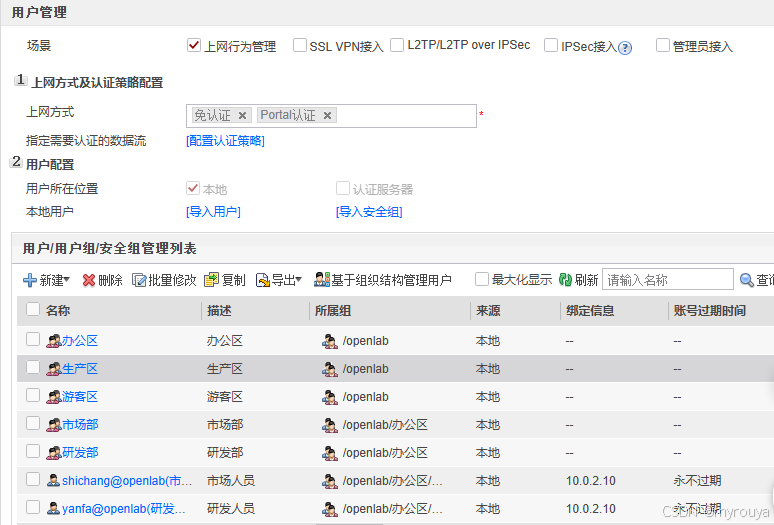

7.创建openlab认证域,创建办公区,生产区,游客区,办公区下分为市场部,研发部,各部门下创建一个用户,单向绑定,研发部访问DMZ使用匿名验证,市场部访问DMZ使用免认证;

创建认证域:

创建部门对应关系及用户:

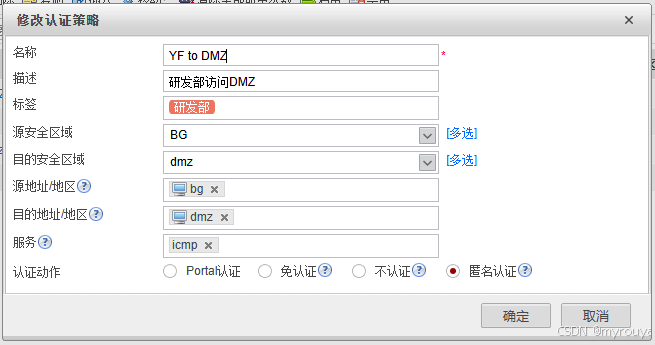

研发部访问DMZ:

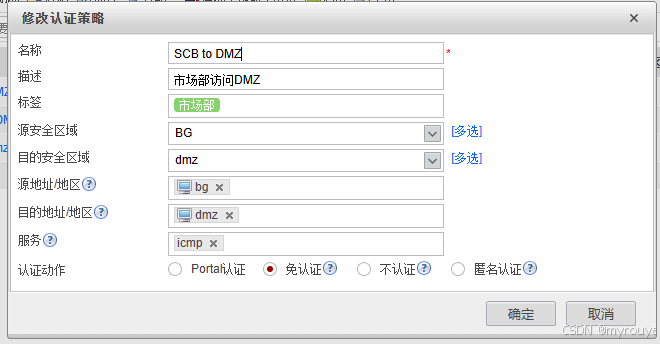

市场部访问DMZ:

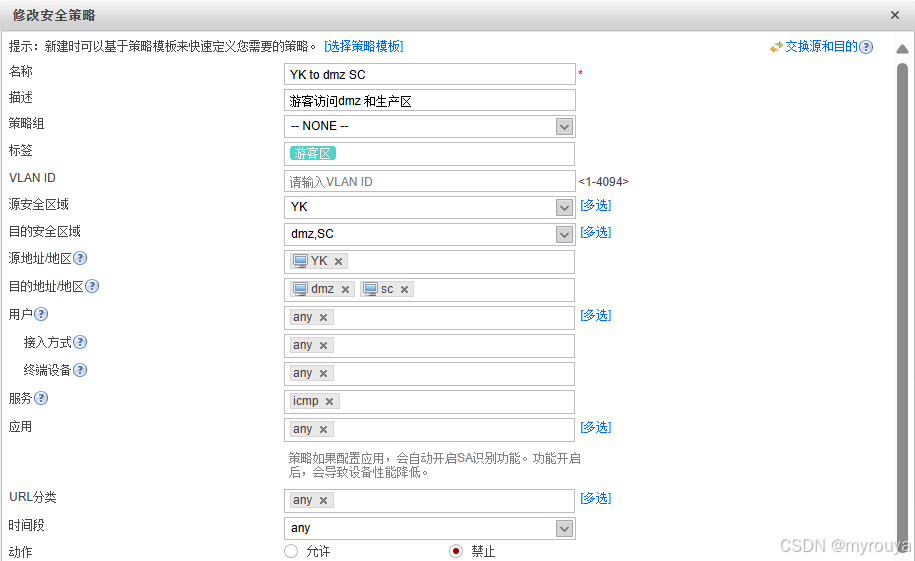

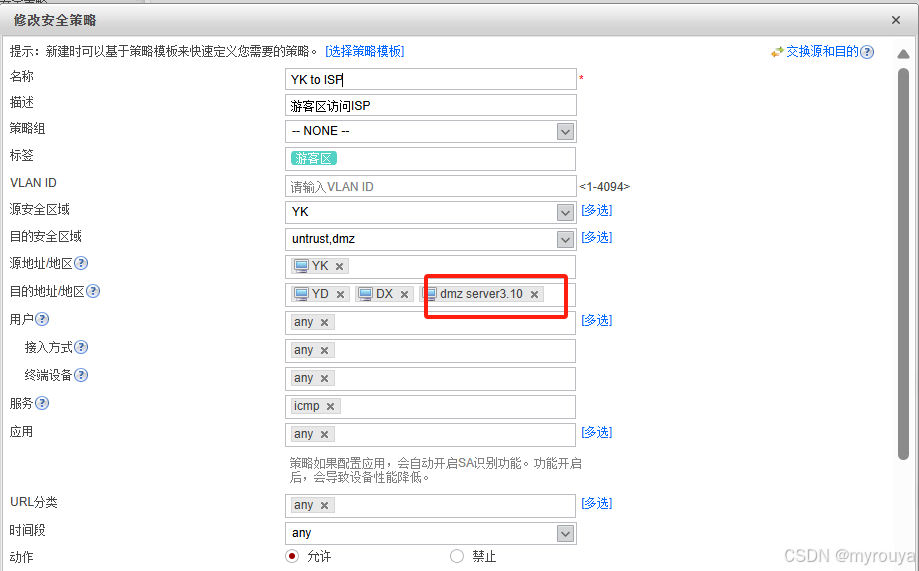

游客区不允许访问DMZ和生产区,写一条安全策略,禁止ICMP服务,但开通ping10.0.3.10的服务,创建Guest用户,密码Admin@123:

创建游客用户:

创建安全策略,使其不允许访问DMZ和生产区,但开通ping10.0.3.10的服务(我直接在游客访问ISP的安全策略里面多加了一条)

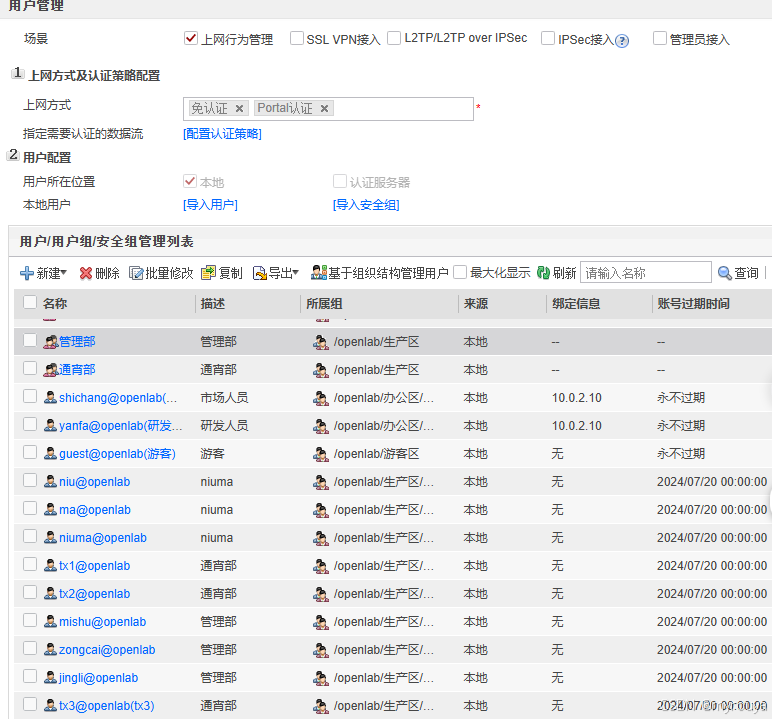

8.生产区访问DMZ时进行Portal认证,创建三个部门,每个部门三个用户,密码统一openlab@123,用户过期时设定为10天,用户不允许多人使用,首次登录改密码(不知道怎么实现)

创建三个部门(牛马部,管理部,通宵部),各部门在批量创建三个用户:

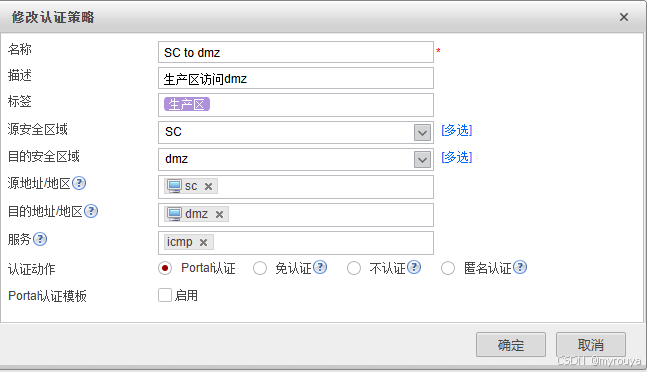

生产区访问DMZ使用Poetal认证:

9.创建一个自定义管理员,不能拥有管理系统的功能(开启只读):

对系统功能只读

实验完成!!!