阅读量:2

一、相关知识

CA : 证书颁发机构 RA:配合CA来接受申请证书与发放证书 CRL:证书吊销列表 LDAP:存储证书的数据库作用:接收证书申请 RA 证书颁发审批 CA 证书颁发 CA/RA 证书吊销 CRL 证书存储 LDAP二、数字证书

在网上传播公钥如果被黑客截获,那么如果黑客篡改文件后再重新加密后并将加密后的秘钥传给用户,而后每次信息传递黑客都是充当一个中转站,将信息解密,篡改后再进行发送给用户。此时信息被篡改,且无法被察觉。就会产生信任危机,毕竟用户无法确保自己得到的秘钥是否正确的秘钥。这时CA应用而生,它颁发数字证书,用来确保得到的秘钥没有问题

证书格式标准:X.509证书的内容:持有者的信息(域名地址,电话,联系⼈等等) 持有者的公钥 //重点:证书存在的根本意义! CA的数字签名 颁发者的名称与信息 颁发⽇期 证书有效期三、开始搭建

服务器:win2019

客户机:win7

1.准备工作

服务器固定IP

将服务器与客户机桥接到同一网段

2.搭建服务器

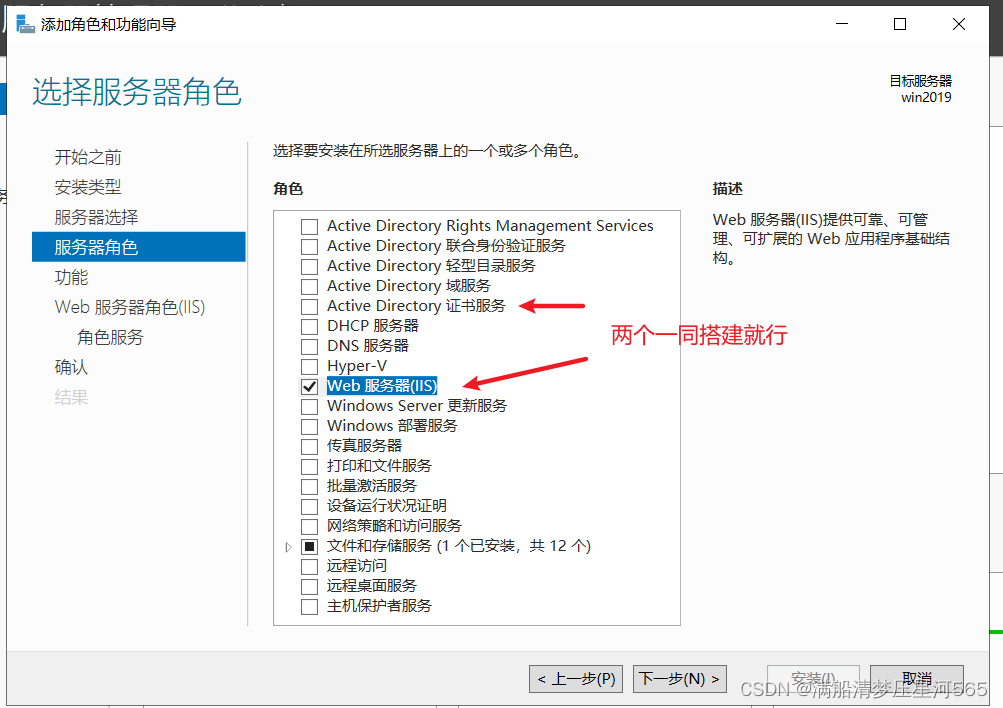

选择AD证书服务(此实验验证用IIS服务器)

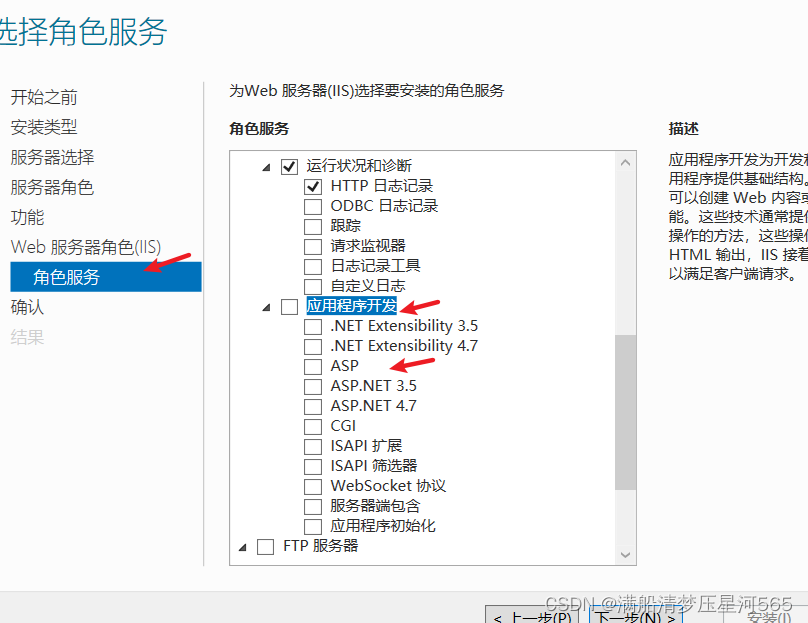

web服务选择ASP

AD证书角色服务选择以下下两项

3.配置AD证书服务

这里选择刚才选择的两项

这里填写机构名称:

其余步骤这里不做设置,选择默认,如有需要自行选择修改

四、证书颁发

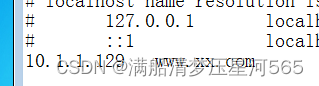

1.搭建web网站并将网站发布域名,改为www.xx.com(具体操作 注:最下面)

注:不要修改/删除默认页

2.web服务器申请证书:

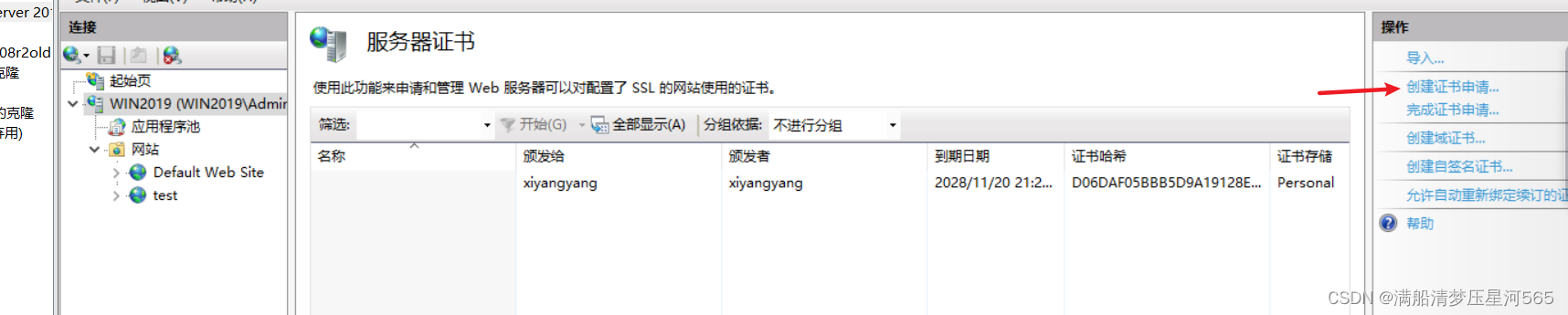

选择服务器证书

创建证书申请

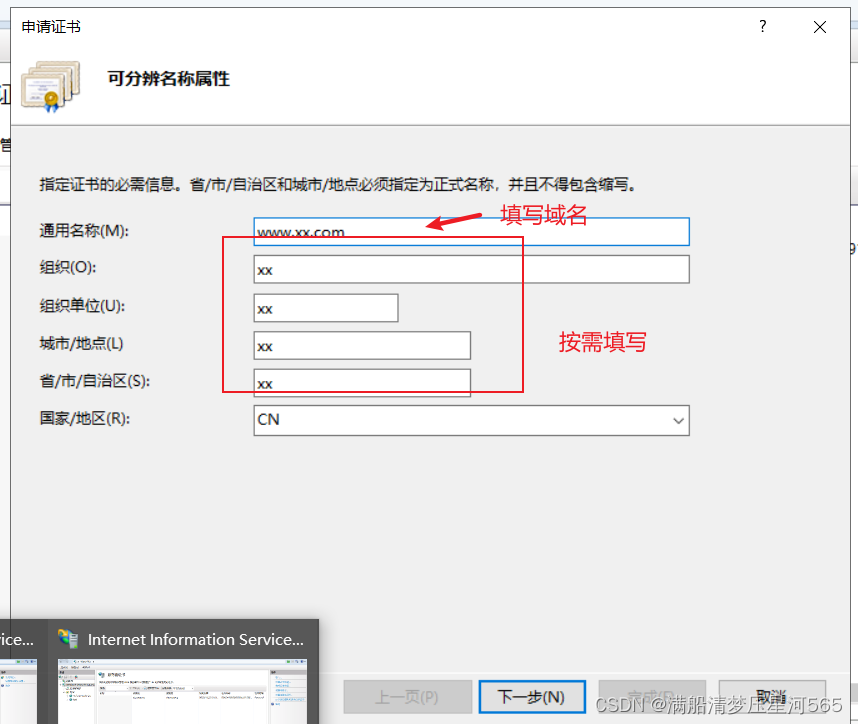

填写

默认下一步——>填写证书名称//建议在桌面建立一个文本文件后选择这个文件——>完成

3.提交申请

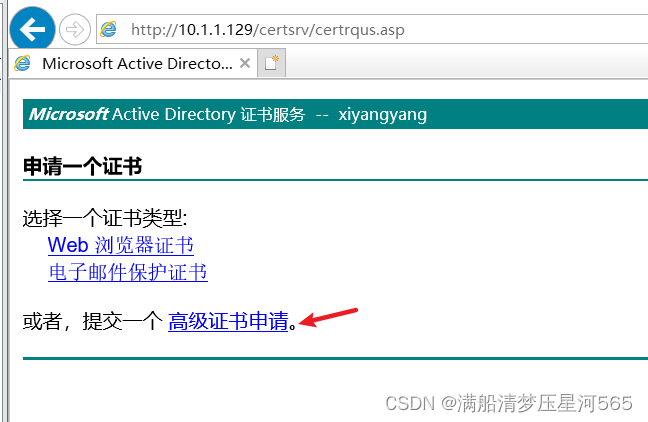

http://10.1.1.129(CA服务器IP)/certsrv 选择证书申请——> 高级证书申请——>

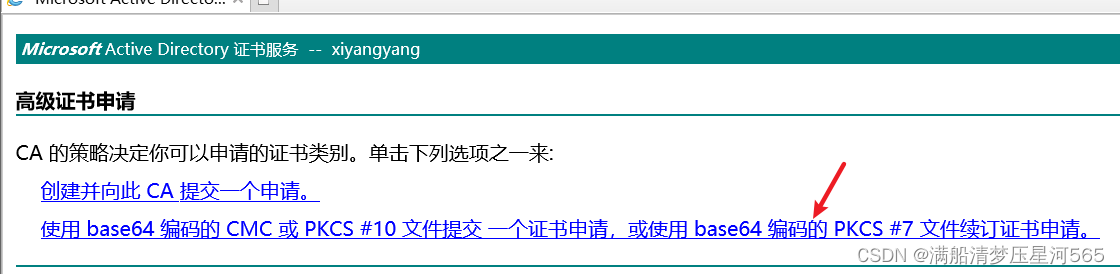

高级证书申请——>  使用Base编码

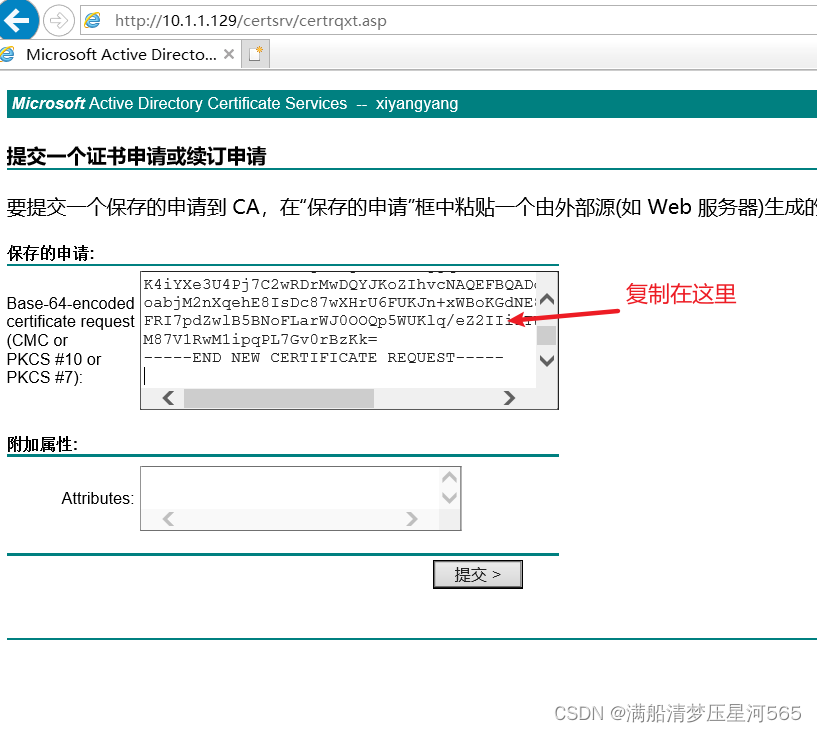

使用Base编码  输入之前申请证书文件的内容——>提交

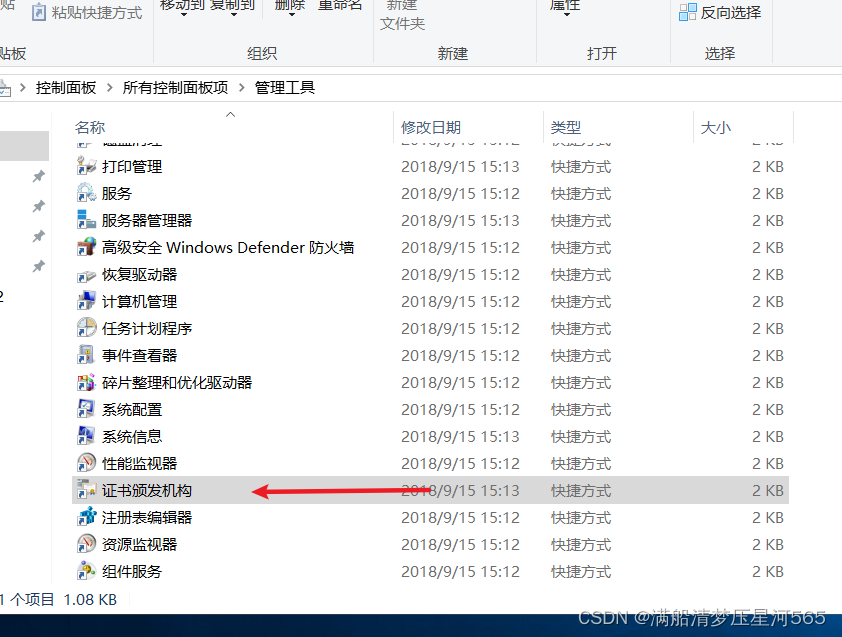

输入之前申请证书文件的内容——>提交  4.证书颁发 打开证书颁发机构

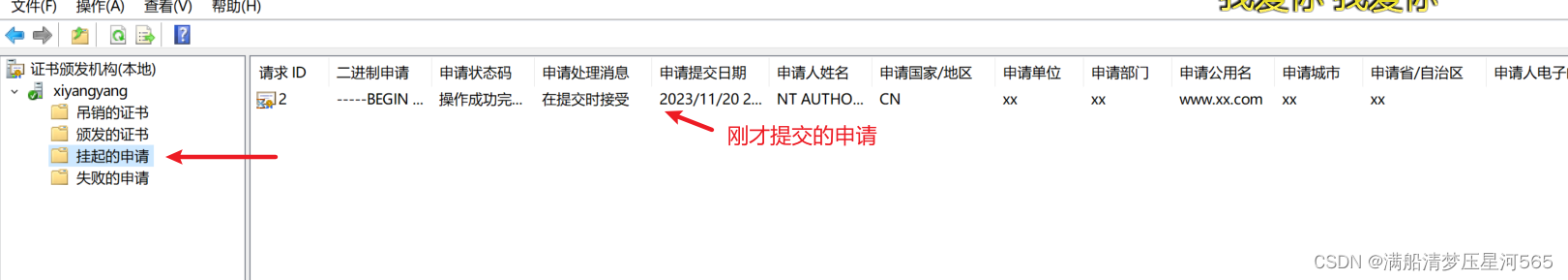

4.证书颁发 打开证书颁发机构  查看申请

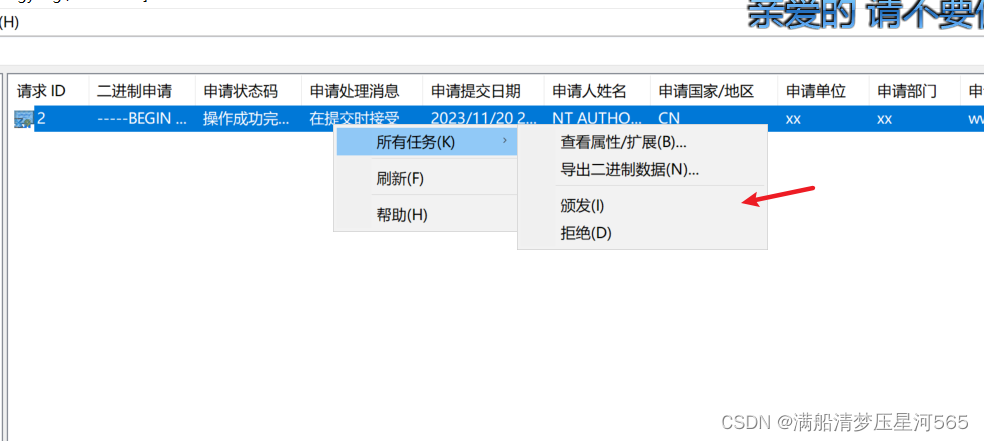

查看申请  右键选择颁发

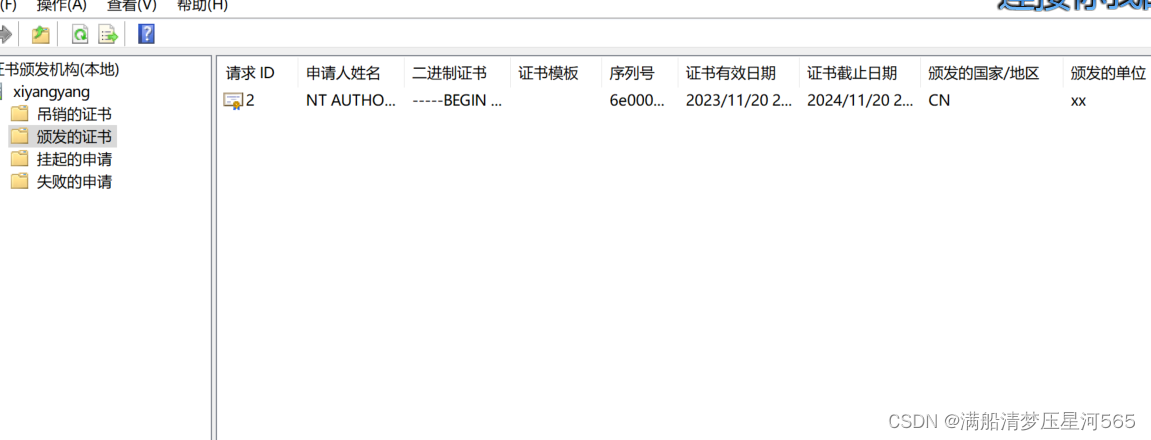

右键选择颁发  这时可以看到颁发的证书有刚刚颁发的证书

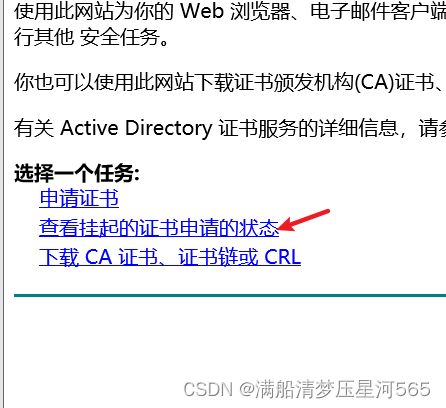

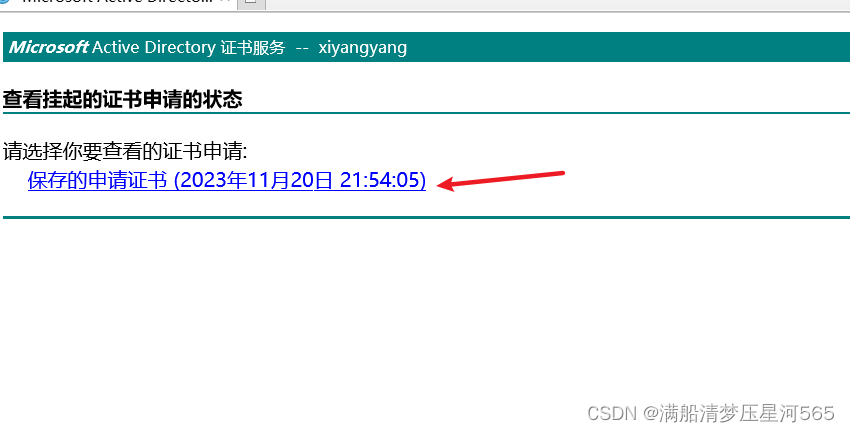

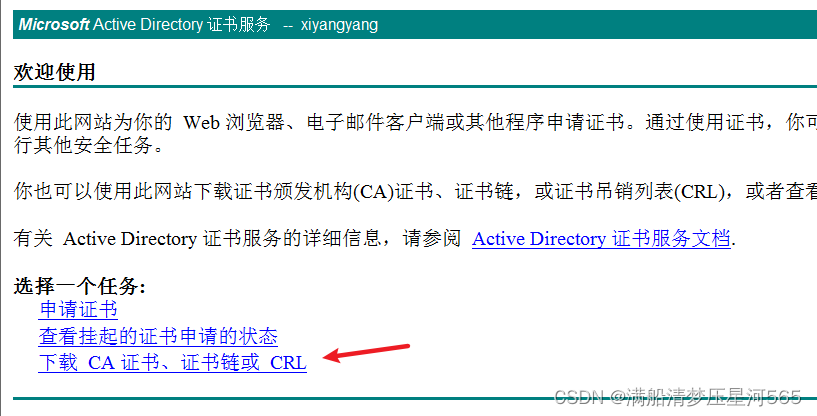

这时可以看到颁发的证书有刚刚颁发的证书  5.证书下载 打开 http://10.1.1.129(CA服务器IP)/certsrv选择查看挂起的证书

5.证书下载 打开 http://10.1.1.129(CA服务器IP)/certsrv选择查看挂起的证书 下载CA证书

下载CA证书  下载的证书(改了名字)

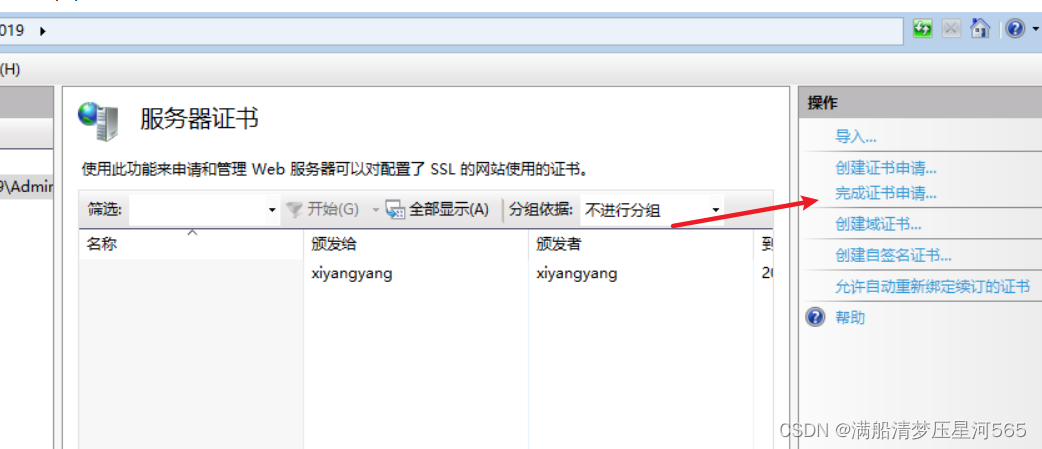

下载的证书(改了名字)  6.web服务器导入证书 选择完成证书申请

6.web服务器导入证书 选择完成证书申请

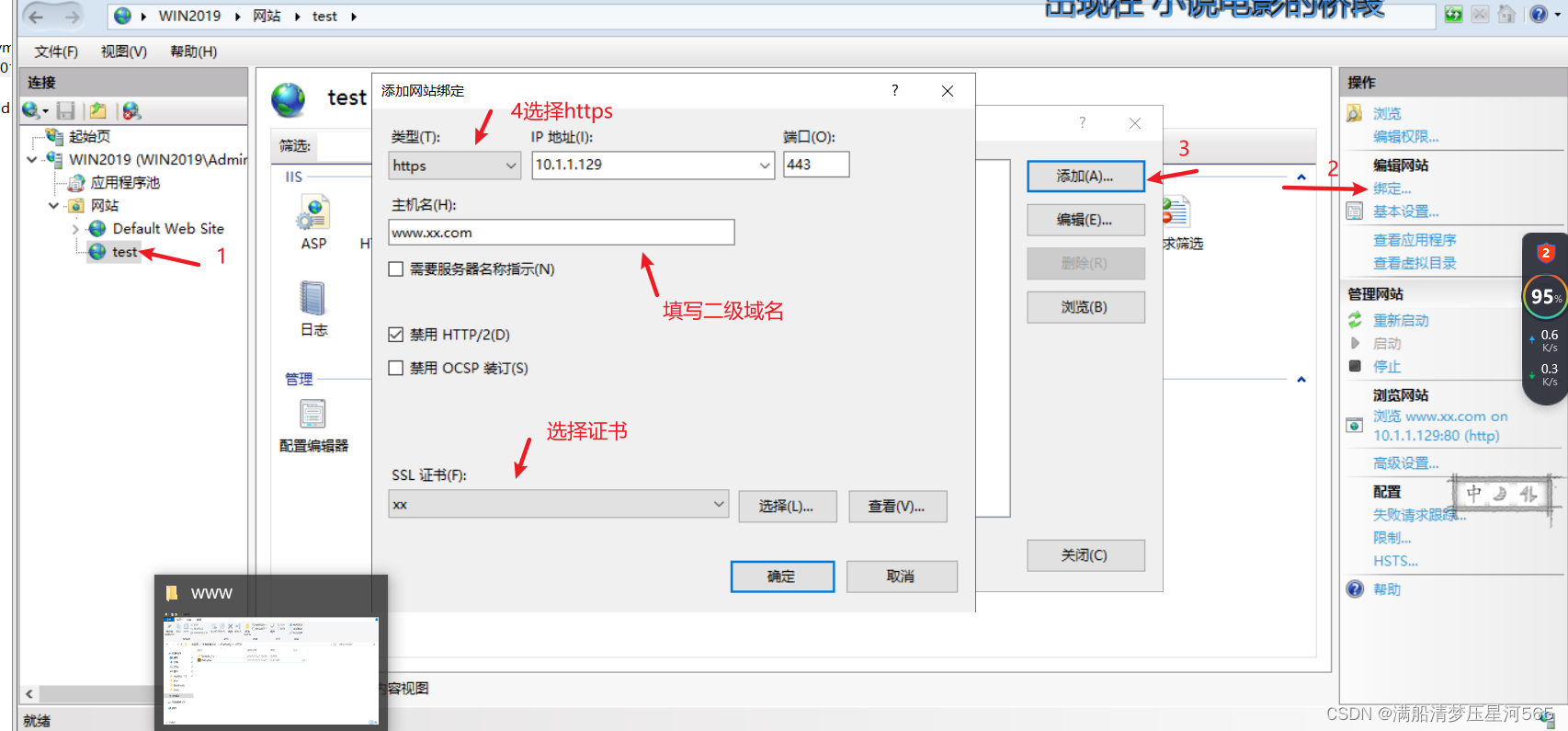

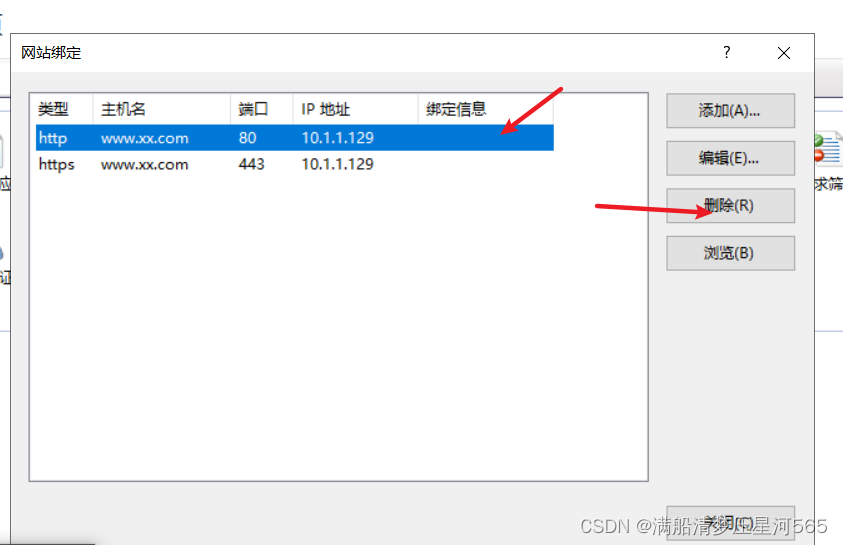

7.设置测试网站ssl注:选择禁用http,这里没有标

删除之前的绑定

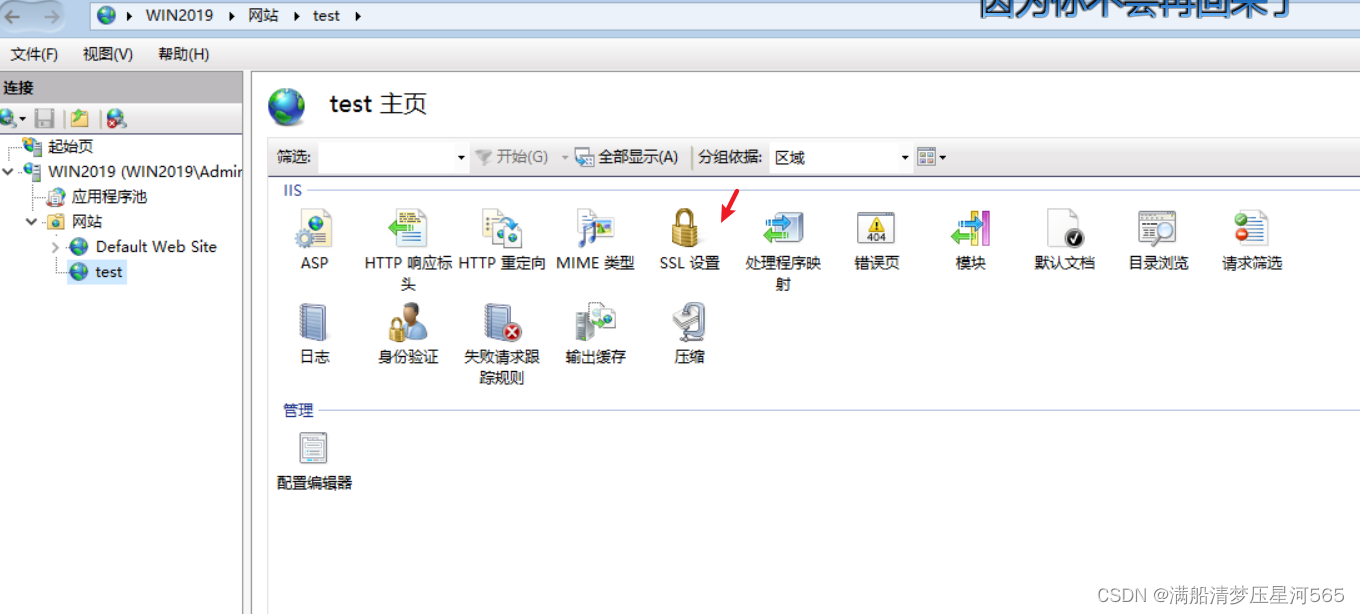

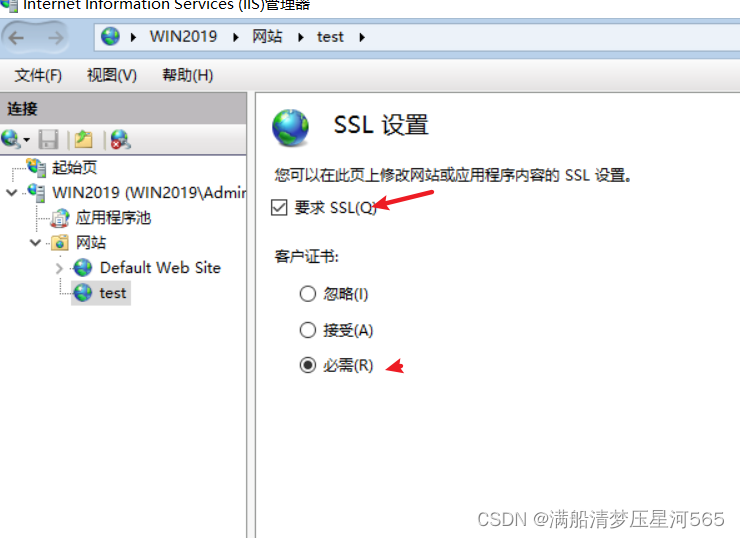

ssl设置

设置

五、客户信任

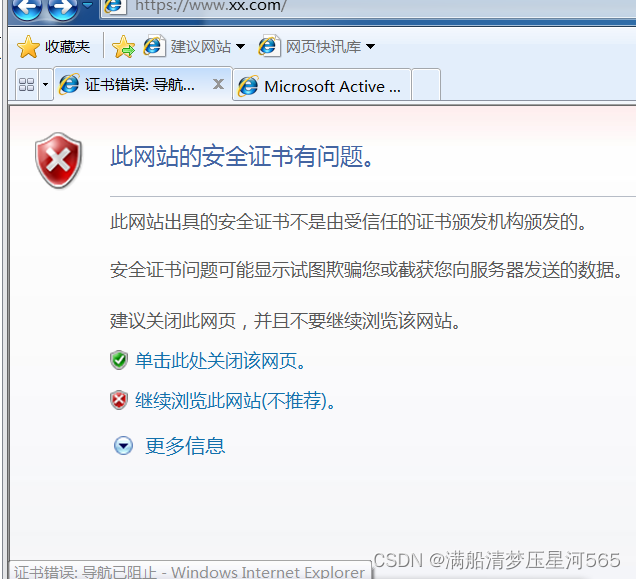

此时客户机访问网站http://www.xx.com,会跳到默认页面,而访问https://www.xx.com提出证书有问题

客户机访问

http://10.1.1.129(CA服务器IP)/certsrv

下载CA证书

2.下载的证书

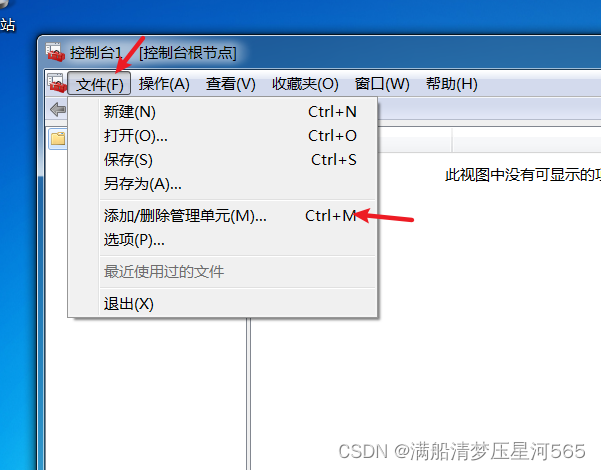

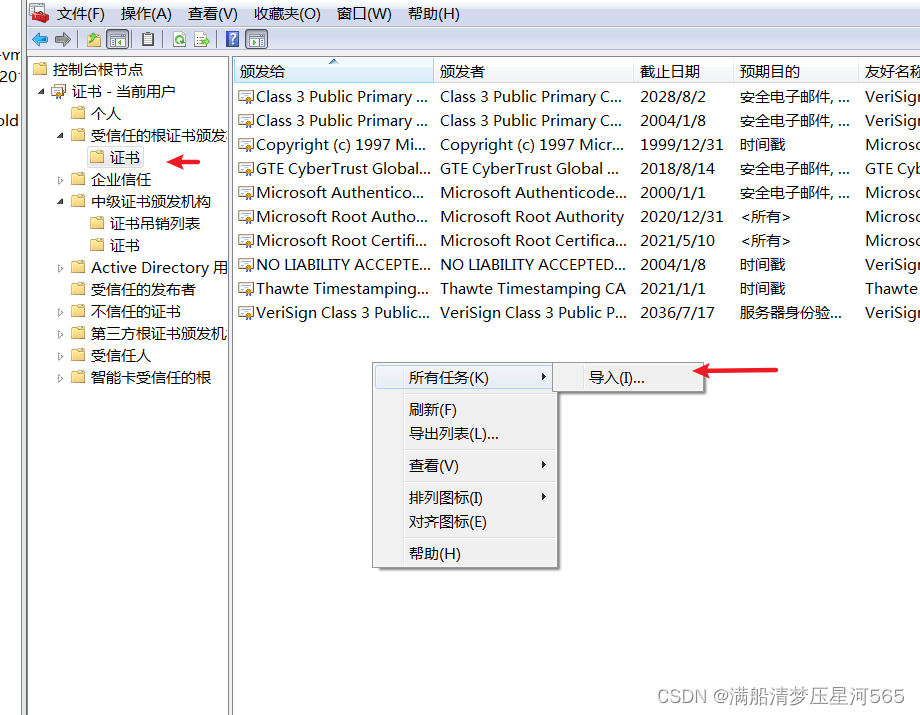

win+R输入mmc

选择文件——>选择添加/删除管理单元——>

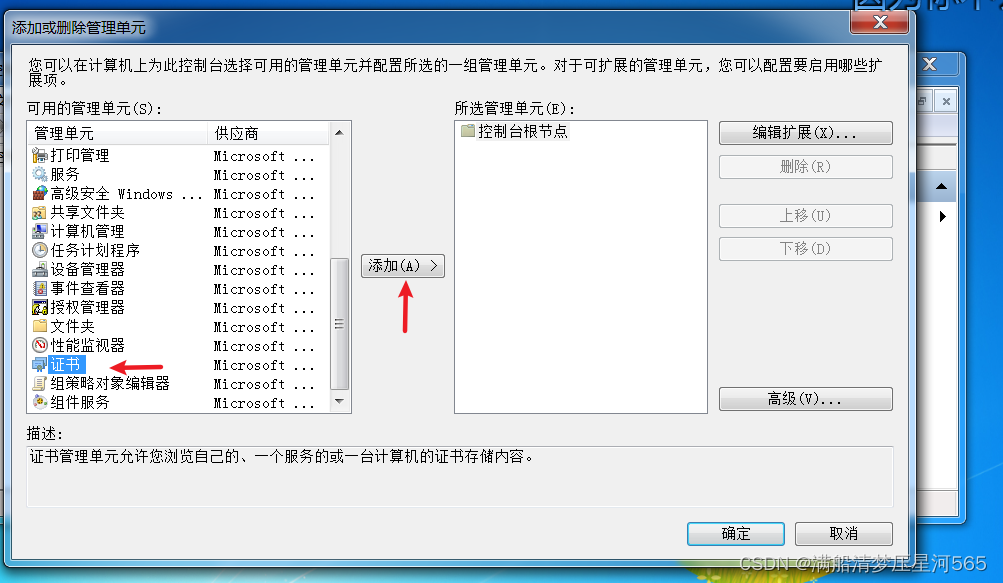

找到证书添加

选择导入证书——>选择下载的文件

访问正常(注:因为这里添加了证书要重启浏览器才可以通过)