什么是 NAT Server

NAT(Network Address Translation)服务器是一种网络设备或服务,用于在内部网络和外部网络之间进行地址转换。在网络通信中,每个设备都需要一个唯一的IP地址来进行识别和通信。然而,IPv4地址空间有限,而且经常会出现IP地址不足的情况。为了解决这个问题,引入了NAT技术。

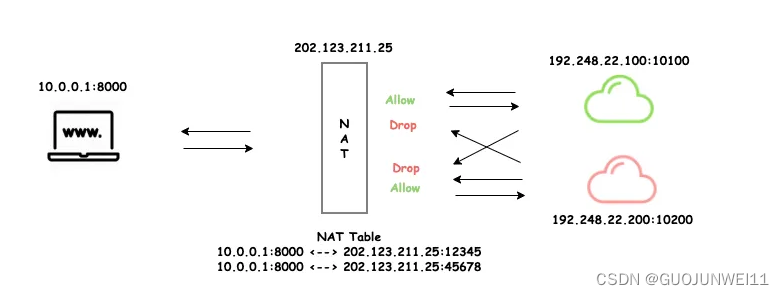

NAT具有“屏蔽”内部主机的作用,将内部网络的私有IP地址转换成公网IP地址,从而在有限的公网IP地址下支持多个内部设备与外部网络通信。这种转换过程隐藏了内部网络的实际IP地址,提高了网络安全性,并减少了对公网IP地址的需求。

然而,有时内网需要向外网提供服务,比如提供WWW服务或FTP服务。这种情况下需要内网的服务器不被“屏蔽”,外网用户可以随时访问内网服务器。这就需要一种机制来允许外部用户访问内网服务器,而不会影响内网其他设备的安全性。

NAT Server(NAT服务器)可以很好地解决这个问题。当外网用户访问内网服务器时,NAT Server通过事先配置好的“公网IP地址+端口号”与“私网IP地址+端口号”之间的映射关系,将服务器的“公网IP地址+端口号”根据映射关系替换成对应的“私网IP地址+端口号”。这样,外网用户的请求就能正确地传递到内网服务器,实现了内网服务器对外提供服务的需求。

NAT Server工作原理

NAT Server的地址转换过程如下:

在Router上配置NAT Server的转换表项:在网络中的路由器(Router)上配置NAT Server的转换表项。这些表项记录了内网服务器的私网IP地址和端口号与对应的公网IP地址和端口号之间的映射关系。

外网用户访问内网服务器:当外网用户发起访问请求时,请求会到达路由器。路由器根据该请求的“目的IP地址+端口号”查找NAT Server转换表项,找出对应的“私网IP地址+端口号”。

替换报文的目的IP地址+端口号:路由器将请求报文中的“目的IP地址+端口号”替换为转换表项中对应的“私网IP地址+端口号”,从而确保报文能够正确地传递给内网服务器。

内网服务器回应报文:当内网服务器收到外网用户的请求并生成回应报文时,回应报文会发送给路由器。

查找NAT Server转换表项:路由器根据回应报文的“源IP地址+源端口号”查找NAT Server转换表项,找出对应的“公网IP地址+端口号”。

替换报文的源IP地址+源端口号:路由器将回应报文中的“源IP地址+源端口号”替换为转换表项中对应的“公网IP地址+端口号”,以确保回应报文能够正确地传递给外网用户。

通过这个地址转换过程,NAT Server实现了外网用户与内网服务器之间的通信,同时确保内网服务器的私网IP地址和端口号不会被外部用户直接暴露。

NAT的基本原理:NAT通过将内部网络的私有IP地址转换成公网IP地址,实现了多个内部设备通过有限的公网IP地址与外部网络通信的能力。

NAT Server的作用:NAT Server充当了内网服务器与外网用户之间的桥梁,允许外部用户访问内网服务器提供的服务。

地址转换过程:NAT Server的地址转换过程包括配置转换表项和实施转换。

配置转换表项:在路由器上配置NAT Server的转换表项,记录内网服务器的私网IP地址和端口号与对应的公网IP地址和端口号之间的映射关系。

外网用户访问内网服务器:外网用户发起访问请求,请求到达路由器,根据目的IP地址和端口号查找转换表项。

目的地址替换:路由器使用转换表项中的私网IP地址和端口号替换请求报文中的目的IP地址和端口号。

内网服务器回应:内网服务器生成响应报文,响应报文返回到路由器。

源地址替换:路由器根据响应报文的源IP地址和端口号查找转换表项,并使用转换表项中的公网IP地址和端口号替换响应报文中的源IP地址和端口号。

响应传递给外网用户:经过地址转换后的响应报文通过公网IP地址和端口号传递给外网用户。

增强网络安全性:NAT Server通过隐藏内网服务器的实际IP地址,提高了网络的安全性,阻止外部用户直接访问内网服务器,从而减少了潜在的攻击风险。

考虑因素:在使用NAT Server时,需要综合考虑网络规模、性能需求和安全性。管理和配置转换表项可能会带来一定的复杂性,同时,大量外部用户访问内网服务器可能导致负载压力和网络拥塞的问题。

通过使用NAT Server,内网服务器能够提供服务给外部用户,同时保护了内网的隐私和安全性。这为企业和组织提供了一种有效的方式来实现内网与外网之间的双向通信。

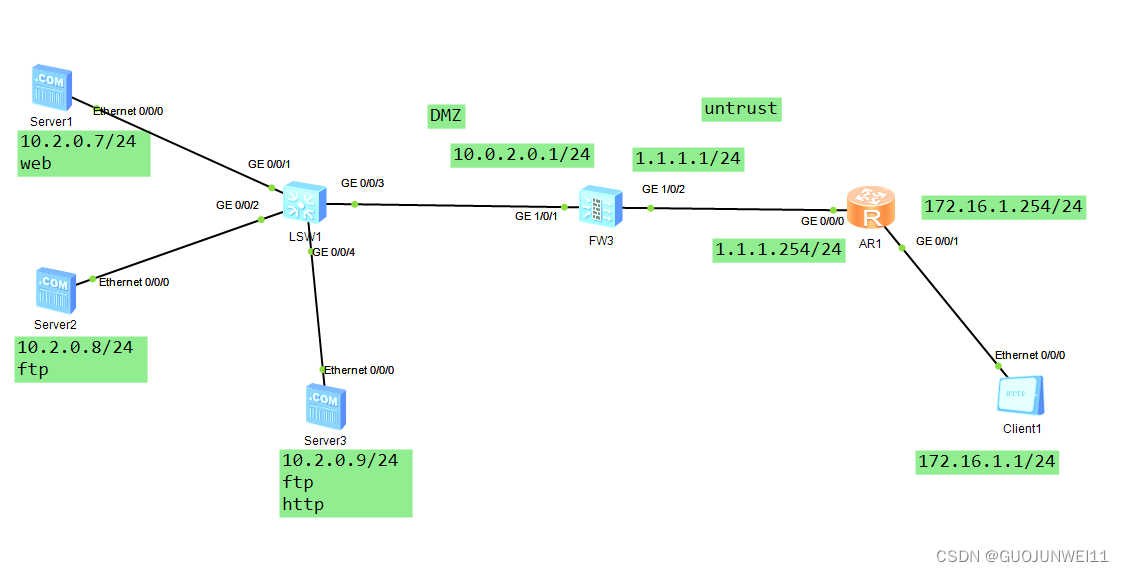

拓扑图

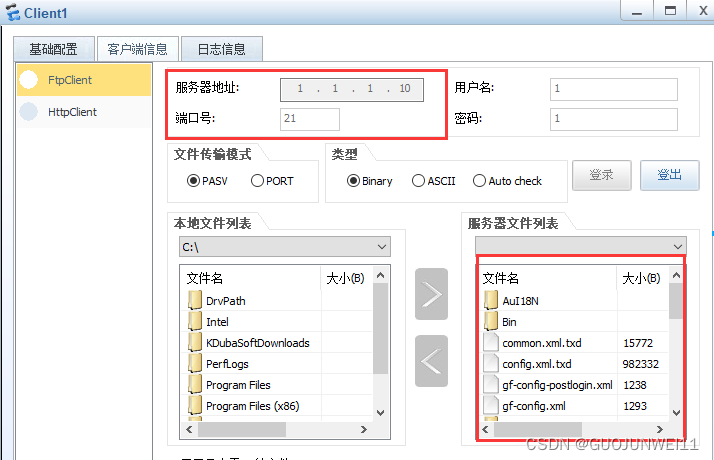

防火墙基本配置 <USG6000V1>system-view [USG6000V1]sysname FW1 [FW1]interface GigabitEthernet 1/0/1 [FW1-GigabitEthernet1/0/1]ip address 10.2.0.1 24 [FW1-GigabitEthernet1/0/1]q [FW1]interface GigabitEthernet 1/0/2 [FW1-GigabitEthernet1/0/2]ip address 1.1.1.1 24 [FW1-GigabitEthernet1/0/2]q 将接口加入DMZ区域。 [FW1]firewall zone dmz [FW1-zone-dmz]add interface GigabitEthernet 1/0/1 [FW1-zone-dmz]q 将接口加入untrust区域。 [FW1]firewall zone untrust [FW1-zone-untrust]add interface GigabitEthernet 1/0/2 [FW1-zone-untrust]q 配置安全策略,允许外部网络用户访问内部服务器。 [FW1-policy-security]rule name untrust-2-DMZ [FW1-policy-security-rule-untrust-2-DMZ]destination-zone dmz [FW1-policy-security-rule-untrust-2-DMZ]destination-address 10.2.0.0 24 [FW1-policy-security-rule-untrust-2-DMZ]action permit [FW1-policy-security-rule-untrust-2-DMZ]q [FW1-policy-security]q 配置NAT Server功能。 [FW] nat server policy_web protocol tcp global 1.1.1.10 8080 inside 10.2.0.7 www unr-route [FW] nat server policy_ftp protocol tcp global 1.1.1.10 ftp inside 10.2.0.8 ftp unr-route R1基本配置 <Huawei>system-view [Huawei]sysname R1 [R1]interface GigabitEthernet 0/0/0 [R1-GigabitEthernet0/0/0]ip address 1.1.1.254 24 [R1-GigabitEthernet0/0/0]q [R1]interface GigabitEthernet 0/0/1 [R1-GigabitEthernet0/0/1]ip address 172.16.1.254 24 [R1-GigabitEthernet0/0/1]q [R1]ip route-static 1.1.1.10 32 1.1.1.1ftp 地址和端口 获取成功

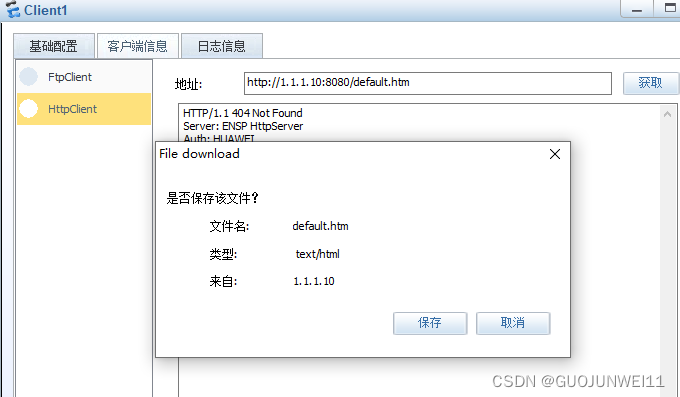

HTTP 的地址和端口 8080 访问成功

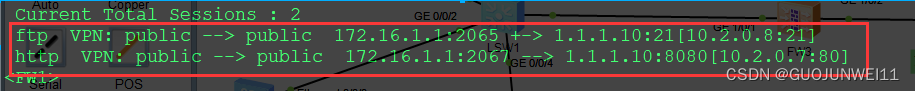

防火墙查询会话表结果