阅读量:0

目录

公网用户访问私网内部服务器

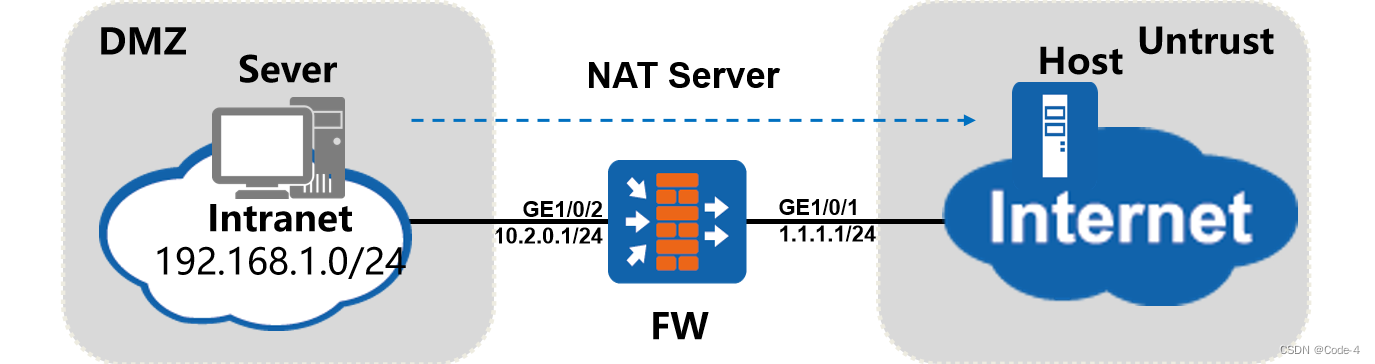

通过NAT Server(服务器映射)功能,可以实现外部网络用户通过公网地址访问私网内部服务器的需求。

NAT Server功能即将某个公网IP地址映射为服务器的私网IP地址。

- 通过NAT Server(服务器映射)功能,可以实现外部网络用户通过公网地址访问私网内部服务器的需求。

- 学校或公司会提供Web、FTP等服务供公网中的用户访问,服务器一般部署在私网,通过服务器映射功能使公网用户可以访问到这些位于私网的服务器。

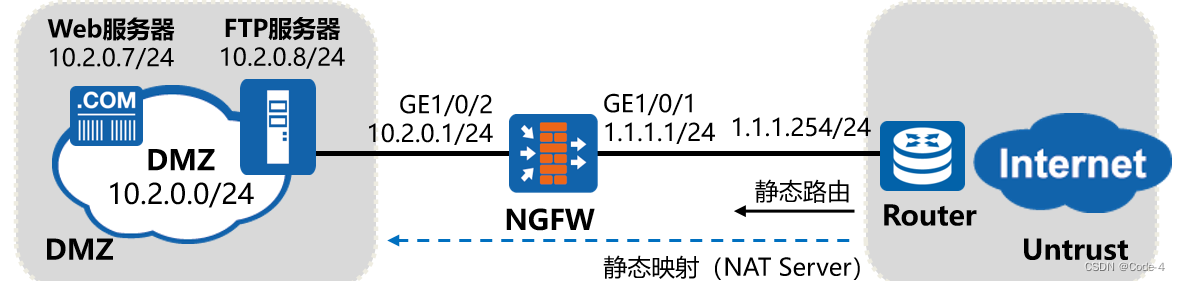

- 如图所示,FW提供服务器映射功能,将某个公网IP地址映射为服务器的私网IP地址,相当于为外部网络提供一个“接口”,使外部网络的用户可以通过该公网IP地址来访问私网内部服务器。

NAT Server

NAT Server提供了公网地址和私网地址的静态映射关系。

在进行地址映射的过程中可以选择是否允许端口转换。

- 通常情况下,出于安全的考虑,不允许外部网络主动访问内部网络。但是在某些情况下,还是希望能够为外部网络访问内部网络提供一种途径。例如,公司需要将内部网络中的资源提供给外部网络中的客户和出差员工访问。NAT Server也称静态映射,是一种转换报文目的IP地址的方式,它提供了公网地址和私网地址的映射关系,将报文中的公网地址转换为与之对应的私网地址。

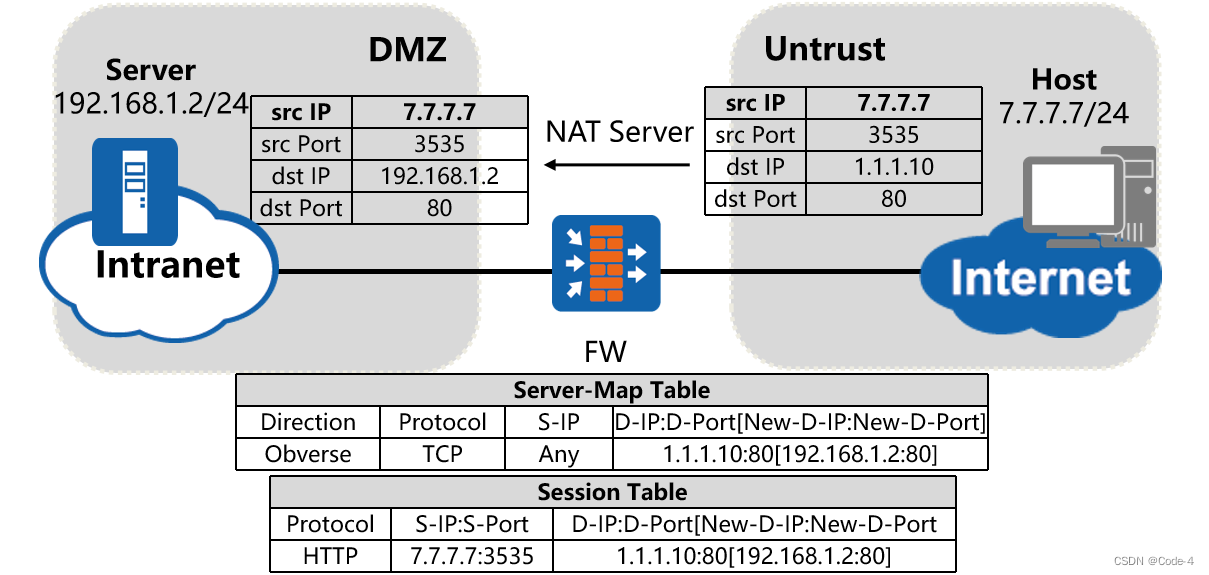

- 在使用NAT Server功能时,外网的用户向内部服务器主动发起访问请求,该用户的IP地址和端口号都是不确定的,唯一可以确定的是内部服务器的IP地址和所提供服务的端口号。所以在配置NAT Server成功后,设备会自动生成Server-map表项,用于存放Globle地址与Inside地址的映射关系。设备根据这种映射关系对报文的地址进行转换并转发。每个生效的NAT Server都会生成正反方向两个静态的Server-map。该表项将一直存在除非静态映射的配置被删除。

- 在FW上配置NAT Server,确定公网地址和私网地址的映射关系。配置完成后,FW将会自动生成Server-Map表项,用于存放公网地址和私网地址的映射关系。

- 如图所示,当Host访问Server时,FW的处理过程如下:

- FW收到Internet上用户访问1.1.1.10的报文的首包后,查找并匹配到Server-Map表项,将报文的目的IP地址转换为192.168.1.2。

- FW根据目的IP地址判断报文需要在Untrust区域和DMZ区域之间流动,通过域间安全策略检查后建立会话表,然后将报文发送至Intranet。

- FW收到Server响应Host的报文后,通过查找会话表匹配到上一步骤中建立的表项,将报文的源地址替换为1.1.1.10,然后将报文发送至Internet。

- 后续Host继续发送给Server的报文,FW都会直接根据会话表项的记录对其进行转换,而不会再去查找Server-map表项。

- 另外,FW在进行地址映射的过程中还可以选择是否允许端口转换,是否允许服务器采用公网地址上网,以满足不同场景的需求。

NAT Server配置思路

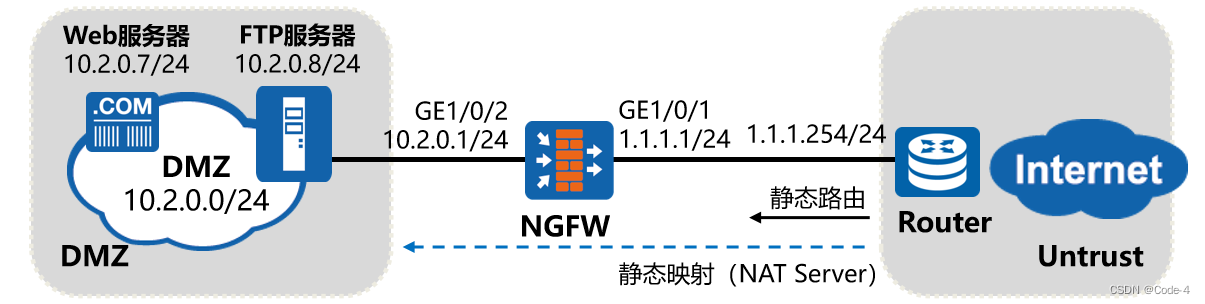

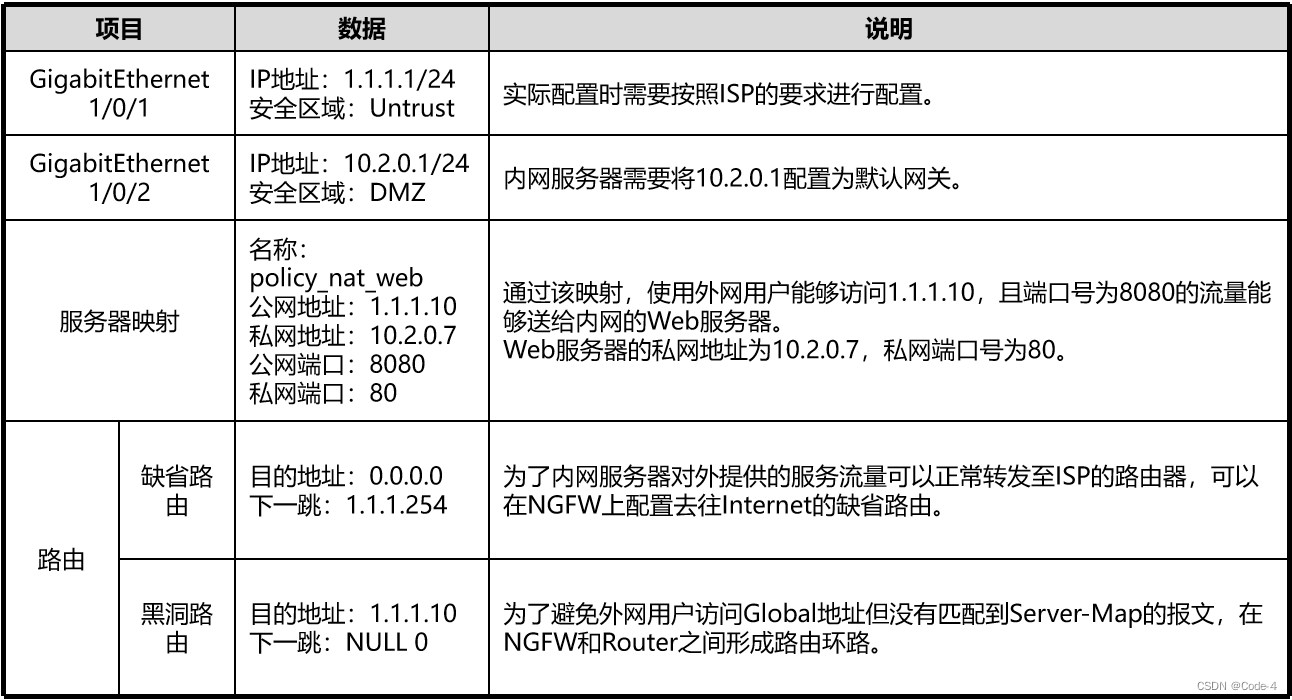

某公司在网络边界处部署了NGFW作为安全网关。为了使私网Web服务器能够对外提供服务,需要在NGFW上配置服务器静态映射功能。除了公网接口的IP地址外,公司还向ISP申请了一个IP地址(1.1.1.10)作为内网服务器对外提供服务的地址。网络环境如图所示,其中Router是ISP提供的接入网关。

配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许外部网络用户访问内部服务器。

- 配置服务器映射功能,创建静态映射,映射内网Web服务器。

- 在NGFW上配置缺省路由,使内网服务器对外提供的服务流量可以正常转发至ISP的路由器。

- 在NGFW上配置黑洞路由,避免NGFW与Router之间产生路由环路。

- 在Router上配置到服务器映射的公网地址的静态路由。

规划

NAT Server配置

- 对于同一个内部服务器发布多个公网IP供外部网络访问的场景,如果不同公网IP所在的链路规划在不同的安全区域,可以通过配置针对不同的安全区域发布不同的公网IP的NAT Server来实现。如果不同公网IP所在的链路规划在同一个安全区域,可以通过配置指定no-reverse参数的NAT Server来实现。指定no-reverse参数后,可以配置多个global地址和同一个inside地址建立映射关系。

- 另外,指定no-reverse参数后,设备生成的Server-map表只有正方向,内部服务器主动访问外部网络时,设备无法将内部服务器的私网地址转换成公网地址,内部服务器也就无法主动向外发起连接。因此,通过指定no-reverse参数可以禁止内部服务器主动访问外部网络。

配置接口IP地址并将接口加入相应安全区域

interface GigabitEthernet1/0/1 ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet1/0/2 ip address 10.2.0.1 255.255.255.0 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/1 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/2 配置安全策略

security-policy rule name policy_sec_1 source-zone untrust destination-zone dmz destination-address 10.2.0.0 24 action permit 配置服务器映射

# nat server policy_nat_web protocol tcp global 1.1.1.10 8080 inside 10.2.0.7 www no-reverse # 配置缺省路由

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254 配置黑洞路由

ip route-static 1.1.1.10 255.255.255.255 NULL0